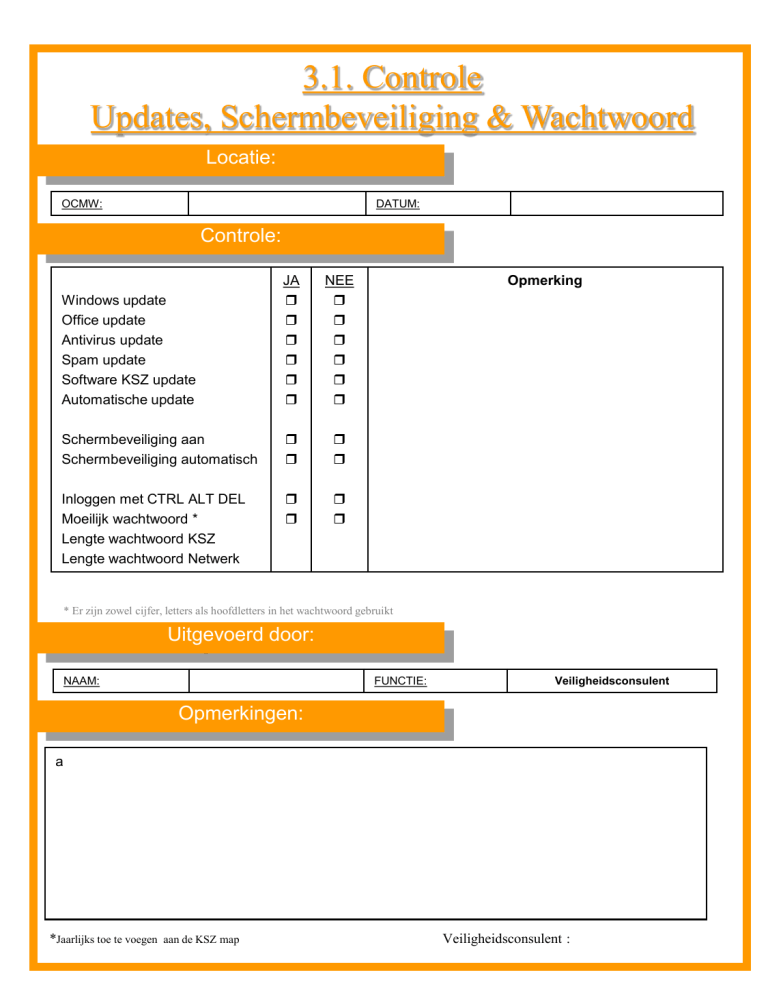

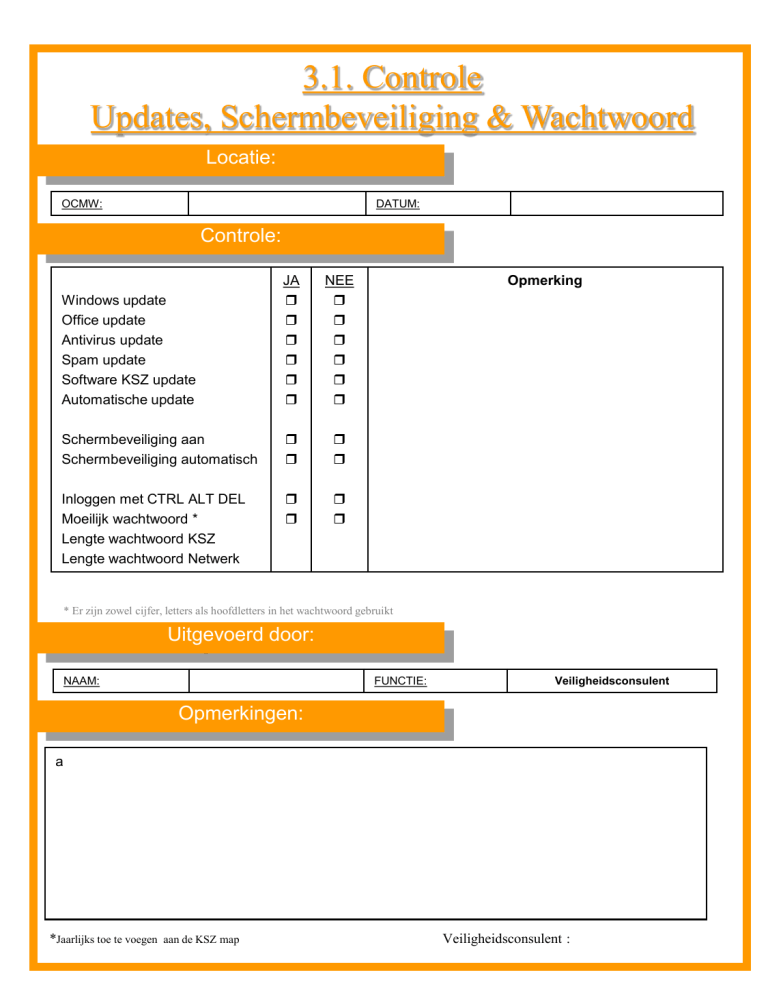

3.1. Controle

Updates, Schermbeveiliging & Wachtwoord

Locatie:

OCMW:

DATUM:

Controle:

Windows update

Office update

Antivirus update

Spam update

Software KSZ update

Automatische update

JA

r

r

r

r

r

r

NEE

r

r

r

r

r

r

Schermbeveiliging aan

Schermbeveiliging automatisch

r

r

r

r

Inloggen met CTRL ALT DEL

Moeilijk wachtwoord *

Lengte wachtwoord KSZ

Lengte wachtwoord Netwerk

r

r

r

r

Opmerking

* Er zijn zowel cijfer, letters als hoofdletters in het wachtwoord gebruikt

Uitgevoerd door:

NAAM:

FUNCTIE:

Veiligheidsconsulent

Opmerkingen:

a

*Jaarlijks toe te voegen aan de KSZ map

Veiligheidsconsulent :

3.1. Controle Serverruimte

Locatie:

OCMW:

DATUM:

Controle:

Schema bekabeling

Geen brandbare producten

Absoluut rookverbod

Gesloten / Beperkte toegang

Brandalarm aanwezig

C02 brandblusser aanwezig

Inbraakalarm aanwezig

UPS aanwezig

Beveiligd tegen blikseminslag

Klimaatregeling aanwezig

Afgeschermd tegen water

Waterdicht plafond

Waterleidingen uitgerust met

kranen

Gescheiden kabels (elek & data)

Controle op onderhoudswerken

JA

r

r

r

r

r

r

r

r

r

r

r

r

r

r

r

r

R

NEE

r

r

r

r

r

r

r

r

r

r

r

r

r

r

r

r

r

Opmerkingen

Uitgevoerd door:

NAAM:

FUNCTIE:

Veiligheidsconsulent

Opmerkingen:

A

*Jaarlijks toe te voegen aan de KSZ map

Veiligheidsconsulent :

4.2.1.7. Communicatie procedure

Veiligheidsconsulent

-

OCMW

Doel.

Deze communicatie procedure is bedoeld voor beide partijen en is een 2 richtingsverkeer, alsook opdat de

veiligheidsconsulent over de nodige gegevens zou beschikken voor de uitvoering van de hem toegewezen veiligheidsopdracht.

Overeenkomsten.

1.

Algemene informatie, inlichten, uitnodigingen, afspraken en dagelijkse werkzaamheden worden verzonden via

e-mail:

2.

Officiële documenten worden steeds per gewone briefwisseling verstuurd

3.

Frequentie bezoeken:

Dit wordt overeengekomen met het OCMW ( zie kader bovenaan).

Prioriteiten worden apart beschouwd en zullen niet meegerekend worden als bezoeken

Bij een bezoek zal een verslag worden opgesteld door de veiligheidsconsulent.

4.

Verschillende vergaderingen zullen worden georganiseerd.

Door de veiligheidsconsulent en de systeembeheerders van de verschillende OCMW’s 4X / J.

Maandelijkse vergaderingen enkel met de verschillende veiligheidsconsulenten

Met de POD MI

(van puntje b. en c. zal een verslag worden opgemaakt en door gegeven aan de OCMW’s)

5.In het OCMW is een veiligheidsmap(1) aanwezig die na de afspraak geraadpleegd en aangevuld kan worden door de

veiligheidsconsulent. Deze map wordt achter slot bewaard(2) en omvat alle documenten(3) i.v.m. veiligheid

(vnl. de KSZ ) of minimaal de referenties waar deze gevonden kunnen worden.

Er hoeft geen dubbel bijgehouden te worden door de veiligheidsconsulent

6.De ethische gedragscode van de veiligheidsconsulent zal als bijlage worden toegevoegd.

(1) ook wel KSZ-veiligheidsmap of kortweg KSZ-map genoemd.

(2) genaamd “de plaats van bewaring” .

(3) elementen van het veiligheidsplan, procedures, rapporten, inventarisatie (laatste kopij max. 6 maand oud),documentatie enz. i.v.m.

de veiligheidsnormen van de KSZ; deze lijst is niet exhaustief maar omvat minimaal alle elementen zoals opgegeven in de minimale

veiligheidsnormen – Ref: V1/V1/2000.017.normen19.infoveiligheid

Akkoord Verklaring

De plaats van bewaring

…………………………………………………….…

Contact persoon (sleutelbewaarder) …………………………………………………….…

Contactpersoon i.g.v. afwezigheid ……………………………………………………….

Opgemaakt te

………………………….…………………………….

Op

..........................……… In …...… exemplaren….....

Voor akkoord,

De Secretaris

De Systeembeheerder

De Veiligheidsconsulent

4.2.1.7. Communicatie procedure

Ethische gedragscode.

I

I Voorbeschouwingen.

De ethische gedragscode voor veiligheidsconsulenten werd uitgewerkt door de werkgroep "Informatieveiligheid" van het

Algemeen Coördinatiecomité van de Kruispuntbank.

1. De veiligheidsconsulent voert zijn veiligheidstaken uit in het kader van:

a) de artikelen 24 en 25 van de wet van 15 januari 1990 houdende oprichting en organisatie van een

Kruispuntbank van de sociale zekerheid (verder Kruispuntbankwet genoemd);

b) de bepalingen van het koninklijk besluit van 12 augustus 1993 houdende de organisatie van de informatieveiligheid

bij de instellingen van sociale zekerheid (verder KBveiligheid genoemd).

Verder laat hij zich bij de uitvoering van zijn veiligheidsopdracht in het bijzonder leiden door:

a) de minimale veiligheidsnormen die moeten worden nageleefd door de sociale instellingen met het

oog op hun aansluiting op het netwerk van de Kruispuntbank van de sociale zekerheid;

b) de veiligheidsrichtlijnen op het niveau van de instellingen die deel uitmaken van het netwerk dat wordt

beheerd door de Kruispuntbank van de sociale zekerheid;

c) het handboek "Informatieveiligheid sociale zekerheid";

d) het document "Synthese van de belangrijkste besprekingen binnen de schoot van de subwerkgroep

"Medische gegevens" inzake de beveiliging van medische gegevens".

2. Alle veiligheidsconsulenten verbinden zich ertoe deze ethische gedragscode in al haar aspecten na te leven.

3. De huidige tekst is te verspreiden onder alle instellingen van sociale zekerheid, zoals vermeld in artikel 2, eerste lid,

2° van de Kruispuntbankwet en in het bijzonder onder hun veiligheidsconsulenten.

Tevens dient zij overgemaakt aan elke erkende gespecialiseerde veiligheidsdienst.

4. De instellingen beschikken met deze ethische gedragscode over een bijkomend hulpmiddel bij de selectie van

veiligheidsconsulenten.

De aanpassing van dit document behoort tot de bevoegdheid van het Algemeen Coördinatiecomité van de Kruispuntbank,

op voorstel van de werkgroep "Informatieveiligheid".

II. Definities

Artikel 1 - Definitie van veiligheidsconsulent

Onder de term veiligheidsconsulent wordt in onderhavig document elke natuurlijke persoon bedoeld:

a) waarvan sprake in de artikelen 24 en 25 van de Kruispuntbankwet en waarvan sprake in artikel 4

van het KB-veiligheid, met name de veiligheidsconsulent en de eventuele adjunkten.

b) waarvan sprake in artikel 11 van het KB-veiligheid, met name de leden van een erkende

gespecialiseerde veiligheidsdienst.

Artikel 2 - Definitie van instelling

Onder de term instelling wordt in onderhavig document alle instellingen van sociale zekerheid verstaan, zoals

vermeld in artikel 2, eerste lid, 2° van de Kruispuntbankwet.

4.2.1.7. Communicatie procedure

Ethische gedragscode.

II

III Ethische gedragsregels.

Artikel 1 - Objectiviteit, onpartijdigheid en onafhankelijkheid

De veiligheidsconsulent moet steeds, ongeacht het feit of hij in één of verschillende instellingen een veiligheidsfunctie vervult,

de nodige objectiviteit, onpartijdigheid en onafhankelijkheid in acht nemen bij het formuleren van adviezen en

aanbevelingen. Deze adviezen en aanbevelingen moeten met de vereiste deskundigheid ter zake gegeven worden.

Artikel 2 - Professionele ingesteldheid

De veiligheidsconsulent moet de nodige beroepsernst aan de dag leggen.

Artikel 3 - Interdisciplinair karakter van de functie

De veiligheidsconsulent moet openstaan voor andere vakgebieden (bv. sociale zekerheid, problemen m.b.t.

medische gegevens, informatica,...) en er de nodige interesse voor hebben. Tevens geeft de veiligheidsconsulent

blijk van een open geest en vertoont hij de bereidheid om met anderen te dialogeren.

Artikel 4 - Loyauteit

De veiligheidsconsulent neemt de principes van de oprechtheid, eerlijkheid en getrouwheid in acht t.o.v. de

instelling waar hij zijn veiligheidsfunctie waarneemt.

Artikel 5 - Inroepen van bijstand

Wanneer een veiligheidsconsulent, m.b.t. een bepaald veiligheidsprobleem of -materie, oordeelt niet over

de nodige tijd of kundigheid ter zake te beschikken, kan hij adviseren, de hulp of de bijstand in te roepen

van meer bevoegde of meer ervaren personen.

Artikel 6 - Vertrouwelijkheid

De veiligheidsconsulent verplicht zich ertoe alle informatie die hem wordt toevertrouwd of die hij kan

inzien, horen of lezen in het kader van zijn opdrachten of beroepsactiviteiten strikt vertrouwelijk te houden

en dit zowel voor wat de informatie betreft die op zijn opdracht betrekking heeft als voor de informatie

m.b.t. zijn vakgenoten.

De veiligheidsconsulent mag van deze algemene regel van vertrouwelijkheid van informatie enkel in de

volgende twee gevallen afwijken:

Ø in de door de wetgever voorziene gevallen;

Ø na het bekomen van het akkoord van de derde(n) (instelling, vakgenoten,...) die door de onthulling

zal (zullen) getroffen worden.

De veiligheidsconsulent waakt er tevens over dat deze verplichte vertrouwelijkheid wordt nageleefd door

zijn medewerkers en door iedere persoon die onder zijn verantwoordelijkheid tussenkomt in het kader van

een opdracht.

Artikel 7 - Eerbiediging van vakgenoten

De veiligheidsconsulent eerbiedigt de opinie van zijn vakgenoten en vermijdt hen in diskrediet te brengen.

Hij onderneemt geen actie die de eer of de goede naam van zijn vakgenoten kan aantasten.

Artikel 8 - Melding van veiligheidsproblemen aan de (sub)werkgroep "Informatieveiligheid“

Wanneer de veiligheidsconsulent oordeelt dat het veiligheidsprobleem waarmee hij, binnen de instelling

waar hij een veiligheidsfunctie vervult, geconfronteerd werd de andere consulenten kan aanbelangen, kan

hij, alvorens het probleem te rapporteren aan de (sub)werkgroep "Informatieveiligheid", aan de persoon

belast met het dagelijks beheer van de instelling vragen of hij door deze mededeling niet riskeert zijn

instelling in diskrediet te brengen.

4.2.1.8. Communicatie procedure

Veiligheidsconsulent

-

Systeembeheerder

-

Preventieadviseur

Doel.

Procedure met als doel overleg te organiseren tussen de verschillende betrokken partijen, teneinde op deze manier

de veiligheidsconsulent nauwer te betrekken bij de werkzaamheden van de instelling.

Overeenkomsten.

Tussen het OCMW en de veiligheidsconsulent wordt het volgende overeengekomen

1.

Telkens de noodzaak zich voordoet zal het OCMW de verschillende betrokken partijen op de hoogte brengen, zodat

er, indien nodig geacht door één van beide partijen , zo spoedig mogelijk een overleg kan worden georganiseerd

tussen enerzijds de veiligheidsconsulent en anderzijds de preventieadviseur en / of de systeembeheerder.*

2.

Het OCMW zorgt steeds voor de uitwisseling van relevante documenten, aanbevelingen en/of opmerkingen omtrent

alle veiligheidsaspecten tussen enerzijds de veiligheidsconsulent en anderzijds de preventieadviseur en/of

systeembeheerder.*

3.

Jaarlijks doet de preventieadviseur samen met de arbeidsgeneesheer zijn rondgang in de gebouwen van het OCMW.

Ook de veiligheidsconsulent wordt hiervan steeds op de hoogte gebracht, zodat hij hier indien gewenst op aanwezig

kan zijn.

(*) Naar gelang de aard en relevantie van het veiligheidsaspect. Bij besprekingen, maatregelen, of incidenten die de fysieke veiligheid

aanbelangen zal respectievelijk aandacht worden besteed aan het overleg tussen veiligheidsconsulent en preventieadviseur. Bij

aspecten omtrent de logische beveiliging zal dit overleg voornamelijk gebeuren tussen veiligheidsconsulent en de systeembeheerder

van het OCMW.

Akkoord Verklaring

Opgemaakt te

…………………….…………………………….

Op

....……… ……..

In …… exemplaren…......

Voor akkoord,

De Secretaris

De Systeembeheerder

De Veiligheidsconsulent

4.3.1.1. Sleutelplan

Sleutelplan

Het sleutelplan is een belangrijk onderdeel van het sleutelbeheer.

In het sleutelplan worden alle sleutelsoorten genoemd en wordt

aangegeven hoe de sleutelopbouw is

Procedure

Het Sleutelbeheersysteem heeft een procedure om zowel voor

ontvangen als terug te geven sleutels een handtekening te vragen voor beide partijen.

Beide partijen zijn enerzijds het OCMW en anderzijds de gebruiker.

Overzichten

Het Sleutelbeheersysteem biedt verschillende overzichten.

Dit om u een inzicht en overzicht te geven welke sleutels in omloop zijn

en welke sleutels in de sleutelkast zijn

Ook hier kan men zien welke personen welke sleutels hebben (toegangen)

4.3.1.2. opening- en sluiting OCMW

Opening van het OCMW door personeel

Opening van het OCMW voor cliënteel

Sluiting van het OCMW

4.3.1.3. Ontvangen / Teruggave sleutels

Deel I. Sleutel / badge ontvangst

Secretaris,

Ik ………………………………….. Verklaar hierbij de sleutel(s) / badge te hebben overhandigd.

Gebruiker,

Ik …………………………………..verklaar hierbij de sleutel(s) / badge te hebben ontvangen.

* Beide partijen hebben een kopij ontvangen.

Handtekening Secretaris

Handtekening Gebruiker

Datum : ……/……/……..…

Deel II. Sleutel / badge teruggave

Secretaris,

Ik ………………………………….. Verklaar hierbij de sleutel(s) / badge te hebben ontvangen.

Gebruiker,

Ik …………………………………..verklaar hierbij de sleutel(s) / badge te hebben overhandigd.

* Beide partijen hebben een kopij ontvangen.

Handtekening Secretaris

Handtekening Gebruiker

Datum : ……/……/……..…

Deel III. Sleutel / badge lijst

Sleutelnr

Opmerking.

Sleutelomschrijving

Datum teruggave

Opmerking

Bij verlies van de sleutel / badge, dit direct melden aan secretaris / personeelsdienst.

Bij het uit dienst treden bezorg ik de sleutel / badge terug aan de secretaris / personeelsdienst .

4.3.2.1. Blussen van een brand

Basisprincipes bij het blussen

01. De afstand tot de brandhaard respecteren;

02. Een brand met de wind mee aanpakken,

03. Vooraan beginnen en op de basis van de vlammen richten;

04. Zorg te allen tijde voor een vluchtweg;

05. Het mensenleven primeert;

06. Val de vuurhaard aan met meerdere personen tegelijk, begin aan de smalste zijde van de brandhaard;

07. Meerdere toestellen laten aanvoeren ter vervanging van lege toestellen;

08. Lege brandblussers op de grond neerleggen, zo weet iedereen dat het een gebruikt toestel is;

09. Bij hevig vuur, meerdere toestellen gelijktijdig inzetten;

10. Indien de brandbestrijding onmogelijk is,

de vuurhaard zoveel mogelijk isoleren door sluiten van deuren en vensters;

11. Bij dichte rookontwikkeling, zich langs de vloer verplaatsen om verstikking te voorkomen.

Hoeveelheid brandblussers in een gebouw

Er is een richtlijn opgesteld voor het noodzakelijk aantal brandblussers.

Hierbij worden naast de standaardeis nog een aantal verschillende type ruimten genoemd waar extra gevaar is.

Er geldt als vuistregel:

De basiseis is per 150 m2 dienen er twee bluseenheden aanwezig te zijn.

(Onder bluseenheden wordt naast de brandblussers ook een brandhaspel verstaan).

Uitzonderingen op de basiseis zijn ruimten zoals waar met verven, hout, brandgevaarlijke vloeistoffen, karton,

stro, vezels, ovens, droogplaatsen enz wordt gewerkt.

Hier geldt de regel van drie bluseenheden per 100 m2.

Daarnaast zijn er nog twee uitzonderingen.

Ruimten met een extreem lage vuurbelasting dan geldt er 2 blustoestellen per 300 m2 en dan is er nog de groep

van apart staande gebouwen of kleine verdiepingen.

Hier dient gekeken te worden naar de grootte van de ruimte, maar men dient uit te gaan van 1 tot 3 blustoestelen

per gebouw of verdieping.

Het is verstandig om van bovenstaande uit te gaan, ook al zijn er specifieke voorzieningen getroffen zoals

automatische blusinstallaties of sprinklers.

Onderhoud van de brandblussers

Voor het onderhoud van brandblussers is de norm NBN S21-050 opgesteld.

Hierbij worden richtlijnen aangegeven waarbij er controle plaats dient te vinden door de gebruiker en

dat er door de leverancier, een erkende deskundige of de brandweer een inspectie en eventueel

revisie wordt uitgevoerd.

Daarnaast zijn er nog onderhoudsrichtlijnen van de fabrikant.

Wat is handig om als vuistregel te hanteren?

Eigenlijk heel simpel. Controleer zelf maandelijks of alle blustoestelen aanwezig zijn en of ze in goede

staat zijn.

Jaarlijkse controle door de fabrikant

6.10 Brandblussers

Waar een brandblusapparaat te hangen

Brandblussers kom je overal tegen, zowel in auto’s, vrachtauto’s en in gebouwen.

Het is belangrijk dat de blussers snel binnen handbereik zijn.

Derhalve zijn de volgende regels van toepassing (opgesteld met name voor gebouwen).

1. Brandblussers dienen direct inzetbaar te zijn.

2. Brandblussers dienen duidelijk opgehangen te worden.

3. Eventueel dienen verwijzigen te worden aangebracht waar de brandblusser zich bevinden.

4. Brandblussers dienen in de vluchtroute te zijn opgenomen. (Denk aan hallen, nooduitgangen.)

5. Er dient zoveel mogelijk eenheid te worden aangebracht omtrent de plaatsing van de brandblusser.

6. Denk aan het plaatsen van deze blusposten telkens op dezelfde locatie van elke vergelijkbare verdieping.

7. Het kan verstandig zijn om zogenaamde blusposten in te richten, waar naast de brandblusser tevens

een brandhaspel, een brandmelder en een EHBO koffer aanwezig is.

6.10. Type brandblusser

De C02 blusser

De CO2 blusser of ook wel koolzuursneeuwblusser is ook een prima blusmiddel.

Het grote voordeel is dat het blussen twee elementen wegneemt uit de zogenaamde branddriehoek.

Ten eerste verdrijft de CO2 de zuurstof en ten tweede daalt de temperatuur naar –80 graden door het

ontsnappen van het gas uit de fles.

Hierdoor wordt de ontbrandingsmogelijkheid van het object weggenomen.

Dit blusmiddel is door de afwezigheid van water prima in te zetten bij elektrische voorzieningen net als bij de

poederblusser.

Er dient wel opgemerkt te worden dat zoals reeds eerder gemeld de temperatuur behoorlijk laag kan worden

dat men niet aan de spuitmond dient te komen.

Dit om bevriezingsverschijnselen te voorkomen.

Het is uiteraard ten strengste "verboden" om op personen (of dieren) te spuiten.

Ook kan het gevaarlijk zijn daar het zuurstof verdringt en kan dus in een kleine ruimte gevaarlijk zijn voor

mens en dier.

HOE IS EEN CO2- BRANDBLUSSER TE GEBRUIKEN?

•

•

•

•

•

•

•

•

•

•

•

•

Verwijder de borgpen;

Knijp de afsluiter in;

Test het blustoestel door kortstondig de afsluiter in te drukken;

Blijf op een afstand van 1,5 tot 2 meter van de vuurhaard;

Richt de straal op de basis van de vlammen;

Let erop dat de CO2 uitstoot niet onderbroken wordt;

Gebruik het toestel bij voorkeur binnen;

Buiten vervliegt de blusstof snel;

Blust u in een kleine ruimte, verlaat deze dan na de blussing snel

(koolzuursneeuw verlaagt de hoeveelheid aanwezige zuurstof);

Controleer na het blussen of de brand goed uit is en loop achteruit terug.

Houd het blustoestel klaar voor het geval de vlammen weer opflakkeren;

Houd er rekening mee dat een blustoestel maar een zeer beperkte werkduur heeft.

6.10. Type brandblusser

De poeder blusser

De poeder blusser is de meest voorkomende blusser.

Je treft ze niet alleen in auto’s aan maar ook in gebouwen.

Dit komt waarschijnlijk door de lage prijs.

Daarnaast heeft de werking een aantal voordelen.

Het poeder kan bijvoorbeeld prima worden ingezet bij elektrische voorzieningen dit in tegenstelling tot water.

Dus bij een kortsluiting in de meterkast, de PC of in een auto is dit een prima oplossing.

Het grote nadeel is dat het poeder zo fijn is, dat het zich overal in nestelt.

Denk hierbij maar aan lagers en harde schijven in computers.

Bij een autobrand is de auto, hoewel niet uitgebrand, wel bijna total loss, daar het poeder bijna overal zit.

Dit geldt uiteraard ook voor panden.

Er zijn speciale salvage bedrijven die het poeder kunnen verwijderen, maar dit is vrij kostbaar.

De werking van het poeder is het verstikken van de brand.

Het vormt een soort film tussen de zuurstof en de brandstof.

De Bluspoeders kunnen worden ingedeeld naar de verschillende brandklassen.

Op de eerste plaats zijn er de poeders op basis van natriumbicarbonaat, kaliumbicarbonaat of kaliumsulfaat.

Deze zijn geschikt voor de eenvoudige gas- en vloestofbranden (de A en B klassebrand).

Voor de lastiger branden waarbij meer hitte vrijkomt wordt ureum- of ammoniumcarbonaat poeder gebruikt.

Daarnaast is er ook nog een speciale groep voor metaalbranden (klasse D brand).

HOE IS EEN POEDERBLUSSER TE GEBRUIKEN?

•

Verwijder de borgpen;

•

Sla de knop bovenaan volledig in.(soms is dit een knijper i.p.v. een knop);

•

Neem de slang bij de afsluiter;

•

Test het blustoestel door kortstondig de afsluiter in te drukken;

•

Knijp de afsluiter op het einde van de slang in;

•

Blijf op een afstand van 1,5 tot 2 meter van de vuurhaard;

•

Richt de straal op de basis van de vlammen;

•

Blus met poeder altijd met de wind mee (poeder beperkt het zicht);

•

Controleer na het blussen of de brand goed uit is en loop achteruit terug.

•

Houd het blustoestel klaar voor het geval de vlammen weer opflakkeren;

•

Houd er rekening mee dat een blustoestel maar een zeer beperkte werkduur heeft.

4.3.3.1. UPS procedure

Samenvatting UPS test.

Heeft als doel na te gaan of de UPS test geslaagd is of niet.

Door de UPS zonder stroom te plaatsen zal men kunnen nagaan dat

enerzijds de batterij nog functioneert aan de hand van de aangesloten apparatuur die operationeel blijft,

anderzijds kan men zien hoelang de batterij stroom levert.

Men kan hierdoor de status van de batterij bepalen.

Type UPS

1.

Merk UPS:

2.

Type UPS:

3.

Sterkte UPS:

4.

Aankoop UPS:

5.

In garantie:

6.

Batterij reeds vervangen:

7.

Aangesloten toestellen:

1.

Server:

………………

2.

Monitor:

……………….

3.

Andere:

……………….

Rapport UPS

1.

Vorige periode :

2.

Huidige periode:

3.

Aard:

UPS:

Geslaagd O

4.

Opmerkingen:

5.

Naam & handtekening veiligheidconsulent:

6.

Naam & handtgekening Systeembeheerder:

7.

Naam & handtekening Secretaris:

/ Niet Geslaagd O

4.4.1.1. Machtiging Software

Deel I. Verklaring

Gemeente, ………………………

Ik ondergetekende ……………………………, secretaris van het OCMW……………………… geef aan:

de gebruiker: .........................................

………………………….

………………………….

Tewerk gesteld op het OCMW ……………………………….… als ……………………………….

De onderstaande toegangsmachtigingen.

Namens de Raad voor Maatschappelijk Welzijn,

De Secretaris,

…………………………………

Deel II. Software lijst

Toepassingen

Dossier assistent

Facturatie diensten

Budget beheer

Financiele steun

Vluchtelingen

NOB

Financien & Onderhoud

Finan beh soc dienst &

Instel

Dossier beheer &

registratie

Steun & Voorschotten

Kinderopvang

A = all (Lezen / Schrijven)

R = readonly (enkel lezen)

N = no access (niets)

Toegestane rechten

Opmerkingen

4.4.1.2. Wachtwoordbeleid

deel I

Doelstelling.

Het opleggen van regels betreffende het veilig en efficiënt gebruik van user/id en wachtwoord ter identificatie, authentisatie en

autorisatie (wie mag wat) van een computergebruiker, om ongeoorloofde toegang tot cruciale gegevens en/of het netwerk

te vermijden.

Toepassingsgebied

Elke gebruiker van een computer die tot het OCMW behoort of aan het netwerk van het OCMW verbonden is, zowel tijdelijk als

permanent.

Dit wachtwoordbeleid omvat niet alleen het aanmeldingswachtwoord van een gebruiker aan een pc en/of netwerk, maar ook de

wachtwoorden voor toegang tot volgende beveiligde programma’s : opsomming applicaties:

Akkoord verklaring

Ik heb de algemene bepalingen (deel II) over het wachtwoordbeleid gelezen.

De inhoud ervan is mij duidelijk en ik verklaar mij akkoord om deze veiligheidsinstructies nauwkeurig na te leven.

Ik besef dat de uitgevaardigde regels een algemeen hulpmiddel willen vormen om de onrechtmatige toegang tot en

het onrechtmatig gebruik van het netwerk te voorkomen en te verhinderen.

Ik zal daarnaast de nodige maatregelen nemen die in mijn specifieke werkomgeving kunnen bijdragen tot het

realiseren van het vermelde doel.

Ik ben mij ervan bewust dat ik door ondertekening van deze verklaring, onderworpen ben aan dit

beleid en dat schending of niet naleving van de vermelde instructies, eventuele disciplinaire

maatregelen tot gevolg kan hebben. (zie tuchtreglement).

Datum: __________________________ Plaats: __________________________

Naam: ___________________________________________________________

Handtekening: ____________________________________________________

4.4.1.2. Wachtwoordbeleid deel II

Algemene bepalingen.

01.Elke gebruiker moet een eigen, niet voor de hand liggend, wachtwoord opstellen en dit geheim houden. Een wachtwoord moet,

indien de toepassing dit toelaat, minimaal 8 karakters bevatten en bestaat uit een combinatie van letters en cijfers.

Een aantal aanbevelingen:

- Grote en kleine letters die elkaar afwisselen is ideaal.

- Een symbool ertussen geeft dat extraatje meer.

- Gebruik geen bekende of voor de handliggende namen, woorden of getallen.

- Woorden die in het woordenboek staan zijn uitgesloten.

- Schrijf nergens je wachtwoord op en hang het zeker niet op je scherm ter herinnering (indien u het toch zou opschrijven, verberg

het papier dan op een plaats niet in de buurt van je pc en verzin een truc om het wachtwoord versleuteld op te schrijven)

- Zorg dat er niemand op je vingers kijkt bij het intikken van je wachtwoord.

- Een degelijk wachtwoord hoeft niet moeilijk te zijn.

Vb. Ikweddatjeditnooitkanvindenin2005 of Hoeradelentevan2005isinhetland zijn ook wachtwoorden en makkelijk te onthouden.

02. De gebruiker heeft de mogelijkheid om op eender welk tijdstip zelf zijn wachtwoord te wijzigen.

Het periodiek (halfjaarlijks) wijzigen van een wachtwoord is een minimumvereiste.

03. Bij het minste vermoeden dat het wachtwoord ontvreemd werd of ter kennis is van een medewerker of derde, moet de gebruiker

onmiddellijk zijn wachtwoord vervangen EN de systeembeheerder en/of veiligheidsconsulent over het eventuele misbruik

inlichten.

04. Bij een vermoeden of vaststelling dat een gebruiker toegang heeft tot bestanden of netwerken waartoe hij niet geautoriseerd is,

moet hij dit melden aan de systeembeheerder en/of veiligheidsconsulent. Kortom, als een gebruiker meer toegang heeft dan

nodig voor de goede uitvoering van zijn taken, valt dit onder deze meldingsplicht.

05. Als de gebruiker zijn/haar wachtwoord vergeten is, moet hij/zij contact met de systeembeheerder opnemen om er een nieuw

aan te maken. Dit nieuwe wachtwoord moet meteen gewijzigd worden door de gebruiker zelf. De systeembeheerder hoeft

immers nooit het wachtwoord van een gebruiker te weten.

06. Een pc mag nooit zonder toezicht gelaten worden, aangezien om het even wie dan kan handelen in naam van de

aangemelde gebruiker.

Wanneer een gebruiker dus het lokaal verlaat, moet de gebruiker steeds ofwel de pc vergrendelen, ofwel zich afmelden door

uit te loggen op de pc. Dit kan op een snelle manier door gebruik te maken van sneltoetsen. Bv. in Windows XP kan dit door op

de ‘windowstoets’ te drukken samen met de letter L, in Windows 2000 kan dit door Ctrl Alt Del te samen in te drukken en te

kiezen voor ‘PC vergrendelen’. Sommige toetsenborden hebben hier ook een aparte toets voor.

07. De schermbeveiliging

a) moet met wachtwoord beveiligd zijn en moet ook steeds ingesteld staan zodat deze automatisch in werking treedt binnen de

5 à max. 10 minuten

b) Deze schermbeveiliging met wachtwoord volstaat echter niet om aan artikel 8 van dit beleid te voldoen. Ze fungeert enkel

als noodoplossing voor het geval een gebruiker zelf manueel zijn pc is vergeten te vergrendelen.

08. a) Het is verboden een wachtwoord in te typen wanneer een andere persoon meekijkt.

b) Het is verboden te kijken wanneer iemand zijn wachtwoord intypt.

c) Uiteraard is het verboden andermans wachtwoorden proberen te weten te komen op welke manier dan ook. En het is zeker

uit den boze deze te gebruiken. Het kraken van wachtwoorden of inbreken in computers is uiteraard niet toegestaan.

09. Bij het herhaald (3x) ingeven van een foutief wachtwoord zal de gebruiker tijdelijk geblokkeerd worden.

10. Wanneer de computer de vraag stelt om het wachtwoord te bewaren op het scherm, moet er steeds NEGATIEF op

worden geantwoord.

4.4.1.3. PC beleid

deel I

Doelstelling.

Eenvormigheid inzake het gebruik en beheer van de PC:

Richtlijnen betreffende standaardisering. Beveiliging, voorkomen en oplossen van problemen.

Toepassingsgebied

Alle PC gebruikers

Alle toerstellen (PC, printers, scanners, laptops,…) zijn eigendom van het OCMW

Verboden acties

1. Kopiëren van software die op de PC werd geïnstalleerd kan aanleiding geven tot gerechtelijke vervolging.

2. Kopiëren van software op de PC op weke wijze ook (Disk, USB, email…) zonder toestemming van systeembeheer

3. Verplaatsen van PC voor zover hiervoor een verbinding wordt onderbroken , roep hulp van systeembeheer in.

4. Aanpassen van systeembestanden andere dan sjablonen (“templates”) voor uw werkdocumenten.

5. Inlezen van gegevens van disk, cd-rom, USB stick, email zonder virusscan.

Merk op ! Het uitvoeren van een verboden actie kan ernstige schade berokkenen aan hard en/of software

en /of de goede werking van de diensten inhet gedrang brengen

Verplichte acties

1. Installatie van software moet steeds gebeuren via systeembeheer of minstens de goedkeuring ervan.

2. Gebruik voor interne en externe informatie uitwissleing enkel materiaal besteld door het bestuur.

Dit om kans op virusbesmetting in het gehele netwerkte voorkomen.

Besmette bestanden kunnen meestal niet gerecupereerd worden.

3. Elk document of progromma van externe toegang moet gescand worden op virussen.

indien besmet vernietigd of onmiddellijk van de PC verwijderen

4. Oude of onleesbare externe media moeten op een doeltreffende manier vernietigd worden,

alvorens weggeworpen te worden. Zker bij klant of persoonlijke info.

5. Er moet een schermbeveiliging met wachtwoord geactiveerd zijn

Toegestane acties

1.

Gebruik van algemene systeemsoftware (OS onderdelen zoeken , paint , wordpad..) zolang deze het normale

gebruik van de PC niet schaden.

2.

Gebruik van algemene toepassingen, MS word, MS excel, MS powerpoint…voor zoverre nodig voor het

dagelijks werk.

3.

Gebruik van specifieke toepassingen, NOB, WINSOC voor zoverre nodig voor de uitoefening van uw functie

4.

Eigen back-up van documenten van de C-schijf, voor zoverre dat de drager ervan veilig opgeborgen wordt en

dat de gegevens erop niet aan derden wordt meegedeeld of dat derden ermee aan de haal gaan

4.4.1.3. PC beleid

deel II

Probleemmelding.

1. Voor elk ernstig probleem* met betrekking tot het PC gebruik moet eerst opgeschreven worden welke de laatste

acties/handelingen waren. Dit om het probleem beter te kunnen identificeren/ lokaliseren en in de toekomst te verhelpen.

2. Daarna moet het gemeld worden aan de systeembeheerder, softwareleverancier of hardwareleverancier.

3. Bij afwezigheid hiervan of indien het probleem als “niet ernstig” wordt ervaren, kan men beroep doen op een collega waarvan

geweten is hij/zij voldoende PC ervaring en/of kennis heeft.

4. Indien de PC vast hangt kan men terugvallen op het beëindigen van de vast gelopen taak d.m.v. CTRL +ALT+DEL .

Daarna kies je TAAKOVERZICHT en tenslotte TAAK BEEINDIGEN.

Merk op! Deze handeling heeft als gevolg dat men alle niet opgeslagen gegevens verliest.

* Dit wordt ter evaluatie aan de gebruiker overgelaten. Zeker moet als ernstig worden beschouwd, elk probleem dat de gegevens

van de KSZ applicatie in gevaar zou kunnen brengen

Tips bij gebruik van een PC

1. Alle bestanden die betrekking hebben op het OCMW moeten zonder uitzondering opgeslagen worden in een map onder

hoofdmap van uw afdeling ( sociale bijstand, thuiszorg, financiën

Merk op! Lokaal opgeslagen documenten worden niet gebackuped en bij een crach van de PC zijn deze gegevens verloren.

2. Respecteer de afspraken omtrent:

•

•

•

•

•

•

•

•

•

•

•

•

Naamgeving van directories en bestanden

Directrorystructuur zoals bepaald door het systeembeheer of minimaal zodanig dat alle soortgelijke

documenten bij elkaar in dezelfde map zitten (v.b. onderzoek, geklasseerd..)

Locaties van directories en bestanden (lokaal of server)

Duurtijd bijhouden bestanden (regelmatig oude bestanden archiveren of verwijderen zodat de schijf of

beschikbare capaciteit niet plots vol komt

Tijdens het aanmaken of bewerken is het raadzaam regelmatig op te slaan om gegevens verlies te

vermijden (CTRL + S)

Zorg dat alle toepassingen correct worden afgesloten van zodra je ze niet meer gebruikt.

Wachtwoorden: zie document PCPW policy.doc

Respecteer de wet op privacy van gegevens bij het verwerken en of bewaren van persoonsgegevens

Afmelden: wanneer u zelfs voor een korte tijd(15’), uw bureel verlaat moet u zich afmelden.

Afsluiten PC: Zorg dat alle bestanden en programma’s op de daartoe aangewezen methode afgesloten zijn.

Elektriciteit:

Geen andere apparaten op dezelfde stopcontacten dan de PC (bvb waterkoker).

Zet eerst de randapparaten(printer) aan en dan de PC, bij het uitzetten omgekeerd eerst de PC.

Eten, drinken, roken: zo weinig mogelijk in de nabijheid van PC apparatuur .

Archiveren van bestanden en mappen

• Op het einde van elk kalenderjaar moeten de bestanden en mappen, die betrekking hebben op

dat jaar , gearchiveerd worden.

•In elke dienst moet hiervoor iemand instaan.

4.4.1.3. PC beleid

deel III

Opmerkingen, aanvullingen en verbeteringen

•

Elk commentaar op dit document moet aan uw veiligheidsconsulent overgemaakt worden.

Verklaring

•

•

•

Ik heb bovenvermeld PC beleid gelezen.

De inhoud is mij duidelijk en ik bevestig ontvangst hiervan.

Ik bevestig mij te zullen gedragen volgens de richtlijnen, zoals beschreven in dit beleid en weet dat, indien ik dit niet doe ,

disciplinaire maatregelen en/of zelfs wettelijke vervolging het gevolg kunnen zijn.

Handtekening:

Datum :

Naam :

Plaats:

4.4.1.4. Serverruimtebeleid

deel I

Doelstelling.

de nodige beveiliging verzekeren van de serverruimte.

Toepassingsgebied

de ruimte waar de computerserver opgesteld staat, alsmede de ruimte waar de

hoofdcommunicatieapparatuur (modems, switches, routers, …) opgesteld zijn.

Organisatorisch; Personeel & Procedures

•

•

•

•

•

•

•

Er moet een schema aanwezig zijn (hard-copy) waarop de bekabeling is aangegeven (welk apparaat is met welke

soort verbinding aan welk ander apparaat gekoppeld). Elke verandering moet binnen de maand verwerkt worden op

dit schema. Eén afdruk zal bewaard worden in de kluis (of een andere veilige plaats) samen met de backups.

Brandbare producten (vb papierstock voor meer dan dagelijkse productie) mogen nooit in de onmiddellijke

omgeving van de server en de communicatieapparatuur (modems, …) opgeslagen worden.

In het serverlokaal heerst een absoluut rookverbod.

De toegang tot het serverlokaal moet strikt beperkt blijven tot de bevoegde personen (systeembeheerder en

vervanger, veiligheidsconsulent en het personeel belast met de installatie van nieuwe server-hard- en software).

Voor grotere OCMW's en in de mate van het mogelijke

Er moeten schriftelijke procedures vastgelegd worden voor de toegangscontrole tot de serverruimte (uiteraard

dienen deze procedures ook toegepast te worden).

Alle alarmen (brand, beweging, …) moeten – buiten de werkuren – doorgeschakeld worden naar een externe

bewakingsfirma of de politie. Detectie in het serverlokaal is dus verplicht.

Er moet een procedure bestaan voor de taken (uitschakelen van de stroom, sluiten van de kasten,…) die direct na

een alarm uitgevoerd moeten worden.

4.4.1.4. Serverruimtebeleid

deel II

Hardware; Fysieke inrichtingen & hulpmiddelen

• Kabels voor de elektriciteitsvoorziening en voor de tele- en datacommunicatie moeten in de mate van het mogelijke gescheiden zijn.

• De brandweer moet het serverlokaal gemakkelijk kunnen bereiken.

• Er moet zich een draagbare CO2 blusser bevinden in de onmiddellijke nabijheid (kleiner dan5 m) van het serverlokaal.

• Het serverlokaal moet voldoende afgeschermd zijn tegen wateroverlast (lekkende kranen en/of leidingen, riolering, overstromingen,

stortregens…).

• Er moet een no-break systeem (UPS) voorzien zijn met een capaciteit die toelaat de informaticasystemen op een veilige manier

af te sluiten.

• Het serverlokaal moet voldoende beveiligd zijn tegen blikseminslag.

• Het serverlokaal moet uitgerust zijn met een klimaatregeling van voldoende capaciteit.

• Het plafond van het serverlokaal moet waterdicht zijn.

• Waterleidingen in de nabijheid van het serverlokaal moeten uitgerust zijn met kranen (zodat zij bij eventuele lekken

gemakkelijk kunnen gesloten worden).

• Alle onderhouds- en herstelwerkzaamheden in het serverlokaal moeten, in de mate van het mogelijke, uitgevoerd worden

onder controle van bevoegd intern personeel. Voor grotere OCMW's en in de mate van het mogelijke

Voor grotere OCMW's en in de mate van het mogelijke

• Alle onderhouds- en herstelwerkzaamheden in het serverlokaal moeten zonder uitzondering uitgevoerd worden

onder controle van bevoegd intern personeel.

• Het serverlokaal moet gescheiden zijn van de publieke zones in het gebouw… of op z’n minst mag dit lokaal niet aangeduidt

worden met één of ander bord.

• Het serverlokaal mag uitsluitend dienst doen voor informatica-activiteiten (geen printers, plooi- en snijmachines, … );

m.a.w. het moet fysiek gescheiden zijn van alle andere activiteiten.

• Het serverlokaal moet met onbrandbare materialen ingericht zijn.

•. De klimaatregeling in het serverlokaal moet automatisch afgesloten worden bij een brandalarm.

• Er moet een noodinstallatie voorzien zijn voor de klimaatregeling in het serverlokaal.

• De informatiesystemen moeten automatisch en correct afgesloten worden wanneer bepaalde klimatologische

omstandigheden worden overschreden.

• Er moeten maatregelen genomen worden om elektromagnetische storingen op te vangen.

• Rond het serverlokaal moet een brandcompartimentering voorzien zijn.

• Het serverlokaal moet uitgerust zijn met een regelmatig geteste en onderhouden automatische blusinstallatie.

• Het serverlokaal moet uitgerust worden met een branddetectiesysteem dat verbonden is met het centraal systeem.

• Er moeten waterdetectoren aanwezig zijn in het serverlokaal en deze moeten regel-matig (1x/jaar) getest worden.

• Er moet een afvloeisysteem bestaan voor wateroverlast in het serverlokaal.

• Indien er een valse vloer aanwezig is in het serverlokaal, moeten de kabels onder de valse

vloer bevestigd zijn op rails of op andere ondersteuningsmiddelen (andere dan de echte vloer).

• De hoogte van de valse vloer moet (uiteraard) voldoende zijn.

• Er moet een controlesysteem zijn voor de toegang tot het serverlokaal.

• Tenminste eenmaal per jaar moet er een beroep gedaan worden op een gespecialiseerde firma voor het stofvrij maken

van de informatica-apparatuur in de serverruimte.

4.4.1.4. Serverruimtebeleid

deel III

Incidenten register serverruimte:

OCMW:

INCIDENT

DATUM:

DATUM

Schade

Kost

Oplossing

Opmerking

../…/ ….

../…/ …..

../…/ …..

../…/ …..

../…/ …..

../…/ …..

../…/ …..

../…/ …..

../…/ …..

../…/ …..

../…/ …..

../…/ …..

../…/ …..

../…/ …..

../…/ …..

../…/ …..

../…/ …..

../…/ …..

../…/ …..

../…/ …..

*Jaarlijks toe te voegen aan de KSZ map

Veiligheidsconsulent :

4.4.2.1. Back-up procedure

Periodiciteit van de back-up

Back-up wordt enkel op werkdagen gemaakt en men gebruikt 10 tapes

Per week heeft men een tape set van 5 stuks en beslaat zo 2 weken

De tape van vrijdagavond wordt als week back-up beschouwd

En wordt buitenshuis bewaard via systeembeheerder

De tapes worden om de 2 jaar vervangen door een volledige nieuwe serie.

2 van de oude tapes worden nog 2 jaar extra bij gehouden.

Alle andere (oude) tapes worden manueel vernietigd

Verantwoordelijke back-up

1.

Verantwoordelijk

:

2.

Vervanger bij afwezigheid

:

3.

Plaats van bewaring

:

4.

Soort back-up

:

5.

Cleaning tapes(Gebruik)

:

Rapport back-up

1.

Vorige periode

:

2.

Huidige periode

:

3.

Aard:

Back-up

Restore

:Geslaagd O

:Geslaagd O

4.

Opmerkingen

:

5.

Naam & handtekening veiligheidconsulent:

6.

Naam & handtgekening Systeembeheerder:

7.

Naam & handtekening Secretaris:

/ Niet Geslaagd O

/ Niet Geslaagd O

4.7.2.1. Contactpersonen

Contact personen veiligheid:

OCMW:

NAAM

DATUM:

Contact Persoon

Klantnr, polisnr…

Adres

Telefoon

Statiestraat 156 1740 Ternat

0497/505151

Brandweer

Gemeente

Secretairs

Hardware Helpdesk

Software Leverancier

Brandverzekering

Inbraak verzekering

Belgacom

Vera

Veiligheidsconsulent

Gielens Yvan

*Jaarlijks toe te voegen aan de KSZ map

Veiligheidsconsulent :

4.7.3. Noodplan van het OCMW

Hoofdstuk 1 - Inleiding

Waarom een noodplan (NP)

Om de negatieve gevolgen van een noodsituatie voor de eigen bedrijfsvoering, werknemers,

het milieu en omwonenden te minimaliseren en beheersbaar te houden en om herhaling te

voorkomen is een noodplan onmisbaar.

Werkwijze noodplan (NP)

Een noodplan (NP) is geen doel op zich maar een middel om noodsituaties in

een bedrijf te bestrijden en te beheersen.

Structuur noodplan (NP)

Hoofdstuk 1

Inleiding

Hoofdstuk 2

Organisatie

hulpverleners

Hoofdstuk 6

Checklist

NOODPLAN

Hoofdstuk 3

Technische

Gegevens

Hoofdstuk 5

Ontruimings

Plan

Hoofdstuk 4

Calamiteiten

plan

Veiligheidsconsulent :

4.7.3. Noodplan van het OCMW

Hoofdstuk 2 – Organisatie

I. Alarmering

GEBEURTENIS

A. Materieel

B. Personen

C. Publiciteit

MELDEN AAN

Brand

1-2-3-4

Milieu-incident

2-3

Inbraak / Diefstal

2-3

Lichte ongevallen

2-3-5

Ernstige ongevallen

1-2-3

Opname Ziekenhuis

2-3

Mishandeling

1-2-3-5

Lastige klanten

2-3

Gebeurtenis die de aandacht trekken bij de media

2-3

II. Organigram (Telefoonnummers)

1.

Algemeen ALARM nummer

= 112

2.

Bestuur:

=

=

=

3.

Politie

=

4.

Brandweer (Kazerne)………………

=

5.

Huisarts (naam)…………………….

=

6.

Alarmnummer beveiliging

=

Voorzitter

Secretaris

Lid

NB. Bij overlijden en/of ernstig ongeval nooit contact opnemen met relaties.

Laat dit over aan een bestuurslid of officieel autoriteit !!

Veiligheidsconsulent :

4.7.3. Noodplan van het OCMW

Hoofdstuk 3 – Technische gegevens

I. Inventaris

TYPE

AANTAL

OPMERKINGEN

Brandalarm

Brandmelders

Branddoorgevers

Brandsirene

Brandladder

Brandblusser (poeder)

Brandblusser (CO2)

Brandhaspel

Branddeur

Blusdeken

EHBOkast

Noodverlichting

Veiligheidsconsulent :

4.7.3. Noodplan van het OCMW

Hoofdstuk 4 – Calamiteiten

I. Ontruiming

Laat iedereen het gebouw onmiddellijk verlaten en laat niemand meer toe tot het gebouw.

Stuur iedereen naar de verzamelplaats en verzoek hem deze plaats niet meer te verlaten tot de

registratie heeft plaatsgevonden.

Verzamelplaats is aangemerkt …………………………………………………………………..

Voor mogelijke gewonden dient op de verzamelplaats zo mogelijk een afzonderlijke plaats te

worden betrokken.

II. Toelichting brand

Denk allereerst aan u eigen veiligheid.

Verricht onderzoek waar de brand woedt aan de hand van de brandmelder.

Een beginnende of kleine brand eventueel zelf bestrijden.

NEEM ECHTER GEEN RISICO

Risicovolle plaatsen zijn:

1

2

3

4

5

Risicovolle situaties:

1

2

3

4

5

III. Toelichting ongevallen - Mishandeling

Lichte ongevallen:

Ga na of een deskundige op het gebied van EHBO aanwezig is.

Verleen anders zelf eerste hulp (indien je hiertoe in staat bent).

Neem geen enkel risico ten aanzien van het slachtoffer.

Laat de gewonde(n) niet alleen tenzij absoluut niet anders mogelijk is.

Ernstige ongevallen:

Waarschuw het alarmnummer 112.

Neem de onveilige situatie weg (indien mogelijk)

Verleen eerste hulp of laat eerste hulp verlenen.

Laat het slachtoffer niet alleen en tracht in gesprek te blijven.

Isoleer en markeer de plaats van het ongeval.

Van overlijden is pas sprake indien een arts zodanig heeft geconstateerd.

Veiligheidsconsulent :

4.7.3. Noodplan van het OCMW

Hoofdstuk 5 – Ontruimingsplan

I. Evacuatiegrondplan

Toevoegen van een grondplan van het OCMW per verdiep

II. Gebruikte pictogrammen

Brandmelder

Verboden Toegang

Brandblusapparaat

Verboden te roken

Brandhaspel

Nooduitgang

Verzamelplaats

Richting nooduitgang

Nooduitgang

Nooduitgang

Een groen-wit pictogram geldt enkel voor de uitgangen die voldoen aan de eisen van een nooduitgang.

Een wit-zwart pictogram wordt gebruikt voor uitgangen die niet voldoen aan de eisen van een nooduitgang.

4.7.3. Noodplan van het OCMW

Hoofdstuk 6 – Checklist

r R

NOODPLAN ?

r JA

r

NEE

INFORMATIE ?

Folder

Noodmaatregelen

Evacuatiesignaal

Evacuatieplan

Verzamelplaats

Video

Rondleiding

r

r

r

r

r

r

r

r

r

r

r

r

Uiteenzetting

r

r

r

r

Wanneer

…………………………………….

…………………………………….

…………………………………….

…………………………………….

INSTRUCTIES ?

r JA Waar?.......................................

r NEE

BRANDBLUSAPPARATEN ?

r Poederblusser ABC

r Poederblusser BC

BRANDHASPELS ?

r Schuimblusser

r CO2

r Type 20m ¾”

NOODVERLICHTING ?

r JA

r type 30m 1”

EHBO kast ?

r NEE

r JA

r NEE

PICTOGRAMMEN ?

r

r

r

r

r

r

r

r

ROOKRUIMTE ?

r JA

r NEE

Uitgevoerd op

Uitgevoerd door

Veiligheidsconsulent :

4.8.1. Inventaris van het OCMW

Hardware inventaris:

OCMW:

HARDWARE

DATUM:

AANTAL

OPMERKINGEN

PC

LAPTOP

PRINTER

SCANNER

DIGITALE CAMERA

EXTERNE WRITER

EXTERNE HARD DISK

USB STICK

SERVER

SWITCH

ROUTER / ADSLMODEM

FIREWALL

PABX

TELEFOONTOESTEL

GSM

*Jaarlijks toe te voegen aan de KSZ map

Veiligheidsconsulent :

4.8.2. Inventaris van het OCMW

Personeel inventaris:

OCMW:

NAAM

DATUM:

VOORNAAM

*Jaarlijks toe te voegen aan de KSZ map

FUNCTIE

IN DIENST

UIT DIENST

Veiligheidsconsulent :

4.8.3. Inventaris van het OCMW

Gebruikers netwerk (Windows of Linux) inventaris:

OCMW:

GEBRUIKERSNAAM

DATUM:

INLOGNAAM

*Jaarlijks toe te voegen aan de KSZ map

OPMERKINGEN

Veiligheidsconsulent :

4.8.4. Inventaris van het OCMW

Gebruikers inbraakalarm inventaris:

OCMW:

GEBRUIKERSNAAM

DATUM:

FUNCTIE

*Jaarlijks toe te voegen aan de KSZ map

OPMERKINGEN

Veiligheidsconsulent :

4.9.1. Preventie procedure

Bepaal u beveiligings behoeften.

Virussen komen onverwacht.

Zorg ervoor dat scanners zijn geconfigureerd om alle gegevensbronnen te scannen.

Wanneer u bijvoorbeeld een diskette in het station laat zitten terwijl u de computer opstart, kan een virus in

het geheugen worden geladen voordat de scanner bij toegang wordt gestart als de scanner niet is

geconfigureerd om diskettes te scannen.

Voer regelmatig updates uit

Zorg ervoor dat u werkt met de meest recente versie van het

Het dat-bestand

Het scanprogramma

Het product.

Met de functie AutoUpdate kunt u elk van deze onderdelen selectief bijwerken.

Voorkom inbraken, zodat u omgeving niet wordt geïnfecteerd

Met de volgende functies kunt u inbraken voorkomen:

1.

2.

3.

4.

Toegangsbeveiliging.

Bufferoverloopbeveiliging.

Beleid voor ongewenste programma's.

Scriptscanner.

Detecteer inbraken, en stop deze voordat ze schade aanrichten

Met de volgende functies kunt u inbraken detecteren:

•

Scannen bij toegang.

•

Scannen op aanvraag.

•

E-mail scannen.

4.9.1. Wat te doen bij infectie

Systeemherstel uitschakelen

Wanneer uw computer is geïnfecteerd, wordt er mogelijk een back-upbestand van het virus opgeslagen in de map

voor systeemherstel. Daarom schakelt u deze optie eerst uit. Dat gaat als volgt:Selecteer 'Deze computer'

(klik met de rechtermuisknop erop), 'Eigenschappen‘, tabblad 'Systeemherstel‘ Selecteer 'Systeemherstel

uitschakelen. Klik op 'Toepassen‘, Klik op ‘OK’ en start 'daarna de pc opnieuw op.

Start u pc in de veilige modus dat maakt het makkelijker virussen en andere infecties te verwijderen. Dit gaat als

volgt:

Zet u pc aan, u ziet informatie voorbij komen, maar voordat Windows begint moet u op de toets F8 drukken.

Begin maar enkele seconden nadat u u pc aangezet heeft, elke seconde 1 keer op F8 te drukken, dan komt u wel in

het scherm dat de mogelijkheid geeft u pc in veilige modus te starten.

Verschillende scans uitvoeren

1) Volledige virusscan

Let er op dat uw antivirus programma up-to-date is.

Als u uw antivirus programma niet kunt updaten vanuit het programma zelf, omdat u geen internetverbinding

heeft, zult u de updates op een andere computer moeten downloaden en handmatig op u pc installeren.

Het kan zijn dat uw antivirus programma nog uitgeschakeld is door een van de besmettingen. Deïnstalleert het

en installeer het opnieuw. Werkt dat nog niet, ga dan door met stap 3 en probeer het daarna nogmaals.

Laat Windows normaal opstarten, voer met uw standaard antivirus programma een volledige scan uit en laat

elke ongerechtigheid verwijderen.

2) Spywarescan

Ook deze stap moet uitgevoerd worden. Er zijn drie redelijke gratis spyware removers:

Windows defender, SpybotSpy adaware: ook Nederlandstalig. (kies wel de personal edition,)

Het is verstandig minimaal twee van deze programma's u pc te laten scannen.

Geen van de programma's zal alle spyware kunnen herkennen en verwijderen.

3) Trojanscan

Installeer specifieke Trojaanscanners en laat volledige scans uitvoeren.

Antivirus programma's gebruiken signaturen (specifieke stukjes programmacode) van virussen en andere

malware voor detectie en vinden daarmee ook veel, maar niet alle Trojaanse. Trojaanscanners hebben

toegevoegde waarde omdat ze ook andere technieken gebruiken.

Enkele goede Trojaanscanners zijn:

Ewido Security Suite, A-squared, Trojan Remover, Deze laatste heeft enkele goede utilities om bijv. verminkte

internetinstellingen te herstellen.

4) Rootkitscan

Rootkits worden gebruikt om virussen, backdoors en andere malware onzichtbaar hun werk te laten doen. Ze

maken daarvoor vaak ingrijpende wijzigingen in diverse systeeminstellingen.

Voor detectie van rootkits gebruikt u de twee volgende utilities:

rootkitrevealer van sysinternals.com, blacklight van F-secure:

5) Detectie met een firewall

Ook een firewall kan behulpzaam zijn om te detecteren of er nog ongewenste programma's op uw pc aanwezig

zijn die poorten openzetten.

Als u een firewall installeert, zal alles wat naar binnen of naar buiten wil eerst om toestemming moeten

vragen.