HOOFDSTUK

2

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

2.1 Meer over netwerken

2.1.1 Geschiedenis

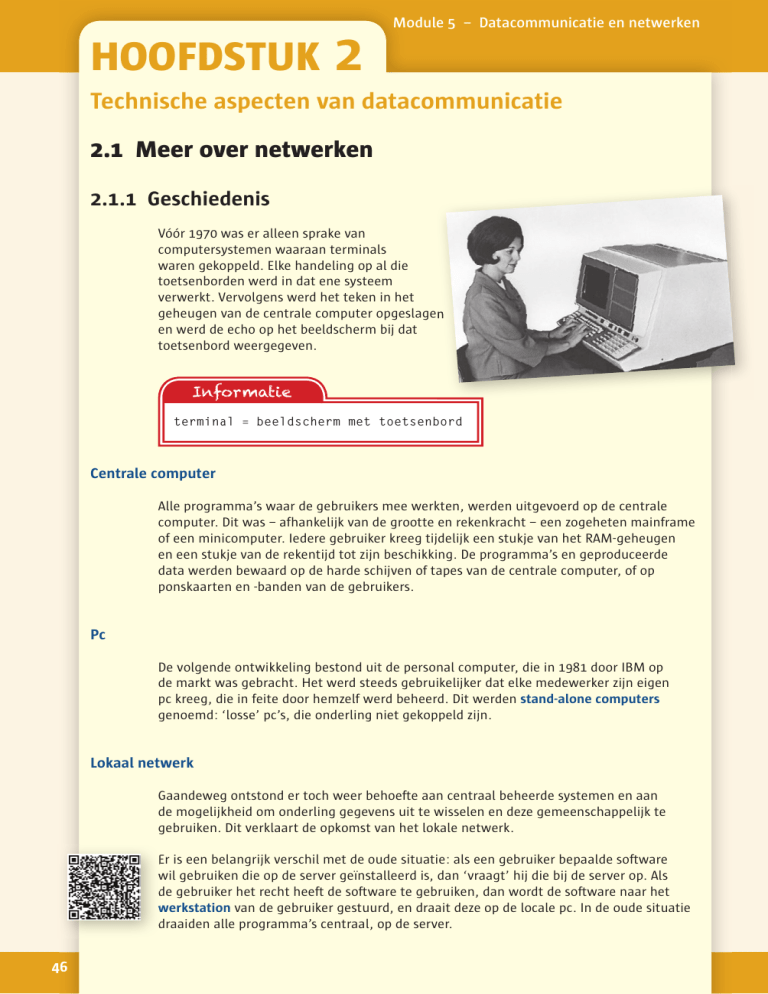

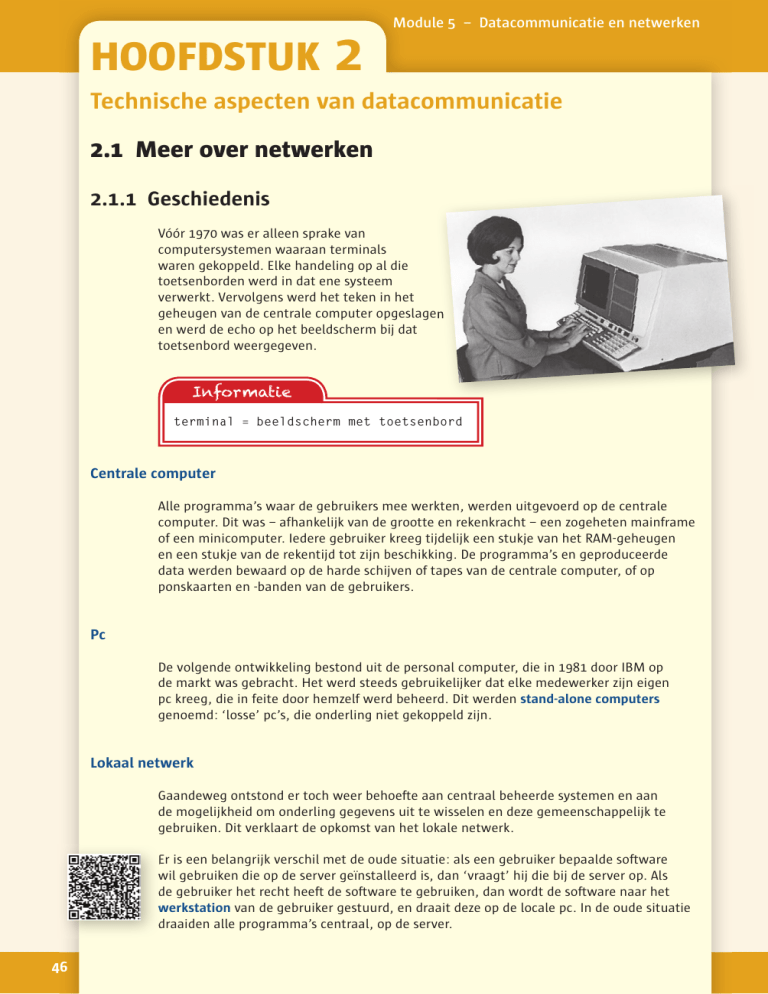

Vóór 1970 was er alleen sprake van

computersystemen waaraan terminals

waren gekoppeld. Elke handeling op al die

toetsenborden werd in dat ene systeem

verwerkt. Vervolgens werd het teken in het

geheugen van de centrale computer opgeslagen

en werd de echo op het beeldscherm bij dat

toetsenbord weergegeven.

Informatie

terminal = beeldscherm met toetsenbord

Centrale computer

Alle programma’s waar de gebruikers mee werkten, werden uitgevoerd op de centrale

computer. Dit was – afhankelijk van de grootte en rekenkracht – een zogeheten mainframe

of een minicomputer. Iedere gebruiker kreeg tijdelijk een stukje van het RAM-geheugen

en een stukje van de rekentijd tot zijn beschikking. De programma’s en geproduceerde

data werden bewaard op de harde schijven of tapes van de centrale computer, of op

ponskaarten en -banden van de gebruikers.

Pc

De volgende ontwikkeling bestond uit de personal computer, die in 1981 door IBM op

de markt was gebracht. Het werd steeds gebruikelijker dat elke medewerker zijn eigen

pc kreeg, die in feite door hemzelf werd beheerd. Dit werden stand-alone computers

genoemd: ‘losse’ pc’s, die onderling niet gekoppeld zijn.

Lokaal netwerk

Gaandeweg ontstond er toch weer behoefte aan centraal beheerde systemen en aan

de mogelijkheid om onderling gegevens uit te wisselen en deze gemeenschappelijk te

gebruiken. Dit verklaart de opkomst van het lokale netwerk.

Er is een belangrijk verschil met de oude situatie: als een gebruiker bepaalde software

wil gebruiken die op de server geïnstalleerd is, dan ‘vraagt’ hij die bij de server op. Als

de gebruiker het recht heeft de software te gebruiken, dan wordt de software naar het

werkstation van de gebruiker gestuurd, en draait deze op de locale pc. In de oude situatie

draaiden alle programma’s centraal, op de server.

46

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Distributed processing en central processing

Het idee waarbij niet één computer het rekenwerk verricht, maar waarbij het werk

verdeeld is over twee of meer computers, noem je distributed processing/computing;

het rekenwerk is gedistribueerd. Maar als alle verwerking op bijvoorbeeld één station bijvoorbeeld een minicomputer of een mainframe - worden gedraaid, dan spreken we van

central processing. Doordat in een netwerk alle gebruikerssoftware op de pc’s zelf draait,

kan er veel efficiënter worden omgesprongen met de processortijd van de server. Zo kan de

server veel pc’s ondersteunen.

De mogelijkheid om via internet gegevens uit een database op te vragen, bijvoorbeeld

als je met Google een zoekopdracht geeft, is een combinatie van central processing en

distributed processing. Het bevragen van de database gebeurt op de server. De gegevens

worden vervolgens in XHTML naar de gebruiker gestuurd, waar op diens pc de vertaling

van de XHTML-code plaatsvindt.

De voordelen van een netwerk

Vrijwel alle bedrijven maken gebruik van een netwerk, omdat dit veel voordelen heeft ten

opzichte van stand-alone pc’s. We noemen er een paar:

Er zijn minder aanschafkosten voor software.

Gebruikers hebben gelijktijdig toegang tot gemeenschappelijke gegevens, zoals

brieven, databases en grafische bronnen (films, foto’s, plaatjes).

Gebruikers kunnen hulpbronnen zoals printers en scanners gemeenschappelijk

gebruiken, wat een enorme kostenbesparing oplevert.

De toegang tot internet vindt plaats via een aparte server en kan daardoor veel beter

beveiligd worden.

Gebruikers kunnen gemakkelijk onderling gegevens uitwisselen.

Wat brengt de toekomst?

Op dit moment is er weer een come-back van het centrale systeem met terminals. Dat

gaat gepaard met virtualisatie. Via een terminal, een thin client die niet meer is dan in- en

uitvoerapparatuur via een kastje aan de netwerkkabel, wordt op een centrale krachtige

computer een virtuele computer opgestart. Op de hardware van die centrale computer

starten gebruikers dus hun eigen ‘computer’, die alleen softwarematig bestaat. Een

voorbeeld is SunRay.

Je kunt overigens ook thuis met virtuele machines werken, met software van

bijvoorbeeld VMware of Microsoft. Met Windows Virtual PC of in Windows 7 kun je een

besturingssysteem binnen een ander besturingssysteem laten werken.

Cloud computing

Cloud computing is een moderne variant van het terminal-systeem, waarbij de data van

de gebruiker op servers op het internet opgeslagen ligt, die ook de meeste berekeningen

uitvoeren. Dit systeem neemt de gebruiker veel beheer uit handen en maakt zijn data

toegankelijk vanaf willekeurige computers, inclusief smartphones en andere apparaten

met internettoegang.

47

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

2.1.2 Topologieën

Netwerken kennen verschillende netwerktopologieën.

Informatie

topologie = de wijze waarop de computers onderling verbonden zijn

De belangrijkste topologieën zijn:

busnetwerk

ringnetwerk

maasnetwerk

sternetwerk.

Busnetwerk

Bij een busnetwerk communiceren de aangesloten computers met elkaar via één enkele

verbinding. De uiteinden hiervan zijn niet met elkaar verbonden; ze zijn afgesloten door

middel van een terminator.

Een busnetwerk.

Ringnetwerk

Bij een ringnetwerk loopt er één kabel als een ring langs alle knooppunten. Gegevens

worden in één richting door de ring verzonden en door het eerstvolgende knooppunt

doorgegeven, net zolang tot ze bij het bestemmingsstation aankomen.

Een ringvorm wordt vaak gebruikt bij lokale netwerken met niet al te veel aansluitingen.

Een nadeel van deze topologie is haar kwetsbaarheid: als er een knooppunt uitvalt, wordt

de informatie niet meer doorgegeven en werkt het hele netwerk niet meer.

48

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Een ringnetwerk.

Maasnetwerk

Bij een volledig maasvormig netwerk bestaat er een verbinding tussen álle knooppunten.

Dit heeft tot gevolg dat een maasnetwerk vrij onoverzichtelijk en tevens vrij duur is. Een

voordeel van deze structuur is de snelheid: als een van de verbindingen ‘vol’ is, kan een

andere route genomen worden. Hierdoor is het netwerk ook minder kwetsbaar.

Een maasnetwerk.

Sternetwerk

Bij een sternetwerk zijn alle computers verbonden met één centraal punt. Een nadeel is

dat het hele verkeer stilvalt als de centrale computer uitvalt. Maar het uitvallen van een

van de overige computers heeft geen gevolgen voor het netwerk.

49

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Uitbreiding van een sternetwerk is zonder al te grote problemen mogelijk, maar brengt

veel bekabeling met zich mee.

Een sternetwerk.

LAN’s

De meeste LAN’s hebben tegenwoordig een ster- of maastopologie. Als je thuis een aantal

computers op de ADSL-modem aansluit, heb je een sternetwerk aangelegd.

Niet-volledig maasnetwerk

Bij grotere netwerken is de basisvorm meestal een sternetwerk, maar daar worden op

belangrijke plekken extra verbindingen gelegd om minder kwetsbaar te zijn voor uitval. Je

krijgt dan een niet-volledig maasnetwerk.

Voorbeeld

De Amsterdam Internet Exchange (AMS-IX), het grootste internetknooppunt

van de wereld, is een ‘schakelkast’. Je ziet dat terug in de Amsterdam

Internet Exchange (AMS-IX), het grootste internetknooppunt van de wereld.

Dit is een ‘schakelkast’ met zeer snelle routers en verbindingen. Klanten

zoals KPN huren routers die zij verbinden met hun achterliggende netwerk.

Deze routers zijn in de AMS-IX verbonden in een sternetwerk. Om storingen

te voorkomen is de centrale knoop viervoudig uitgevoerd. Je krijgt zo een

maasnetwerk met een sterstructuur als basisvorm.

Fysiek versus logisch netwerk

De topologie van het netwerk en de manier waarop de gegevens worden verstuurd,

zijn onafhankelijk van elkaar. Het kan bij een sternetwerk voorkomen dat de gegevens

rondgestuurd worden in de vorm van een ring. Anders gezegd: het fysieke netwerk is een

ster, het logische netwerk is een ring.

50

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

2.1.3 De server

Een server is een zwaar computersysteem: een moderne,

snelle computer met een groot RAM-geheugen en

verschillende harde schijven met een grote capaciteit.

Functionaliteit

Servers worden onderverdeeld op basis van de geleverde functionaliteit:

Een fileserver dient als opslaglocatie voor bestanden.

Een applicatieserver dient als platform waarop de applicaties draaien.

Een printserver zorgt ervoor dat printopdrachten worden afgehandeld.

Een mailserver zorgt ervoor dat uitgaande e-mail naar andere mailservers wordt

gezonden en dat binnenkomende mail naar de juiste werkstations wordt gezonden.

Deze functies kunnen in één apparaat verenigd zijn. Dat betekent dat met het woord

‘server’ twee zaken bedoeld kunnen worden:

een kast met hardware

de software die daarop geïnstalleerd is.

De hardware kan geschikt zijn om de diensten van een server te leveren, maar dan moet er

nog steeds de software van een server op geïnstalleerd zijn.

Informatie

Op een server (hardware) kunnen dus meerdere servers (software)

geïnstalleerd zijn: een fileserver en een printserver kunnen in

één systeem zitten.

Client-serverconcept

Tegenover de server staan de clients. Dit zijn de werkstations die door de server bediend

worden en waarop de gebruikers werken. De server stelt de gemeenschappelijk gebruikte

apparatuur en bestanden aan de clients ter beschikking. Verwerking vindt zowel op de

server als op de clients plaats.

51

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Het client-serverconcept in schema.

Informatie

Niet in alle netwerken is sprake van een server. Zo zijn in peerto-peer netwerken alle aangesloten pc’s gelijkwaardig. Vooral in

de thuissituatie zijn kleine Windows-netwerken populair. Deze

werken op basis van het peer-to-peer principe, waarbij elke

‘peer’ afwisselend client en server is.

2.1.4 Netwerkbeveiliging

Omdat netwerken aan alle kanten bedreigd worden, moeten ze goed beveiligd worden.

Netwerkbeveiliging is voor de meeste bedrijven letterlijk van levensbelang. Er zijn

verschillende beveiligingsvormen:

fysieke toegangsbeveiliging

logische toegangsbeveiliging

tussenvorm: netwerk met strong authentication

combinatie van een hardwarematige en een softwarematige beveiliging: firewall.

Fysieke toegangsbeveiliging

Fysieke toegangsbeveiliging is toegangsbeveiliging waarbij gebruik gemaakt wordt van

fysieke middelen.

Voorbeeld

In een automatiseringscentrum van de politie bevinden zich

talloze gegevens die voor kwaadwillenden aantrekkelijk zijn. Een

goed beveiligingsbeleid is bij de politie dus van groot belang.

In zo’n geval past men in de eerste plaats zeer strenge fysieke

toegangsbeveiliging toe. Deze heeft te maken met toegang tot een

gebouw of tot een bepaalde ruimte binnen een gebouw.

52

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Medewerkers van automatiseringscentra, ook die van bijvoorbeeld banken, moeten zich

vaak identificeren met een RFID-pas of ander middel voordat zij de computerruimte of het

gebouw in het algemeen kunnen binnengaan.

Logische toegangsbeveiliging

Bij vrijwel alle netwerken is, afgezien van de fysieke toegangsbeveiliging, een of

andere vorm van logische toegangsbeveiliging geregeld. Logische toegangsbeveiliging

is de softwarematige beveiliging van een computernetwerk. Dit omvat ook

gebruikersauthenticatie (het vaststellen van de identiteit van de gebruiker) en het beheer

van de rechten van de gebruiker. Elke gebruiker kan inloggen op zijn of haar eigen profiel,

die beschrijft wat de gebruiker wel en niet mag zien of aanpassen. Dat zijn de lees- en

schrijfrechten, ofwel de autorisatie van de gebruiker.

Informatie

Een normaal beveiligd draadloos netwerk is een voorbeeld

van logische toegangsbeveiliging. Elke gebruiker die de

netwerksleutel kent, krijgt toegang tot het netwerk.

Door gebruikers onder te brengen in groepen en aan de groepen bepaalde rechten toe te

kennen, kan een systeembeheerder bepaalde gebruikers wel en andere niet autoriseren tot

het openen en/of wijzigen van bestanden.

In Windows kun je gebruikers indelen in groepen en ze op die manier bepaalde rechten geven.

Het is bijvoorbeeld niet de bedoeling dat iedereen die het netwerk op school gebruikt, de

cijfers van alle leerlingen kan bekijken of zelfs veranderen. Daarom is in de profielen van de

netwerkgebruikers nauwkeurig omschreven of iemand lees- of schrijfrecht heeft.

53

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Netwerkbesturingssystemen zoals UNIX, Novell NetWare en Windows 2008 bieden goede

voorzieningen op het gebied van beveiliging en het regelen van de toegangsrechten.

Tussenvorm: netwerk met strong authentication

Een netwerk met strong authentication combineert logische met fysieke beveiliging; het

bestaat niet alleen uit een beveiliging met software en wachtwoorden, maar hanteert ook

een fysieke beveiliging met een bepaald object. Dit kan bijvoorbeeld een token zijn, dat een

voortdurend wisselende code genereert.

Op scholen komt deze vorm van beveiliging voor; inloggen gebeurt met een userID en een

samenvoeging van wachtwoord+token. Ook elektronisch betaalverkeer werkt vaak op die

manier.

Informatie

Een token is een bepaalde formatie van bits, die rondgaat over

het netwerk. Een computer kan pas zenden als hij het token heeft.

Er kan op het netwerk maar één token actief zijn, dat zich

slechts in één richting over de kabel kan voortbewegen.

Firewall

Een firewall heeft niet zozeer te maken met het al dan niet toegang verlenen aan personen

om bestanden te benaderen. Een firewall heeft tot doel bepaalde vormen van verkeer

tussen een computer of een lokaal netwerk en de rest van het internet onmogelijk te

maken.

Een firewall is een combinatie van een hardwarematige en een softwarematige beveiliging

en bestaat meestal uit een computer met twee netwerkkaarten en beveiligingssoftware.

Eén kaart is verbonden met het bedrijfsnetwerk en de andere met het internet.

De software bepaalt welke vorm van netwerkverkeer (gegevenstransport) tussen de

kaarten is toegelaten. In de software kan worden aangegeven dat bepaalde sites of

protocollen, of bestanden met een bepaalde inhoud of omvang, niet doorgelaten mogen

worden.

Een firewall controleert het in- en uitgaande dataverkeer.

54

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Het is mogelijk om op een standalone computer firewall-software te installeren en

daarmee het internetverkeer (extra) te beveiligen. Tot de gratis software behoren:

ZoneAlarm

Comodo

PC Tools.

2.2 Het transportmedium

2.2.1 Bekabeling

Als we niet met een draadloos netwerk te maken hebben, wordt de verbinding tussen

de server en de werkstations gevormd door netwerkkabels. In een kantooromgeving zijn

de kabels van een LAN grotendeels niet zichtbaar, omdat gebruik gemaakt wordt van

kabelgoten.

Als de kabel ergens wordt onderbroken, kan – afhankelijk van het type netwerk – een

deel van het LAN of het hele LAN plat gaan. In de meeste gevallen betekent dit dat de

bedrijfsvoering stil komt te liggen.

Er zijn verschillende soorten bekabeling:

coax-kabel

twisted-pair kabel

glasvezel.

Informatie

coax-kabel = coaxiaal kabel

Coax-kabel

Een coax-kabel heeft veel weg van de kabel die thuis voor de kabeltelevisie gebruikt wordt.

Hij bestaat uit een koperen of aluminium kern met daaromheen een tweede geleider, die

geïsoleerd van de kern ligt.

Een opengewerkte coax-kabel, met de bijbehorende connector, een T-stuk en een terminator.

Coax-kabels zijn geschikt voor transportsnelheden van 10 tot 550 Mbps.

Informatie

Mbps = megabits per seconde: een eenheid waarin de

transmissiesnelheid wordt uitgedrukt

55

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Coax-kabels en de bijbehorende terminators en connectors zijn verhoudingsgewijs duur. De

connectors worden BNC-connectors genoemd.

Informatie

BNC-connectors = British National Connector

Twisted-pair

Een twisted-pair kabel bestaat uit in elkaar gedraaide koperen aderparen. Minimaal twee

paren (vier aders) worden samen gebruikt om één verbinding tot stand te brengen. Door

het ineendraaien, twisten genaamd, wordt onderlinge beïnvloeding van de aders beperkt.

De standaard twisted-pair kabel bestaat uit acht aders.

Een opengewerkte twisted-pair kabel (UTP).

Een opengewerkte STP-kabel.

We maken onderscheid tussen UTP en STP, waarbij UTP nog eens in zeven categorieën

verdeeld is. Deze categorieën zijn genummerd van 1 tot en met 7.

Informatie

UTP = Unshielded Twisted-Pair

STP = Shielded Twisted-Pair

De verschillen tussen de categorieën hebben vooral betrekking op weerstand en snelheid.

De hoogste categorieën omvatten de meest geavanceerde kabels. De doorvoersnelheid van

de twee hoogste categorieën bedraagt ongeveer 2000 Mbps. In de praktijk worden Cat 5E

en Cat 6 het meeste gebruikt.

De connector die bij een twisted-pair kabel hoort, is RJ-45.

Een RJ-45-connector.

56

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Voordelen van STP

De voordelen van STP, een afgeschermde kabel, zijn:

goede afscherming tegen instraling: storende bronnen van buitenaf, zoals een

stofzuiger of een boormachine

goede afscherming tegen uitstraling: de twisted-pair kabel kan zelf ook bron van storing

zijn ten opzichte van andere gevoelige apparaten.

STP is uiteraard wel duurder dan UTP.

Glasvezel

Glasvezelkabels bestaan uit een kern van lichtgeleidend materiaal en een mantel van

materiaal met een andere brekingsindex.

am

Hoewel de na

vermoe den,

anders doet

n

is de kern va

et

ni

l

ze

glasve

wordt

van glas: er

el

een kunstvez

gebruikt.

Een opengewerkte glasvezelkabel.

Voor- en nadelen

De voordelen van glasvezelverbindingen zijn:

zeer hoge doorvoersnelheid (vanaf 100 Mbps)

geen last van elektromagnetische storing

de glasvezelkabel zelf is goedkoop.

Nadelen zijn er echter ook:

glas-koper-connectors zijn duur

de aanleg van glasvezelkabels is relatief duur

de kabel mag niet in al te scherpe bochten liggen

herstellen van een breuk is alleen mogelijk met speciale apparatuur.

57

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

De toepassingen van glasvezel

In de praktijk wordt glasvezel op de volgende plaatsen gebruikt:

In bedrijven waar met machines wordt gewerkt die een sterke elektromagnetische

storing veroorzaken. De glasvezelkabel is hiervoor ongevoelig.

In bedrijven waar de bedrading via de liftschacht van verdieping naar verdieping wordt

geleid. Het liftgebruik heeft geen invloed op de glasvezelkabels.

In het netwerk van KPN: alle KPN-centrales zijn onderling verbonden met

glasvezelkabels.

In steeds meer plaatsen in Nederland hebben de huizen een glasvezelaansluiting op het

internet.

Informatie

De

in

Op

al

glasvezelkabel is de kabel van de toekomst. Steeds meer wijken

Nederland worden voorzien van glasvezelbekabeling.

www.eindelijkglasvezel.nl kun je zien welke delen van het land

voorzien zijn van glasvezel.

2.2.2 Draadloos: geen bekabeling

Er zijn verschillende draadloze technieken. Bijvoorbeeld:

draadloos LAN

draadloos WAN

infrarood

Bluetooth.

Informatie

WLAN = Wireless LAN

Draadloos LAN

Draadloze netwerken zijn populair, vanwege de mobiliteit van de netwerkgebruiker; je kunt

overal je notebook openklappen en werken, zonder last te hebben van kabels. Voor een

draadloos netwerk heb je over het algemeen nodig:

access point

Een access point is een basisstation dat de draadloze verbindingen regelt. Het koppelt

deze verbindingen aan het bekabelde netwerk. Als je wilt kunnen internetten, dan

heb je bovendien een router nodig. In de thuissituatie zijn router en access point vaak

geïntegreerd.

De term access point wordt soms afgekort tot AP.

netwerkadapter

Een netwerkadapter heeft ondersteuning nodig voor draadloos werken. Anders kan

de adapter geen radiosignalen ontvangen. Moderne notebooks zijn voorzien van een

geïntegreerde netwerkadapter. Voor oudere notebooks kon een PC Card gebruikt

worden. Ook zijn er USB-netwerkadapters.

58

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Een access point voor een draadloos netwerk.

Er zijn verschillende standaarden voor draadloos internet (vaak WiFi genoemd). De meest

gangbare is IEEE 802.11b/g, met een maximale snelheid van 54 Mbps.

Voorbeeld

Veel stations en horecabedrijven bieden tegenwoordig draadloze

internettoegang aan, al dan niet tegen betaling. Ook in treinen

kun je soms internetten. Als ergens openbaar toegang tot het

internet wordt aangeboden, dan spreken we van een hotspot.

Draadloos WAN

In het geval van een draadloos WAN kan, behalve

van microgolfsystemen die radiosignalen

verzenden, ook gebruik gemaakt worden van

communicatiesatellieten. Satellieten zenden

microgolfsignalen over met een snelheid van enkele

honderden miljoenen bits per seconde. Desondanks

is er, vanwege hun afstand tot de aarde, altijd

sprake van een kleine tijdsvertraging. Dit heb je

vast wel eens gemerkt in een nieuwsuitzending

wanneer er een gesprek wordt gevoerd met een

correspondent in bijvoorbeeld Washington.

Een draadloos netwerk beveiligen in Windows.

De beveiliging van een draadloos netwerk moet niet onderschat worden. Een WLAN loopt

veel meer risico op inbraak en dergelijke dan een bekabeld netwerk. Denk aan het gevaar

van wardriving, waarbij mensen met een laptop rondrijden in een auto, op zoek naar

onbeveiligde netwerken. Verder zijn er gevallen bekend waarbij buren ruim profiteerden

van een slecht beveiligd draadloos netwerk: alsof het hun eigen abonnement betrof

konden ze zonder problemen inloggen en internetten.

59

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Overige technieken

Ook infraroodsignalen en Bluetooth maken draadloze communicatie mogelijk, maar deze

technieken worden niet of nauwelijks voor WLAN’s gebruikt.

Infrarood

IrDA is een standaard voor infraroodverbindingen, waarbij twee apparaten die dicht bij

elkaar staan draadloos kunnen communiceren. Een voorbeeld is de televisie die via een

infraroodsignaal reageert op de afstandsbediening.

Met deze aansluiting kun je draadloos een verbinding leggen tussen bijvoorbeeld

een PDA en een notebook. Ook zijn er printers verkrijgbaar waarbij je met IrDA kunt

afdrukken. Voorwaarde voor een foutloze overdracht is dat beide apparaten niet te ver

van elkaar staan: maximaal 1 à 2 meter. Er mogen ook geen obstakels tussen liggen of

staan.

De bandbreedte varieert van 115,2 kbps tot maximaal 4 Mbps.

Bluetooth

Bluetooth is de techniek waarmee elektronische apparaten op maximaal 10 meter

afstand van elkaar draadloos kunnen communiceren. Een chip zendt radiosignalen uit,

die – anders dan bij infrarood – niet gestoord worden door objecten die in de weg staan.

Zo is het mogelijk om via een Bluetooth-headset draadloos te telefoneren met je gsm.

Met versterkers kan de afstand maximaal 100 meter worden. Het aantal apparaten dat

met elkaar kan communiceren via Bluetooth is aan een maximum gebonden.

Draadloze printers beschikken vaak over een Bluetooth-interface.

Bluetooth wordt ook gebruikt voor een draadloze verbinding van een

computer met een muis, toetsenbord of mobiele telefoon.

Een Bluetooth headset.

2.3 Netwerkinterfacekaart en modem

2.3.1 Netwerkinterfacekaart

Informatie

netwerkinterfacekaart = ‘Network

Een netwerkinterfacekaart zorgt

Interface Card’ of ‘NIC’

ervoor dat de signalen vanuit

een computersysteem aan de

netwerkkabel worden aangeboden of er vanaf worden gehaald.

Welke soort netwerkinterfacekaart je nodig hebt, is afhankelijk van de gekozen topologie

(bijvoorbeeld bus- of ringnetwerk) en het bekabelingstype (koper, glas, draadloos) met de

daarop gebruikte of gewenste transmissiesnelheid.

Computers zijn tegenwoordig vrijwel zonder uitzondering standaard uitgerust met een

netwerkkaart.

60

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

2.3.2 Modem

Bij datacommunicatie wordt nogal eens gebruik gemaakt van het telefoonnet. Dit is

oorspronkelijk bedoeld voor het transport van de woorden die wij uitspreken tijdens een

telefoongesprek. Daarom kunnen er – zeker via de ouderwetse netwerken – alleen analoge

signalen (geluidssignalen) verzonden worden. De digitale signalen van de computer

moeten daarom worden omgezet in analoge signalen. Hiervoor is een speciaal apparaat

nodig: een modem. Bij datacommunicatie vinden er twee processen plaats:

moduleren

De modem zet de digitale gegevens van de computer om in analoge signalen, die over

de telefoonlijn vervoerd kunnen worden.

demoduleren

Bij de ontvangende computer zorgt een tweede modem ervoor dat de analoge signalen

weer omgezet worden in digitale signalen die de computer kan lezen.

Het woord ‘modem’ is dan ook een samentrekking van MOduleren en DEModuleren. Voor

de verschillende methoden om verbinding te krijgen met het internet zijn verschillende

soorten modems nodig, die daarbij verschillende taken uitvoeren.

Schematische weergave van de functie van een modem; links is het digitale signaal te zien,

rechts het analoge.

Informatie

Een speciaal soort modem is de dongel. Met zo’n USB-modem,

die je op elke laptop kunt aansluiten, kun je mobiel

internetten. De snelheid waarmee dat gebeurt is afhankelijk

van het abonnement dat je kiest.

Transmissiesnelheid

Bij alle vormen van datacommunicatie geldt dat de gegevens met een bepaalde

snelheid via het medium worden verzonden. Dit wordt de transmissiesnelheid of

overdrachtssnelheid genoemd. De maximale of gemiddelde transmissiesnelheid wordt vaak

aangeduid als de bandbreedte van het kanaal.

Deze snelheid wordt uitgedrukt in bits per seconde (bps), met daaraan gerelateerd: kilobits

per seconde (kbps), megabits per seconde (Mbps) enzovoort.

61

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Latency

Naast transmissiesnelheid (bandbreedte) speelt voor de snelheid van een verbinding ook

de vertraging (Engels: latency) een belangrijke rol. Dit is de tijd die verstrijkt tussen het

verzenden van een datapakketje en de ontvangst ervan. Een goede internetverbinding

over de grond heeft een latency van slechts enkele milliseconden, terwijl een

satellietverbinding een vertraging van honderden milliseconden kan hebben. Ondanks de

hoge bandbreedte kan zo’n medium dan toch ongeschikt zijn voor bepaalde toepassingen,

zoals normale conversatie of games.

2.4 Soorten aansluitingen

2.4.1 ADSL

ADSL is de afkorting van Asymmetric Digital

Subscriber Line, waarbij met subscriber ‘abonnee’

wordt bedoeld. Dankzij deze techniek voor een

digitale technologie is snellere datacommunicatie

over een gewone telefoonlijn mogelijk. Deze techniek

staat ook bekend als breedbandtechnologie.

De meeste

ers

internetprovid

aan.

bieden ADSL

eren

So m mige hant

t,

ie

m

li

een data

et

waarbij er ni

download

onbeperkt ge

mag worden.

Upstream en downstream

Het asymmetrische slaat hier op het ongelijk zijn van de upstream- en downstreamsnelheden. De maximumsnelheid van ADSL (downstream: naar de gebruiker toe) is

theoretisch gedefinieerd tot 16 Mbps. Deze snelheid wordt door een aantal providers

aan de eindgebruiker aangeboden. Een upstream (van de gebruiker af) van 1 Mbps is het

maximaal haalbare. Voor zakelijk verkeer is SDSL beschikbaar. Dat is wel symmetrisch, dus

daar zijn de up- en downstream-snelheden even groot.

Om de telefoonlijn voor ADSL te kunnen gebruiken is aan beide kanten van de

verbinding een splitter nodig. Een splitter zorgt ervoor dat de lijn in twee banden

wordt gesplitst: een voor de telefoongesprekken en een voor de internetverbinding.

De splitter scheidt de laagfrequente signalen (spraak) van de hoogfrequente signalen.

Voor het totstandbrengen van de verbinding tussen de splitter en de computer is een

ADSL-modem nodig. Meestal wordt een van de volgende mogelijkheden gekozen:

USB-modem

Ethernet-modem

Wireless modem.

BBX

Informatie

BBX = BroadBand eXchange center

In de ongeveer 1350 wijkcentrales van het Nederlandse telefoonnetwerk (de ‘Central

Offices’ of Nummercentrales) zijn ook ADSL-modems aanwezig; voor elke ADSL-abonnee

een eigen modem. De signalen die via deze modems in de wijkcentrales binnenkomen,

worden gebundeld en via glasvezelkabels verzonden naar BBX’en.

62

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Informatie

ADSL is een variant van de techniek DSL. DSL verdeelt de verschillende

soorten dataverkeer in frequentiesegmenten: de frequenties op de

koperdraad worden verdeeld tussen het telefoonverkeer en het

internetverkeer. Het telefonie- en faxverkeer gebruikt de frequenties van

300 Hz tot 30 kHz. DSL maakt gebruik van de frequenties van 30 kHz tot 1

MHz (upstream van 30 KHz tot 138 KHz en downstream van 138 KHz tot 1 MHz).

Het gebruikte protocol is ATM: Asynchronous Transfer Mode.

2.4.2 Kabel

Ook via de kabel, waarover radio- en tv-programma’s

worden verstuurd, kan een verbinding met het internet

worden opgebouwd. De kabelmaatschappij treedt dan

op als internetprovider. Bij deze internetverbinding is

een speciale modem nodig: een kabelmodem.

Afhankelijk van de maatschappij en de gebruikte

kabelmodem kan de snelheid oplopen tot 120 Mbps.

2.4.3 Glasvezel

Glasvezel heeft een veel hogere capaciteit dan ADSL of (coax-)kabel. Steeds meer

huishoudens in Nederland hebben een glasvezelaansluiting, dat voor internetverkeer,

televisie en telefoon gebruikt wordt.

2. 5 Protocollen

2.5.1 Wat zijn protocollen?

In het dagelijks leven hebben we voortdurend met allerlei regels te maken, denk maar aan

verkeersregels, regels voor belastingaftrek, spelregels bij een sport en de gedragsregels op

school. Ook het dataverkeer is aan regels gebonden. Alleen als alle betrokkenen zich aan

deze regels houden, is het mogelijk om een e-mailbericht naar een vriend(in) te sturen en

zijn/haar reactie in leesbaar schrift terug te ontvangen.

Juist omdat er zoveel verschillende merken computers, besturingssystemen en

e-mailprogramma’s zijn, hebben we afspraken over de structuur van de data nodig. Die

afspraken zijn vastgelegd in een protocol.

Deze regels omvatten onder meer een beschrijving van:

de manier waarop de toegang tot de (verstuurde of ontvangen) gegevensstroom is

geregeld

welke route door een netwerk wordt gevolgd

de wijze waarop fouten tijdens het transport hersteld worden.

63

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

In een protocol staan dus de afspraken voor het uitvoeren van datacommunicatie

beschreven. Een protocol hoef je niet zelf te kiezen. Dat is ‘op een hoger niveau’ gedaan

door bijvoorbeeld de netwerkleverancier of de internetprovider.

2.5.2 Veelgebruikte protocollen

Enkele veelgebruikte protocollen zijn:

TCP/IP

TCP/IP staat voor Transmission Control Protocol/Internet Protocol. Deze protocolset

wordt op internet gebruikt.

ethernet

Dit protocol wordt gebruikt voor de verbinding tussen de computers in een netwerk. Het

specificeert de toegang tot het medium.

HTTP

HTTP staat voor HyperText Transfer Protocol. Het zorgt op het World Wide Web voor de

overdracht van gegevens.

Een variant van HTTP is HTTPS, waarbij de S voor ‘secure’ staat. Als je ‘https’ in de

adresregel ziet staan, is er een beveiligde verbinding tot stand gebracht.

FTP

FTP staat voor File Transfer Protocol. Het speelt een rol bij het downloaden via internet.

Informatie

Hierboven, bij de opsomming van de protocollen, hebben we telkens

een bekend toepassingsgebied aangegeven. In werkelijkheid wordt

vaak van meerdere protocollen gebruik gemaakt. Zo kan een

Windows-server zonder problemen FTP en TCP/IP ‘spreken’.

Mailprotocollen

Ook bij het versturen of ontvangen van e-mail is er sprake van een protocol. De meest

gangbare mailprotocollen zijn:

SMTP: Simple Mail Transfer Protocol

POP3: Post Office Protocol

IMAP4: Internet Mail Access Protocol.

SMTP dient voor het verzenden, POP en IMAP voor het ophalen van mail.

64

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

2.6 Referentiemodellen voor netwerken

2.6.1 Inleiding referentiemodellen

Verzending van gegevens is niet zo eenvoudig als het lijkt... Achter de schermen gebeurt er

heel wat.

Voorbeeld

chatten

Als Peter Jacobs in Nederland op zijn Apple Macintosh aan het chatten is

met Simone DuMoulin in Frankrijk, die op een Intel pc werkt, lijkt het

alsof de twee computers rechtstreeks met elkaar communiceren. De ingetikte

tekst van Peter Jacobs verschijnt in een fractie van een seconde op het

scherm van Simone DuMoulin.

Om dit voor elkaar te krijgen, waren er heel wat handelingen nodig. Zo moet

de tekst van Peter in zijn computer zo bewerkt worden dat die uiteindelijk

als een stroompje (de ‘enen’ en ‘nullen’) over de kabel gaat.

Het hele proces, vanaf het intikken van de tekst tot het moment dat deze

als een digitale gegevensstroom de modem verlaat, wordt uitgevoerd in een

aantal stappen (lagen). Elke laag heeft zijn eigen specifieke functie.

Zo zal de laag op het hoogste niveau – dat is het programma waar Jacobs

mee werkt – de tekst doorsturen naar een laag die de gegevens (zijn tekst)

codeert. Uiteindelijk maakt de onderste laag de enen en nullen geschikt om

over de kabel te worden verzonden.

In de pc van Simone gebeurt het omgekeerde. Hier wordt de data zo

gedecodeerd dat het programma Microsoft Explorer op haar Intel pc de

letters op het scherm kan zetten.

OSI en TCP/IP

Om onder meer dit hele proces in goede banen te leiden is het OSI-referentiemodel

ontworpen. Dat is zo opgezet dat elke laag in de zendende computer bepaalde functies

uitvoert voor de overeenkomstige laag in de ontvangende computer. Op dit model is het

TCP/IP-model gebruikt, waarop al het internetverkeer gebaseerd is.

Fabrikanten gebruiken allemaal ditzelfde model bij het ontwerpen van hun

netwerksystemen en software en daardoor kunnen computers (en telefoons en andere

apparatuur) van verschillend fabrikaat met elkaar samenwerken. We spreken dan van open

systemen.

2.6.2 Het OSI-referentiemodel

Eind jaren zeventig is er door het standaardisatie-instituut ISO een standaard ontwikkeld

voor communicatie tussen de verschillende computersystemen binnen een netwerk: het

zogenaamde OSI-referentiemodel.

65

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Informatie

Het OSI-referentiemodel is een uit zeven lagen bestaande set

functies voor de transmissie van data van de ene naar de

andere computer. Dit model vergemakkelijkt de ontwikkeling van

interfaces tussen verschillende netwerken.

Het OSI-model beschrijft hoe hardware en software op een gelaagde wijze kunnen

samenwerken en dus kunnen communiceren. De structuur van zeven lagen is handig,

omdat een probleem zo per laag kan worden opgelost. Elke laag heeft zijn eigen plaats en

is verantwoordelijk voor een deel van de activiteiten.

In de figuur hieronder is de hoofdindeling van de lagen afgebeeld. Hierin is ook te zien dat

elke laag slechts communiceert met de eronder en de erboven gelegen laag, en virtueel

met de overeenkomstige laag op de andere computer.

Applicatielaag

Applicatielaag

Presentatielaag

Presentatielaag

Sessielaag

Sessielaag

Transportlaag

Transportlaag

Netwerklaag

Netwerklaag

Datalinklaag

Datalinklaag

Fysieke laag

Fysieke laag

systeem 1

verbinding

systeem 2

De zeven lagen van het OSI-model.

De werking van de lagen

De lagen 1 tot en met 4 zijn transportgericht. Dat wil zeggen dat hier de data zodanig

wordt bewerkt dat deze snel en betrouwbaar op het netwerk gezet kan worden.

De lagen 5 tot en met 7 zijn applicatiegericht. Dat wil zeggen dat hier de data geschikt

gemaakt wordt voor de actieve applicatie (welke taal, welk type tekenset, enzovoort).

Als een verbinding tussen twee systemen tot stand komt, zullen de gegevens of opdrachten

uit de applicatie van het ene systeem van de applicatielaag via de tussengelegen lagen

naar de fysieke laag gestuurd worden. Daar gaan de gegevens als een opeenvolgende rij

spanningpulsen over de lijn. In het andere systeem worden de spanningspulsen weer in

gegevens omgezet en via de diverse lagen geschikt gemaakt voor de aldaar draaiende

applicatie.

66

Protocollen

Beide applicaties communiceren via protocollen. Per laag wordt een protocol gebruikt

waarin de afspraken van de communicatie op elk niveau vastliggen. Op iedere laag wordt

ten behoeve van het protocol extra informatie toegevoegd, de zogenoemde header.

De applicatielaag voegt dus aan de gebruikersdata een header toe en geeft dit geheel

vervolgens door aan de presentatielaag, deze voegt weer een header toe en geeft het

geheel weer door aan de sessielaag. Dit levert het volgende plaatje op.

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Headers en trailers.

Het datapakketje wordt per laag groter. In de afbeelding is ook te zien dat de laatste laag

niet alleen informatie vóór de data plaatst, maar ook erachter. Dit laatste noemen we de

trailer.

Het doel van elke laag is het leveren van diensten aan de laag erboven. Hoe die dienst tot

stand komt, is voor de bovenliggende laag niet van belang. Omdat elke laag zijn eigen

taak heeft en niet geïnteresseerd is in de opbouw van het datapakket van de andere lagen,

lijkt het net alsof elke laag direct communiceert met een laag op hetzelfde niveau op de

andere computer. In werkelijkheid wordt alleen met de onder- en bovenliggende laag

gecommuniceerd.

Samengevat:

Onderling werken de lagen samen via interfaces.

Lagen werken volgens een bepaald protocol. Lagen op hetzelfde niveau werken aan

weerszijden volgens dezelfde afspraken. Immers, als de laag links een bepaalde

omzetting op de data uitvoert, moet de overeenkomstige laag rechts dat weer terug

kunnen omzetten.

De lagen van het OSI-referentiemodel

Elke laag kan weer in delen worden gesplitst, maar dat valt buiten het bestek van deze

methode. Hier beperken we ons tot een beknopte opsomming van de functie die elke laag

heeft. We beginnen met de bovenste laag, de laag die het dichtst bij de gebruiker ligt.

Applicatielaag (laag 7)

De applicatielaag (ook wel toepassingslaag genoemd) communiceert met de

computerprogramma’s op de pc. Dit zijn gebruikersapplicaties, zoals Mozilla Firefox of

Microsoft Word.

Een aantal voorbeelden van diensten die door de applicatielaag geleverd worden:

het vaststellen van de gewenste kwaliteit van de verbinding

de mogelijkheid van file transfer: het verzenden van bestanden

een elektronische postdienst.

Presentatielaag (laag 6)

Deze laag maakt bij de ontvangende computer de gegevens geschikt om door de applicatie

gebruikt te worden. Enkele mogelijkheden: vertalen en/of converteren van data, beveiligen

van data en ook compressie van data.

67

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

In de presentatielaag wordt vastgelegd welke codering (tekenset) gebruikt wordt,

bijvoorbeeld ASCII of Unicode. In deze laag kan indien nodig de vertaling (conversie)

van de ene codering naar de andere verzorgd worden. Apparatuurafhankelijke zaken

zoals beeldschermspecificaties zijn ook in de presentatielaag vastgelegd. Eventuele

datacompressie, waardoor gegevens minder ruimte innemen en waardoor dus de

verbindingstijd korter kan zijn, vindt hier ook plaats.

Sessielaag (laag 5)

Laag 5 is verantwoordelijk voor het opzetten en weer verbreken van een verbinding tussen

twee applicaties. De sessielaag verzorgt ook diverse controles op het communicatieproces.

Denk bijvoorbeeld aan:

de beslissing welke computer zendt

hoe lang gezonden moet worden

welke checkpoints er zijn.

Transportlaag (laag 4)

De transportlaag zorgt voor de logische transportverbinding tussen twee gebruikers van

het netwerk. De datastroom wordt verpakt in afzonderlijke pakketten, of ‘frames’, van

een bepaalde maximale lengte. Bij het versturen wordt gekeken of pakketten zonder

gegevensverlies zijn aangekomen en worden ze in de juiste volgorde geplaatst. Ook worden

meldingen verzonden dat data foutloos is aangekomen.

In het algemeen kan gezegd worden dat deze laag het transport bewaakt: helpt bij het

oplossen van zend- en ontvangstproblemen.

Samengevat: zaken als transportsnelheid, identificatie van gebruikers, en foutherkenning

en -correctie worden in de transportlaag geregeld.

Netwerklaag (laag 3)

Op het niveau van de netwerklaag wordt de adressering geregeld en de routering

vastgesteld. Het source address (het bronadres, de zender) en destination address (het

bestemmingsadres, de ontvanger) worden aan de data toegevoegd. Ieder knooppunt in

een netwerk heeft een netwerkadres, vergelijkbaar met een huisadres of telefoonnummer.

De route die afgelegd moet worden om bij dit adres uit te komen, is afhankelijk van hoe de

knopen in het netwerk verbonden zijn en hoe zwaar ze belast zijn. Of pakketten al dan niet

gesplitst worden, wordt mede door deze structuur bepaald.

Op dit niveau is de gehele routering geregeld, waarbij het natuurlijk belangrijk is dat

verstopping wordt voorkomen.

Datalinklaag (laag 2)

De datalinklaag (ook wel verbindingslaag genoemd) zorgt voor een continue en foutloze

overdracht van gegevens over een verbinding. De laag voegt daartoe onder andere een

CRC-veld toe aan de pakketten. Als er fouten worden aangetroffen in de verzonden data,

wordt ervoor gezorgd dat die data nogmaals wordt verstuurd.

Een CRC-veld dient voor foutopsporing. De afkorting staat voor Cyclic Redundancy Check.

68

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Fysieke laag (laag 1)

Deze laag verzorgt de verbinding met het transportmedium waarover de gegevens in het

netwerk worden verstuurd. Hier vindt het eigenlijke datatransport plaats: het verzenden

van de enen en nullen van de ene naar de andere computer. Ook wordt hier de koppeling

verzorgd tussen de elektrische eigenschappen van de netwerkkaart en het uiteindelijk

plaatsen van de data in deze omgeving. Het gaat hier bijvoorbeeld om stroomsterkte en

voltage.

De betekenis van een ‘een’ en een ‘nul’ is op het niveau van de fysieke laag niet van

belang.

2.6.3 Het TCP/IP-model

Het OSI-model is een zogenoemd referentiemodel dat slechts bedoeld is als basis voor een

werkelijk communicatiemodel. Het model waarvan het internet gebruik maakt, het TCP/

IP-model, volgt in grote lijnen het theoretische OSI-model, maar wijkt enigszins af. Zo kent

het TCP/IP-model maar vijf lagen (in plaats van zeven).

TCP/IP is een zogeheten protocolstack: een verzameling netwerkprotocollen. Deze

verzorgen vrijwel zonder uitzondering de netwerkcommunicatie tussen computers.

De lagen van het TCP/IP-model

De vijf lagen van het TCP/IP-model bespreken we ook in de volgorde van boven naar

beneden.

applicatielaag (laag 5)

De applicatielaag komt overeen met de applicatielaag en de presentatielaag van het OSImodel.

transportlaag (laag 4)

Deze laag verzorgt het beheer van communicatiesessies tussen de zendende en

ontvangende computer. De transportlaag definieert het serviceniveau en de status van de

verbinding die wordt gebruikt voor het overdragen van gegevens.

internetlaag of netwerklaag (laag 3)

In de internetlaag wordt het formaat van de te verzenden pakketten, zogeheten IPdatagrammen, bepaald. Een IP-datagram bevat informatie over het bronadres en het

doeladres. Op basis hiervan kan de routering worden vastgesteld.

datalinklaag of linklaag (laag 2)

De netwerklaag bepaalt hoe data in pakketten wordt verdeeld en hoe een pakket over het

netwerk wordt getransporteerd. Dit heeft onder andere te maken met de manier waarop

de hardware-apparaten de bits omzetten in elektrische signalen om ze over het medium te

transporteren.

fysieke laag (laag 1)

De fysieke laag komt overeen met de gelijknamige laag van het OSI-model.

69

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

OSI en TCP/IP vergeleken

Het TCP/IP-model is een praktische invulling van het OSI-model. In het volgende schema

wordt deze invulling geïllustreerd. Hoe de lagen van het TCP/IP-model zich verhouden

tot die van het OSI, is een punt van discussie en afhankelijk van interpretatie. Je kunt dus

diagrammen tegenkomen die hier een andere invulling aan geven en daardoor afwijken

van onderstaand schema.

OSI

TCP/IP

7 – Applicatielaag

5 – Applicatielaag

6 – Presentatielaag

5 – Sessielaag

4 – Transportlaag

4 – Transportlaag

3 – Netwerklaag

3 – Internetlaag of netwerklaag

2 – Datalinklaag of linklaag

2 – Datalinklaag

1 – Fysieke laag

1 – Fysieke laag

2.7 Foutcontrole

Bij het transport van al die nullen en enen kan gemakkelijk iets misgaan. Een controle

op fouten moet dan ook voortdurend plaatsvinden. Een veelgebruikte methode voor

foutdetectie is die van de Cyclic Redundantie Check, afgekort tot de CRC.

De werking van CRC komt in het kort hierop neer. Een te verzenden reeks bits wordt

opgevat als één groot getal. Op dit getal wordt een soort deling uitgevoerd door een

van tevoren afgesproken ander getal. De rest van deze deling wordt meegezonden.

Aan de andere kant wordt de ontvangen reeks bits weer gedeeld en de restwaarde

wordt vergeleken met de overgezonden restwaarde. Beide restwaarden moeten

overeenstemmen. Als de berekende rest niet gelijk is aan de meegezonden rest, is er bij de

communicatie iets misgegaan en wordt bijvoorbeeld gevraagd om het bericht opnieuw te

verzenden.

Informatie

De operatie die uitgevoerd wordt met CRC is geen gewone deling,

maar een deling van polynomen. Deze operatie is geschikter om

bepaalde veelvoorkomende soorten fouten in de verzending te

signaleren.

70

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

2.8 Schakeltechnieken

Een verbinding tussen twee (of meer) stations kan volgens verschillende

routeringsprincipes plaatsvinden.

2.8.1 Circuit-switching

Bij een klassiek telefoonnetwerk wordt de verbinding tussen gebruikers en/of stations

opgezet door middel van de opbouw van een ‘eigen’ verbinding. Tussen de zender en

ontvanger wordt een circuit tot stand gebracht. Dat betekent dat tijdelijk een end-toend verbinding wordt aangebracht, die exclusief voor dit contact in gebruik is – of er nu

gesproken wordt of niet. Niemand of niets anders ‘gebruikt’ de verbinding, en hij blijft

bestaan totdat de communicatie wordt beëindigd.

Informatie

circuit = een doorlopende elektrische verbinding

Het telefoonnet is een circuit-switched netwerk. Dit heeft als voordeel dat de ‘Quality of

Service’ gegarandeerd is: het signaal komt (bijna) altijd goed verstaanbaar bij de ontvanger

aan en er is de hele tijd een gegarandeerde bandbreedte.

Informatie

circuit-switched = circuitgeschakeld

Bij circuitschakeling is er sprake van een één-op-één verbinding.

Circuit-switching is een oudere, maar zeer betrouwbare techniek. Wel beperkt deze

techniek het aantal gebruikers van het netwerk sterk.

Een circuit-geschakelde verbinding functioneert op fysiek niveau: de verbinding komt

tot stand op laag 1 van het OSI-model. Voor alle hogere lagen zullen de gebruikers zelf

afspraken moeten maken.

71

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

2.8.2 Packet-switching

Een verbinding tussen twee (of meer) stations kan volgens verschillende

routeringsprincipes plaatsvinden. Packet-switching is een voorbeeld van zo’n principe.

Deze techniek zien we bij internet. Data – of het nu spraak, tekst, beeld of muziek betreft

– wordt in pakketjes (blokken) opgesplitst. Van elk pakket is dankzij het afzenderadres

bekend waar het vandaan komt, en dankzij het bestemmingsadres waar het naartoe moet.

Daarnaast heeft elk pakket een volgordenummer dat de juiste plaats van het pakket in de

datastroom aangeeft.

Ieder pakket kan in principe afzonderlijk via een eigen route door het netwerk worden

getransporteerd naar het bestemmingsadres. Op de knooppunten van het netwerk bepalen

routers voor elk pakket welke route het het beste kan nemen.

Fysiek wordt er dus geen verbinding tussen twee gebruikers gelegd, er is nooit een ‘eigen’

stroomkring die beide stations met elkaar verbindt. Op logisch niveau is er wel sprake van

een verbinding. De netwerkprogrammatuur ‘onthoudt’ dat er een bepaalde verbinding is.

Als er even geen verkeer plaatsvindt, kunnen er wel pakketjes van andere gebruikers over

hetzelfde kanaal verzonden worden.

Informatie

Men heeft lange tijd gedacht dat pakketgeschakelde netwerken

niet die ‘Quality of Service’ konden bieden die nodig is voor

de overdracht van spraak. Toch wordt spraak bij IP-telefonie

ingepakt in IP-pakketjes en via een pakketgeschakeld netwerk

zoals het internet, getransporteerd.

Aandachtspunten

Bij packet-switching moeten in het netwerk voorzieningen getroffen worden voor:

foutdetectie: het opmerken van niet goed overgekomen data en controle op correcte

ontvangst van de verstuurde data

flow control: het sturen van de datastroom (wanneer mag een nieuw pakket worden

verzonden, hoe wordt de verbinding opgebouwd enzovoort)

routering: waar moet een pakket naartoe gestuurd worden als het station niet

rechtstreeks bereikt kan worden, waar moeten pakketten heen gestuurd worden

waarvan niet bekend is waar het bestemmingsstation is?

Betrof circuit-switching alleen afspraken op laag 1 van het OSI-model, packet-switching

omvat de eerste drie lagen van het model.

72

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

2.9 IP nader bekeken

Op de site

2.9.1 IP-datagram

Het IP garandeert zelf geen foutloze aflevering. Als we

een betrouwbare verbinding willen hebben, dan zal een

ander bovenliggend protocol (zoals TCP) dus moeten

controleren of alles correct is verlopen.

De datagrammen die tussen twee computers worden

uitgewisseld, kunnen verschillende routes nemen. De

gebruiker merkt niets van interne netwerkproblemen

zolang er nog ten minste één begaanbare route overblijft.

Het betreft dus een packet-switched netwerk.

lmpje

vind je een fi

ke reis

el

w

dat laat zien

aakt.

m

t

een IP-pakke

Beschrijving

De beschrijving van een IP-datagram geeft een indruk van de functies en mogelijkheden

van het protocol.

Vision

Identification

Time to Live

IHL

Protocol

Type of Service

Total Lenght

Flags

Header Checksum

Fragment offset

Source IP address

Destination IP address

Option

Data

IP-datagram

In het IP-datagram noemen we alles tot en met Options de header. Een korte toelichting op

de gegevens in de header:

Version: 4 bits

Dit gegeven beschrijft om welke IP-versie het gaat. Op dit moment is versie 4 in gebruik

(ook wel IPv4). De opvolger is versie 6, IPv6. Deze wordt door de meeste computers

ondersteund, maar nog weinig gebruikt.

IHL: 4 bits

Hier gaat het om de lengte van de header. Dit is het aantal keer 32 bits dat de header

lang is. Normaal is dit 5. De lengte van de header kan variëren omdat het Options-veld

kan variëren. Daarom wordt de headerlengte opgegeven.

Type of Service (ToS): 8 bits

Hier worden de gewenste betrouwbaarheid, prioriteit en dergelijke gespecificeerd.

Total length: 16 bits

Totale lengte van het IP-pakket in bytes. Gecombineerd met IHL kunnen we nu

berekenen waar de data begint. Bij 16 bits is het maximale IP-pakket dus 65.535 bytes

73

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

lang (64 KB). Als een pakket gestuurd wordt naar een netwerk dat de lengte ervan niet

aankan, wordt het pakket in kleinere pakketjes opgesplitst (gefragmenteerd). Flags en

Fragment offset worden dan onder meer gebruikt om later het oorspronkelijke pakket

weer op te kunnen bouwen.

Identification: 16 bits

Dit identificeert een datagram. Deze wordt normaal gesproken steeds met 1 opgehoogd.

Flags: 3 bits

Deze worden gebruikt als het gefragmenteerde pakket over een netwerk wordt

verzonden met een kleinere MTU. MTU is een afkorting van Maximum Transfer Unit: de

maximale grootte die een frame kan hebben op een bepaald netwerk.

Fragment offset: 13 bits

Ook dit wordt gebruikt bij fragmenteren.

Time To Live (TTL): 8 bits

Dit is de bovengrens van het aantal routers dat dit pakket mag passeren; dit om te

voorkomen dat een foutief geadresseerd pakket oneindig tussen routers op en neer

gestuurd wordt (vaak wordt hier 32 of 64 in gezet).

Protocol: 8 bits

Hier zie je welk (bovenliggend) protocol aan IP de opdracht heeft gegeven dit datagram

te verzenden. Protocollen als TCP hebben een eigen nummer, maar ad hoc protocollen

kunnen een eigen nummer kiezen dat vervolgens wel aan beide kanten van de

verbinding bekend moet zijn. De ontvangende kant kan aan de hand van dit nummer

ook bepalen waar het pakket aan moet worden doorgegeven.

Header Checksum: 16 bits

Bij het zenden wordt hier een controleberekening uitgevoerd. Als het pakket wordt

ontvangen, wordt deze optelling opnieuw gemaakt. Is er een verschil, dan wordt het

pakket weggegooid en volgt er géén foutmelding. Dat wordt aan hogere protocollen

(TCP) overgelaten. Dit moet natuurlijk bij iedere router gebeuren. Immers de TTL

verandert, dus de header, dus de checksum van de header.

Source IP address: 32 bits en destination IP address: 32 bits

Hier wordt aangegeven waar het pakket vandaan komt, respectievelijk waar het heen

moet.

Options (als ze er zijn)

Dit veld wordt niet veel gebruikt. Als er opties zijn, moet er wel voor gezorgd worden

dat het aantal bits een veelvoud van 32 bedraagt. Voorbeelden van bestaande opties

zijn:

opgeven van een vaste route (uit beveiligingsoogpunt)

‘timestamping’: elk tussenliggend knooppunt voegt het tijdstip van passeren toe.

Er zijn een paar utilities die hiervan gebruik maken.

Na deze velden volgen de gegevens die het datagram bevat.

74

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

2.9.2 IP-adres

Elke netwerkkaart - en daarmee elke computer, netwerkprinter en ander netwerkapparaat

- heeft binnen het TCP/IP-model een uniek nummer op basis waarvan hij in een netwerk

geïdentificeerd kan worden. Dit is het IP-adres. Zo’n adres bestaat uit vier getallen, die

gescheiden worden door een punt. Elk groepje omvat acht bits. Het IP-adres is dus een

getal.

32-bits getal

Voorbeeld

Voorbeelden van adressen zijn: 213.10.128.48 en 192.168.56.2.

De getallen kunnen uit 1, 2 of 3 cijfers bestaan en kunnen de waarde 0 tot en met 255

hebben. IP-adressen kunnen worden toegewezen vanuit een grote ‘pool’ met adressen.

Dit gebeurt vooral veel bij inbelverbindingen. Op het moment dat ze verbinding met

het internet maken, krijgt de computer een IP-adres dat beschikbaar is. Dit wordt het

dynamisch toewijzen van IP-adressen genoemd. ADSL-gebruikers hebben vaak een vast IPadres, dat door de provider is toegewezen.

Protocol

Het protocol dat behulpzaam is bij het dynamisch toewijzen van IP-adressen is DHCP.

Informatie

DHCP = Dynamic Host Configuration Protocol

Private range

In netwerken van bedrijven en instellingen hebben printers en servers in de regel een vast

IP-adres, terwijl de werkstations dynamisch een adres toegewezen krijgen.

Bij een LAN in een bedrijf wordt ook wel gebruik gemaakt van zogeheten private ranges.

Dit zijn reeksen IP-nummers die vrijelijk toegewezen kunnen worden aan netwerkapparaten

die niet direct met het internet verbonden zijn. De IP-adressen in deze reeksen worden op

het internet niet gerouteerd. In dat geval is het dus geen probleem als twee apparaten, in

verschillende LAN’s, hetzelfde nummer hebben.

Ook als je thuis een paar apparaten aan je (WiFi-)netwerkje hebt, hebben die apparaten

adressen in een private range. Als een pakketje op je netwerk binnenkomt, moet het adres

vertaald worden. Deze voorziening heet NAT.

Informatie

NAT = Network Address Translator

75

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

IPv6

Het aantal verschillende IP-adressen is ongeveer 8 miljard. Er is een nieuw adressysteem

ontworpen: IPv6. Dit systeem heeft langere adressen waarmee meer dan 3 x 10^38

verschillende adressen gemaakt kunnen worden.

Voorbeeld

Een voorbeeld van een IPv6-adres is:

3ffe:6a88:85a3:08d3:1319:8a2e:0370:7344

De meeste computers en de meeste programma’s zijn klaar voor IPv6. Routers en dergelijke

in mindere mate. IPv4 en IPv6 zijn niet compatible. Je moet dus echt overstappen. Een

merkbaar verschil is dat IPv6 geen private ranges heeft en dat ook de apparaten in een

privénetwerk een uniek adres moeten krijgen.

Beschikbare reeksen

De volgende reeksen IP-adressen zijn voor dit doel beschikbaar:

10.0.0.0 tot 10.255.255.255

172.16.0.0 tot 172.31.255.255

192.168.0.0 tot 192.168.255.255

Informatie

Van sommige apparaten is (min of meer) afgesproken welk IP-adres

ze hebben. De router is zo’n apparaat en heeft standaard het IPadres 192.168.1.1. Je kunt dit controleren door dit IP-adres in

je browser in te voeren.

2.9.3 DNS

IP-adressen zijn onmisbaar bij al het internetverkeer. Toch zie je als gebruiker zelden een

IP-adres. Wat je wel ziet en soms ook intypt, zijn internet-adressen, zoals www.instructonline.nl en www.youtube.com. Dit zijn namen die voor mensen hanteerbaar zijn, maar

ze moeten vertaald worden naar getallen, de IP-adressen die in werkelijkheid gebruikt

worden. Dit heeft te maken met DNS.

Informatie

DNS = Domain Name System

Steeds wanneer een programma, zoals een browser, een naam moet vertalen in een

IP-adres, wordt hiertoe een verzoek naar een DNS-server (of nameserver) in het netwerk

76

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

verzonden. Deze server zorgt ervoor dat het bijbehorende IP-adres wordt teruggestuurd

naar de aanvragende computer. Als de DNS-server het adres zelf niet kent, wordt een

andere DNS-server geraadpleegd, net zolang tot het adres opgespoord is. Geen enkele DNSserver kent alle IP-adressen.

Op het internet heeft elke website een uniek IP-adres. Je kunt met een browser naar een

IP-adres surfen, zoals je ook naar een domeinnaam zoals Google.nl of Instruct.nl surft.

Informatie

In Windows kun je het IP-adres van een website gemakkelijk vinden

door een ping uit te voeren op een bepaalde domeinnaam. Ga naar

Start -> Uitvoeren -> CMD en typ bijvoorbeeld ping www.nu.nl.

2.10 Speciale apparatuur

2.10.1 Switch

Een switching hub, of kortweg switch, verdeelt de pakketjes binnen een netwerk. Een

switch ‘weet’ welke apparaten achter elk van zijn poorten aangesloten zijn en stuurt

pakketjes voor zo’n apparaat alleen maar naar die poort. Dit vermindert de hoeveelheid

netwerkverkeer en zorgt ervoor dat elk station op maximale snelheid kan communiceren.

Informatie

Enkele moderne typen switches,

IP-switches, kunnen ook de

routeerfuncties van laag 3

verzorgen.

Schematische voorstelling van de functie van een switch.

77

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Laag 2

Als we kijken naar het referentiemodel, kunnen we een switch in verband brengen met

laag 2. Een switch verzorgt namelijk datalinks op het niveau van fysieke adressen binnen

één logische adresruimte.

2.10.2 Repeater

Een repeater verbindt twee of meer LAN-segmenten met elkaar en versterkt het signaal.

Daarbij moet het wel gaan om segmenten van dezelfde familie, dus óf Ethernet óf Token

Ring. Voor elk transmissiemedium geldt namelijk dat de signaalsterkte minder wordt

naarmate het signaal een grotere afstand aflegt. Bovendien neemt de invloed van

storingen toe. Daarom moet een signaal na het afleggen van een bepaalde afstand weer

op niveau worden gebracht.

De taak van een repeater

De taak van een repeater laat zich het best omschrijven als: iedere bit die binnenkomt

opnieuw op de lijn zetten met de oorspronkelijke signaalwaarde.

Een repeater zorgt ervoor dat het afgezwakte signaal weer zijn oorspronkelijke sterkte krijgt.

Laag 1

Dankzij een repeater kunnen de kabellengte en topologie dus worden uitgebreid. Een

repeater werkt op laag 1, de fysieke laag, van het TCP/IP-model.

2.10.3 Bridge

Met een bridge kunnen twee fysiek gelijke of twee fysiek verschillende LAN-segmenten

gekoppeld worden tot één groot netwerk. Een verschil met een repeater is dus dat het in

het geval van een bridge ook mag gaan om een Ethernet- en een Token Ring-netwerk. Er

bestaan ook bridges die verschillen tussen transmissiemedia overbruggen, zoals coax- en

twisted-pair kabel. Ook voor draadloze netwerken bestaan bridges.

Het is geen probleem als de snelheid aan weerszijden van de bridge verschilt; een pakket

wordt pas doorgestuurd als het in z’n geheel ontvangen is.

78

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Voordeel

Een bridge verhoogt de prestaties van een netwerk omdat hij, in tegenstelling tot een

repeater, niet alle dataverkeer doorlaat, maar alleen het verkeer dat voor het andere

segment bestemd is.

Laag 2

De werking van een bridge beperkt zich tot de tweede laag van het TCP/IP-model.

Overigens is het gebruik van bridges in LAN’s grotendeels verdrongen door switches.

2.10.4 Router

Met behulp van een router kunnen twee fysiek gelijke of twee fysiek verschillende

netwerken op elkaar aangesloten worden, bijvoorbeeld een LAN en een WAN. Ook is het

mogelijk om met routers een groot netwerk op te splitsen in een aantal subnetwerken.

Hierdoor kan de netwerkbeheerder het dataverkeer beter regelen.

Routers bevatten de intelligentie om zowel de routering te verzorgen als adresconversie

uit te voeren. Ze kennen met andere woorden de adressen in elk netwerk en maken daarbij

gebruik van netwerkrouteringsprotocollen en routeringstabellen.

Een router maakt gebruik van routeringstabellen.

Informatie

Routering is het proces waarin de router of IP-switch beslist naar

welk LAN een bericht doorgegeven moet worden. Een routeringstabel

bevat adressen van knooppunten (Engels: nodes) en de LANidentifier voor het LAN waarmee het knooppunt verbonden is.

79

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Laag 3

Routers werken op laag 3 van het referentiemodel.

Voor- en nadeel

Ten opzichte van een bridge heeft een router het voordeel dat de netwerkbeveiliging beter

te regelen is. Een nadeel is dat de doorvoersnelheid lager is dan die van een bridge.

Routers van Cisco, een belangrijke producent van netwerkapparatuur.

2.10.5 Gateway

Een gateway is een speciaal soort router die in feite de poort tussen het eigen netwerk

en de buitenwereld vormt. Met een gateway kunnen twee netwerken met totaal

verschillende architecturen op elkaar aangesloten worden.

Een gateway bevindt zich tussen het internet en een (bedrijfs)netwerk.

Laag 1

Er kan protocolconversie plaatsvinden tot op het hoogste niveau, namelijk dat van de

applicatielaag. Dit betekent dat een gateway ieder netwerktype aan elke andere soort kan

koppelen, bijvoorbeeld een op het OSI-model gebaseerd netwerk aan een TCP/IP-netwerk.

80

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

Firewall

Een gateway kan buiten zijn normale werkzaamheden tevens de functie van firewall

hebben, juist omdat deze de toegang tot de buitenwereld vormt. Een veel toegepaste

constructie is dan ook een gateway tussen een LAN en het internet.

2.11 Functies met betrekking tot netwerken

Bij het beheren van computersystemen, en in het

bijzonder netwerken, kunnen we verschillende

taken onderscheiden. Deze taken zijn toegewezen

aan bepaalde functies. Bij kleine bedrijven zijn deze

functies vaak verenigd in één persoon, bij grote

bedrijven zie je meestal een team van beheerders.

Systeembeheerder

De systeembeheerder zorgt voor de bestanden

op de server, de printers, systeemprogramma’s

enzovoort. De beveiliging van de server is een

belangrijk onderdeel van dit werk. Immers,

onbevoegden mogen geen toegang tot gegevens op

de server hebben!

De systeembeheerder zorgt ervoor dat er gebruikersnamen worden aangemaakt op het

netwerk en dat gebruikers in een groep worden geplaatst. Aan zo’n groep kent hij of zij

bepaalde rechten toe. Systeembeheerders zijn ook verantwoordelijk voor een goede backup.

Applicatiebeheerder

De applicatiebeheerder is verantwoordelijk voor het installeren van gebruikersapplicaties.

De gebruikers moeten normaal hun werk kunnen doen.

Netwerkbeheerder

De netwerkbeheerder verzorgt de implementatie en het beheer van alle faciliteiten in

het netwerk. Daaronder vallen netwerkkaarten, bekabeling, bridges, routers enzovoort.

De netwerkbeheerder houdt ook de performance van het netwerk in de gaten, die onder

andere samenhangt met het aantal pc’s dat gebruik moet maken van een server.

81

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

2.12 Vragen en opdrachten

2.12.1 Open vragen

1. Wat is het verschil tussen een LAN en een WAN?

2. Geef bij de onderstaande beschrijvingen aan welke laag van het OSI-referentiemodel

bedoeld wordt.

a. Deze laag is verantwoordelijk voor het verzenden van de enen en nullen van de ene

naar de andere computer.

b. Deze laag maakt bij de ontvangende computer de gegevens geschikt om door de

applicatie gebruikt te worden.

c. Deze laag werkt samen met de computerprogramma’s op de pc.

d. In deze laag worden onder meer de netwerkadressen toegevoegd aan de

datapakketten die in de laag erboven voor verzending zijn klaargezet.

3. Leg in eigen woorden uit wat een firewall is.

4. Wat is in jouw ogen veiliger: een fysieke of een logische beveiliging? Licht je antwoord

toe.

5. De lagen van het OSI-model kun je in twee delen opsplitsen. Het ene deel bestaat uit

laag 1 tot en met 4, en het andere uit laag 5 tot en met 7. Beschrijf het verschil tussen

deze delen.

6. a. Noem de vijf lagen van het TCP/IP-model.

b. Geef in een schema aan hoe deze lagen zich verhouden tot het OSI-referentiemodel.

7. Geef aan welk onderdeel het meest geschikt is in de volgende situaties. Je hebt daarbij

de keuze uit: bridge, repeater, gateway en router.

a. Binnen een bedrijfsnetwerk kunnen twee delen van het netwerk niet goed met

elkaar communiceren. Soms werkt het wel, maar er zijn veel storingen. Men

vermoedt dat de fysieke afstand, en daarmee de lengte van de kabel, tussen de

twee delen te groot is.

b. In een groot bedrijf heeft de afdeling ‘Onderzoek en ontwikkeling’ een eigen

netwerk. De reden daarvan is dat men vaak werkt met heel gevoelige informatie,

die niet mag uitlekken, ook niet naar medewerkers buiten de afdeling. Toch wil

men dit netwerk op het grote netwerk van het bedrijf aansluiten om van algemene

functies gebruik te maken.

c. Men wil een verbinding maken tussen het bedrijfsnetwerk en het internet.

d. Een afdeling beschikt over een busnetwerk met coax-kabels. Een andere afdeling

gebruikt een ringnetwerk met UTP-bekabeling. Men wil de twee netwerken aan

elkaar koppelen.

82

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

8. In een groot bedrijf zijn een applicatiebeheerder, een systeembeheerder en een

netwerkbeheerder werkzaam. Geef bij elk van de onderstaande problemen aan naar

welke persoon je het beste kunt gaan voor een oplossing.

a. Je harde schijf is kapot.

b. Je hebt de Engelse spellingscontrole in Word nodig en dat programmaonderdeel is

niet geïnstalleerd.

c. Je hebt een programma nodig om afbeeldingen te bewerken. Je weet niet welk

programma het meest geschikt is en of dat op het systeem aanwezig is.

d. Je systeem werkt wel, maar je krijgt geen toegang tot het netwerk.

e. Het bedrijfsnetwerk heeft een verbinding met het internet, maar op jouw systeem is

het niet mogelijk om internetpagina’s te openen. Er is wel een browser geïnstalleerd

en gegevens van het intranet kunnen wel opgevraagd worden.

f. Als je een tijdje met de computer werkt krijg je last van je polsen. Je wilt een

ergonomisch toetsenbord.

g. De computer waaraan je werkt is door een virus geïnfecteerd.

9. a. Wat zijn de voordelen van een maasnetwerk ten opzichte van een sternetwerk?

b. Wat zijn de nadelen van een maasnetwerk ten opzichte van een sternetwerk?

10. a. Leg in eigen woorden uit wat het client-servermodel is.

b. Leg in je eigen woorden uit hoe een peer-to-peer-netwerk werkt.

11. Wat is het verschil tussen UTP en STP?

12. De glasvezelkabel zelf is goedkoop. Waarom is een netwerk met glasvezel toch erg

duur?

13. Bij draadloze communicatie kan gebruik worden gemaakt van drie technieken.

a. Noem deze technieken.

b. Geef een beschrijving van elke techniek.

14. De protocollen SMTP, POP3 en IMAP4 worden alledrie voor eenzelfde toepassing

gebruikt. Welke toepassing?

15. Wat zijn de voordelen en de nadelen van packet-switching ten opzichte van circuitswitching?

16. Waarvoor dient DNS?

17. a.

b.

c.

d.

Wat is het verschil tussen distributed processing en central processing?

Noem een voorbeeld van distributed processing.

Noem een voorbeeld van central processing.

Noem een voorbeeld waarbij zowel distributed als central processing wordt

gebruikt.

18. Noem de vier belangrijkste netwerktopologieën en geef voor elke topologie de

belangrijkste kenmerken.

19. a. Wat zijn de drie meest gebruikte typen kabels bij datacommunicatie?

b. Geef van elk type een korte beschrijving.

83

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

20. a. Waarom heb je, als je bij datacommunicatie gebruik maakt van het telefoonnet,

een modem nodig?

b. Met welke termen worden de twee processen die een modem verzorgt, aangeduid?

21. a. Wat betekent de afkorting ADSL?

b. Geef aan waarin ADSL verschilt van SDSL.

c. Wat is de functie van een splitter bij een ADSL-verbinding?

22. Geef vier voorbeelden van protocollen uit het dagelijks leven.

23. a. Wat is de functie van een IP-adres?

b. Hoe komt het dat een computergebruiker normaal gesproken niet met een IP-adres

te maken krijgt?

24. Is er in elk netwerk een gateway aanwezig? Motiveer je antwoord.

25. a. Welke twee zaken heb je nodig voor een draadloos netwerk?

b. Wat is de standaard voor draadloze communicatie?

26. Noem het belangrijkste verschil tussen internet met ADSL en internet via een

kabelmodem.

27. Geef een schematische weergave van een IP-datagram.

28. Een netwerk staat bloot aan verschillende bedreigingen. Noem er vier en leg uit wat

die bedreiging inhoudt. Leg ook uit hoe bescherming plaatsvindt.

29. Waarom is de Quality of Service bij een circuitgeschakeld netwerk groter dan bij een

pakketgeschakeld netwerk?

2.12.2 Meerkeuzevragen

1. Een virus kan van een computer een bot maken. Welk doel heeft de virusmaker

hiermee voor ogen?

a. een netwerk van bots aanleggen om capaciteit en snelheid te vergroten, en zo

complexe rekentaken te kunnen uitvoeren

b. op een geautomatiseerde manier diverse formulieren invullen

c. een computer op afstand besturen en er illegale activiteiten mee uitvoeren

d. spyware installeren op de geïnfecteerde computer

2. Wat wordt bedoeld met een protocolstack?

a. de lagen van het TCP/IP-model

b. een verzameling netwerkprotocollen

c. een fout in de verzending van data doordat het protocol niet correct werkt

d. een manier van foutcontrole die wordt uitgevoerd door het protocol TCP

84

Module 5 – Datacommunicatie en netwerken

Technische aspecten van datacommunicatie

Hoofdstuk 2

3. Wat verstaan we onder authenticatie?

a. controleren of iemand bepaalde bestanden mag openen

b. controleren of iemand is wie hij zegt te zijn

c. controleren of iemand lid is van de groep waarin de systeembeheerder hem heeft

ondergebracht