Handreiking IP-alarmoverdracht

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

Inhoud

1. Inleiding

1.1. Alarmtransmissie naar PAC/ARC

4

5

2. Historie van netwerken

2.1. Internet

2.2. Historie van Telefonie en Internet

5

5

6

3. Regelgeving en Wetten een overzicht

3.1. Wetten en Regelgeving

3.2. Regelingen inbraaksystemen

8

8

8

4.

4.1.

4.2.

4.3.

Computer Netwerken

Netwerken

Netwerk configuraties

Ster Topologie

11

11

12

12

5. Projecteringsrichtlijn en VRKI

5.1. Netwerken

13

13

6. Tegenstrijdigheden in de norm

6.1. Het begin

18

18

7. Netwerkprotocollen en OSI-model

7.1. Werking van netwerken

7.2. OSI: International Standardization Organisation

20

20

20

8. IP-nummer en MAC adressen

8.1. IP-nummers

8.2. Mac-adressen

22

22

23

9.

9.1.

9.2.

9.3.

9.4.

9.5.

9.6.

9.7.

9.8.

24

24

24

25

25

26

27

27

28

Uit welke onderdelen bestaat een Netwerk

Netwerk Componenten

Netwerkkaart (NIC)

Switches

Het Autosensing principe

Managed en Unmanaged Switch

Router

Bridge

Firewalls

10. Installatie van overdragers en bekabeling

10.1. Netwerkbekabeling

10.2. Bekabeling algemeen

10.3. Welke kabels gebruiken we?

10.4. Standaard T568A of T568B netwerk bekabeling

10.5. Welke kabels gebruiken we?

10.6. Netwerk adapters en overdragers

29

29

29

29

31

32

32

11. Oplossingen voor netwerkproblemen

11.1. Netwerk

11.2. Configuratie

33

33

35

VEB, Woerden 2016

Pag. 2 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

12. Verificatie van Prestaties

12.1. VOP (Verificatie van Prestaties)

12.2. Certificering en Verificatie van Prestatie (Verification of Performance)

12.3. De prestatie-eisen

12.4. De prestatie-eisen in NEN-EN 50136-1

12.5. Substitutiebeveiliging

39

39

40

40

40

41

13. Aanbevelingen bij opleveren Alarmsysteem met IP-overdrager

13.1. Installatie voorschriften

13.2. Installatie netwerkvoorzieningen

13.3. Testen bij ingebruikstelling van de installateur

13.4. Onderhoud van alarmtransmissie-apparatuur

13.5. Wachtwoorden en default instellingen

13.6. Afwijkingen

13.7. Installatieadvies m.b.t. aansluiten Routers/Switches

13.8. DHCP en netwerkapparaten

41

41

41

42

42

43

43

43

43

14. Termen binnen een netwerk

44

15. Literatuur verantwoording

46

VEB, Woerden 2016

Pag. 3 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

1.

Inleiding

Beste lezers,

Deze handreiking over Alarmering over IP-netwerken is geschreven op basis van de huidige richtlijnen en de

geldende normen: De VRKI (verbeterde risicoklassen indeling) uitgave 2016 en de EN 50151-1, EN 50136-4 en

de Nederlandse norm NPR 8136 uitgave mei 2012.

Deze handreiking is bedoeld als een hulpmiddel voor u als monteur en installateur om een alarminstallatie met

doormelding naar een PAC / ARC. (PAC: Particuliere Alarm Centrale / ARC: Alarm Receiving Center) over een IP

Netwerk zo te ontwerpen en te installeren dat dit certificeerbaar is volgens de huidige wetgeving, regelgeving

en richtlijnen.

Dus een handvat voor de installateur en andere belanghebbenden.

Deze handreiking vervangt niet de normen, wetgeving en regelgeving. In deze handreiking staan ook geen

uitvoerige tabellen of getallen uit de EN-normen, enkel tabellen om als duidelijk voorbeeld te dienen.

De handreiking geeft uitleg en eventueel aanbevelingen hoe in de praktijk de wet en regelgeving

geïnterpreteerd wordt zodat uw alarmsysteem met doormelding certificeerbaar is. De grijze gebieden en

onduidelijkheden worden tussen de verschillende geldende normen getracht weer te gegeven.

Voor de toepassing van deze handreiking gaan wij ervan uit dat de genoemde normen in het bezit zijn van u of

uw firma. Het betreft de normen NEN-EN 50131-2:2006/A1:2009, NEN-EN50136-1:2012, de VRKI-regeling van

het CCV en de praktijkrichtlijn NPR 8136 van Kiwa.

Deze handreiking is geschreven op onafhankelijke basis los van producenten en leveranciers. Het kan echter

voorkomen dat er producten/afbeeldingen gebruikt worden om een functionaliteit te accentueren, maar er

wordt geen uitleg gegeven over het gebruik van producten.

Security Technologie

Pierre Janssen

Roggel, november 2016

Bestuur VEB

Woerden, november 2016

Ondanks alle aan deze handreiking bestede zorg, kunnen Security Technologie noch de VEB geen

aansprakelijkheid aanvaarden voor eventuele schade die zou kunnen voortvloeien uit enige fouten die in deze

uitgave of mondelinge toelichting zou kunnen voortkomen.

Sommige eisen uit de Normen zijn summier weergegeven, raadpleeg dan ook altijd de geldende wetregelgeving* en of de projectie en Installatie voorschriften bij de aanschaf van apparatuur en de installatie

voorschriften van de fabrikant.

*Houd rekening met de regelmatig veranderende wet- en regelgeving!

Auteursrechten:

Leden van VEB mogen deze handreiking gebruiken onder de voorwaarden zoals door het Bestuur van de VEB

gesteld.

De auteursrechten berusten bij de VEB. Met dank aan Security Technologie, Pierre Janssen, als hoofdauteur.

Reproductie of overname van delen of van de gehele inhoud in andere publicaties op welke wijze dan ook is

niet toegestaan zonder voorafgaande schriftelijke toestemming van de VEB.

VEB, Woerden 2016

Pag. 4 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

1.1.

Alarmtransmissie naar PAC/ARC

Deze handreiking gaat over alarm transmissie over computernetwerken en over een router aansluiting bij een

particulier woonhuis.

U zult denken waarom zouden wij ons als beveiligingstechnici druk maken over IP-techniek? Maar we zullen

wel moeten. De weerstand tegen IP speelt bij middelgrote alarminstallatie bedrijven. Men heeft niet altijd de

flexibiliteit om gelijk mee te gaan met een hype en wachten liever af of kijken eerst de kat uit de boom. Men

kiest voor alarmoverdracht dan ook nog voor de vertrouwde PSTN en ISDN-lijnen. Maar deze technologie zal

over enkele jaren geschiedenis zijn. Het uit faseren van deze diensten heeft in 2015 een aanvang genomen.

Inmiddels heeft de markt afscheid genomen van de dienst digi-access van KPN.

Als wij, als beveiligingsindustrie, de kop in het zand steken dan zal de ICT-branche de grote

beveiligingsprojecten over gaan nemen. Misschien denkt u dat dit niet zo’n vaart zal lopen. Maar technische

beveiligingsbedrijven moeten tussen de 400.000 en 650.000 alarminstallaties geschikt maken voor

alarmoverdracht over IP-netwerken. Een ingrijpende en belangrijke operatie die door de alarminstallateur zal

moeten worden uitgevoerd. De ontwikkelingen in de informatietechnologie en het feit dat de traditionele

analoge- en digitale telefoonlijnen gaan verdwijnen hebben een sterke invloed op de ontwikkelingen van

alarmtransmissie systemen gehad.

Het is nu mogelijk makkelijker en sneller alarmsignalen via de bestaande communicatieverbindingen door te

geven aan de PAC/ARC. Het grote nadeel van trage analoge lijnen, waarmee een aanvalsactie op het ISRA-punt

tot onderbreking van de alarmcommunicatie kon leiden, is nu voor een belangrijk deel opgelost door de snelle

IP-transmissie.

Alle belangrijke aspecten van netwerken en regelgeving worden in deze handreiking besproken, denk hierbij

ook aan de protocollen TCP/IP en netwerkmodellen zoals u ze in de praktijk tegen komt. Maar ook

netwerkcomponenten en verbindingstechnieken komen aan de orde.

Een communicatienetwerk of computernetwerk is voor data overdracht tussen 2 of meerdere apparaten. Deze

techniek wordt in de beveiliging al langer toegepast, alarmoverdracht naar een PAC/ARC computer. Denk

hierbij ook aan het feit dat in de jaren ’90 beveiligingstechnici bij grote projecten al gebruik maakten van

UP/DOWNLOAD-software. Hiermee werd het mogelijk de inbraak-controlepanelen te configureren. Dit kon

zowel lokaal als op afstand en maakte het voor de klant/gebruiker en servicetechnicus makkelijker en sneller

wijzigingen in de inbraakinstallatie aan te brengen.

2.

2.1.

Historie van netwerken

Internet

2.1.1. Het ontstaan van internet

Voor zover bekend waren ontwikkelingen van het eerste internet al van voor 1970. Het internet is ontwikkeld

voor het Amerikaanse ministerie van Defensie. Het ARPA Agency werd opgericht, een ontwikkelingsafdeling

van 4 universiteiten. ARPA moest er voor instaan dat er een technologie werd ontwikkeld die de Amerikaanse

defensie in staat moest stellen om altijd te kunnen communiceren en niet verrast te worden door een

technologische geavanceerde vijand.

ARPA werd ontwikkeld door een denktank van 4 universiteiten met de bedoeling om hun verschillende

computers samen te laten werken. Een voorwaarde was dat het computernetwerk betrouwbaar en efficiënt

moest zijn en als er een systeem uitviel.

2.1.2. 1ste Email verstuurd

In 1971 werd de eerste email verstuurd tussen de universiteiten onderling, er waren toen 23 host (computers)

aangesloten op het netwerk. Het @-teken werd gekozen om individuele gebruikers te adresseren die

aangesloten waren op een host.

Het @-teken werd al eerder gebruikt door Portugese kooplieden in de 15 eeuw, die hiermee een kwart waarde

aangaven. Het teken is dus niet speciaal voor internet ontwikkeld.

VEB, Woerden 2016

Pag. 5 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

2.1.3. TCP/IP protocol

In 1974 werd er door ARPA en Stanfort Universiteit een standaard protocol uitgewerkt om verschillende

netwerken met elkaar te kunnen koppelen. TCP/IP (Transmission Control Protocol/ Internet Protocol).

Dit protocol kan worden gezien als de grote stap voorwaarts naar het internet zoals het nu bestaat. Het TCP

Protocol staat in voor het verdelen van de data in pakketten en voor een uitgebreide foutcontrole.

Het IP Protocol verzorgt de adressering en de routing. Elk apparaat op het netwerk heeft een uniek IP-adres

nodig om te vermijden dat datapakketjes op een verkeerde bestemming terecht komen. Later hier meer over.

2.1.4. DNS Domain Name System

In 1983 stapte ARPA in zijn geheel over op TCP/IP voor wat betreft het transport van datagegeven. We hadden

nu het open netwerk en het bestond toen al uit 1000 host. In 1984 kregen alle aangesloten computers al een

eigen naam. Door de groei van het aantal host op het netwerk stapte men over op Domain Name System

(DNS). Een individueel IP-adres wordt gekoppeld aan een unieke host naam.

We kennen dus niet alle IP-nummers om naar een bepaalde computer te zoeken. Als je in internet Explorer een

bepaald computerprogramma wilt zoeken, bij voorbeeld de tekst www.google.nl, dan zoekt jouw eigen

computer (host) in zijn eigen cash geheugen of die naam voorkomt. Zo niet, dan gaat jouw computer bij de ISP

(Internet Service Provider) de DNS raadplegen.

2.1.5. 300.000 Host op netwerk

In 1990 waren al 300.000 host op het netwerk en internet maakte een explosieve groei door. Halverwege 1994

verbond internet al 2 miljoen computers in meer dan 100 landen. Er waren al meer dan 23 miljoen gebruikers.

2.2.

Historie van Telefonie en Internet

2.2.1. Ontwikkeling telefonie

Na de introductie van de telegraafmachine, die met één enkele koperdraadverbinding morse-berichten kon

verzenden, waren er in 1915 al 75.000 abonnees aangesloten op het analoge telefonie netwerk. En dat

inmiddels over 2 koperaders. Interlokaal was nog beperkt, vanwege de maximaal haalbare aantal aderparen die

tussen de telefooncentrales onderling praktisch konden worden gerealiseerd. Deze telefooncentrales waren

nog impuls centrales. Het bellen van een nummer gebeurde nog met grote impulsrelais, die decimaal

gecodeerd waren voor wat betreft nummer vorming. Het cijfer 0 bestond uit 10 pulsen en cijfer 1 was maar 1

impuls. De tijdsduur voor het opzetten van een gesprek duurde minimaal 30 seconden.

2.2.2. Elektronische telefooncentrale

In 1925 werd de eerste elektromechanische telefooncentrale in Haarlem in gebruik genomen. In 1962 waren

alle telefooncentrales in Nederland automatische centrales. Deze waren alleen geschikt voor spraak berichten.

De bandbreedte lag tussen de 100 en 3100 Hz. De maximale communicatiesnelheid was niet meer dan 300

Bits/sec. Behalve telexverkeer, waren andere vormen dan spraak nauwelijks mogelijk.

2.2.3. Drukknop telefoon

In de jaren 70 werden alle telefooncentrales vervangen en de volledig elektronische centrales en de telefoon

met de draaischijven werden vervangen door drukknop toestellen. Het kiezen van een nummer gebeurde door

toon frequenties op de lijn te zetten. De zogenoemde DTMF-tonen (Dual Tone Multi Frequentie). Het grote

voordeel van deze vorm van nummer kiezen was dat het een betrouwbaarder systeem was ten opzichte van de

mechanische centrales opgebouwd uit relaistechniek. Het was een vorm van multiplex met meerdere

frequentiebanden en verkorte alleen de tijd om een verbinding op te bouwen.

2.2.4. ISDN / ADSL

ISDN:

Door de opkomst van digitalisering had men ook meer gebruikersmogelijkheden en ook internet was beter beschikbaar. In het begin verliep dit nog door middel van trage inbelverbindingen en gedurende die inbeltijd was

ook de telefoonlijn bezet.

ISDN was toen een redelijk alternatief en bood een oplossing om meer en betrouwbaarder digitale informatie

over te dragen. Ook dit was een full-duplex verbinding: <praten> en <luisteren> kon gelijktijdig. Deze vorm van

communicatie maakte gebruik van een real-time digitalisering van het analoge telefoonsignaal. Deze had een

bandbreedte 2x 32=64kB. Bij deze vorm van signaaloverdracht werd de bandbreedte van het analoge signaal

VEB, Woerden 2016

Pag. 6 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

opgerekt naar ca. 4kHz, maar de feitelijke bandbreedte bestond dus uit 64kB/s waar men 2x over kon praten

en luisteren. Wat bij dit soort verbindingen opviel was de helderheid van de signaal-overdacht.

Telefoongesprekken op basis van ISDN klinken dan ook nauwelijks vervormd en de stemherkenning is optimaal.

De eerste 64kB verbindingen waren peer to peer, dit heette IDN. Later, toen telefooncentrales IDN geschikt

werden, werd dit ISDN. De soorten verbindingen die men bij KPN kon afnemen waren ISDN(1), ISDN(2),

ISDN(15) en ISDN(30). Deze laatste was geschikt voor 58 gelijktijdige telefoongesprekken. De meeste

aansluitingen werden gerealiseerd m.b.v. een ISDN(2) aansluiting: 2 spraakkanalen om te kunnen kiezen (z.g. Bkanalen) en één permanente dataverbinding, z.g. D-kanaal. Een telefoonaansluiting op deze wijze gerealiseerd

heet een circuit geschakelde verbinding. De totale max. bandbreedte voor een aansluiting in een object is dan

2x64kB + 16kB is 144kB/s.

Zolang de verbinding stond werd dus minimaal 32+16=48kB/s in beslag genomen en max. 144kB/s.

Deze vorm van datatransport eiste in en om de telefooncentrales veel bandbreedte voor het massaal

transporteren van veel telefoongesprekken. Dit waren kostbare investeringen en dito onderhoudskosten.

Men kan dus zowel over een lijn bellen als internetten, want men heeft dus bij ISDN(2) communicatiekanalen

tot zijn beschikking. Daarbij stond de S voor extra service of diensten zoals Digi acces. Hierin zaten de dienst

Digi acces-alarm voor alarm overdracht en Digi acces-Pin voor pinautomaten. Deze diensten verliepen over het

D-kanaal omdat dit permanent naar een object actief kan zijn. Hier kon men dus een AL-2 sluiting mee

realiseren, echter het transport van het D-kanaal ging om technische protocolredenen niet verder dan de eerst

bereikbare centrale. Het D-kanaal bereikte dus nooit de eindbestemming.

Het belangrijkste onderscheid van ISDN ten opzichte van een analoge aansluiting is de digitale

signaaloverdracht van centrale tot aan de telefoon. Hierdoor is het mogelijk over één enkele aansluiting

meerdere telefoniekanalen aan te bieden.

Op 1 januari van dit jaar (2016) beëindigde KPN de ISDN-alarmeringsdienst Digi Access Alarm. Alhoewel er nog

geen officiële datum bekend is, worden de geruchten dat ISDN per 2017 helemaal stopt steeds sterker. In

Nederland gebruiken nog veel bedrijven ISDN. Daar staat tegenover dat er net zo veel geruchten zijn dat KPN

bepaalde diensten voorlopig niet zal beëindigen om reden van macro-financieel gewin.

ADSL (Asymmetric Digital Subscriber Line ) zorgt ervoor dat je met hele hoge snelheid kunt internetten. Een

audiosignaal zal eerst moeten worden gedigitaliseerd om het te kunnen transporteren. Digitale informatie kan

rechtstreeks worden verzonden. Alle gedigitaliseerde signalen worden in datapakketten opgedeeld en achter

elkaar verzonden. Bij het verzenden van en aankomst in de telefooncentrale van KPN, worden individuele datareeksen van klanten gestapeld en de individuele datapakketten na elkaar verzonden. Dit heet een pakketgeschakelde verbinding. Bij ontvangst door de tegenovergestelde verbinding, moeten deze pakketten weer

keurig netjes achter elkaar worden gezet om zodoende het oorspronkelijke databestand of hoorbaar geluid, te

kunnen reproduceren.

Een ADSL-verbinding is een full-duplex verbinding. Digitale informatie kan gelijktijdig worden verzonden en

ontvangen. Over koperdraad-aansluitingen kan met de huidige techniek max. 24Mb/s worden verzonden of

ontvangen. Bij glasvezel of coaxverbindingen liggen deze snelheden aanzienlijk hoger tot wel 1000MB/s en de

aangeboden hogere snelheden nemen alleen maar toe.

2.2.5. VoIP

Door de opkomst van internet werden de mogelijkheden om te bellen over internet steeds groter. Het grote

voordeel van dit netwerk is dat een telefoonnummer aan een IP-nummer wordt gekoppeld, waardoor je ook

thuis bereikbaar bent zonder door te hoeven schakelen. Bij VoIP worden de spraak en data samengevoegd in

een netwerk. Een bekende provider van het eerste uur is SKYPE. Het grote voordeel van communicatie d.m.v.

VOIP is dat de pakket geschakelde verbindingen door KPN in een<telefooncentrale (=datacentra) efficiënter en

dus goedkoper kunnen worden afgehandeld/getransporteerd.

Toepassing van datacommunicatie in netwerken is zeer breed. Al sinds het begin van de netwerken is er sprake

van IP Telefonie. In 1973 werd het eerste stem pakketje verzonden. Deze techniek wordt nu uitgebreid

toegepast in beveiligingsinstallaties met doormelding van alarmen naar een PAC/ARC.

In de 2e helft van 1990 werden al grote pakketten data verstuurd vanuit de service computer bij de installateur

naar de alarmcentrale van de klant, om deze alarmcentrale op afstand te programmeren.

VEB, Woerden 2016

Pag. 7 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

3.

3.1.

Regelgeving en Wetten een overzicht

Wetten en Regelgeving

Aan het vaststellen en veranderen van wetten en regels die gelden in Nederland gaat vaak een langdurig

politiek proces vooraf. Op 24 oktober 1997 werd de Wet Particuliere Beveiligingsbedrijven en

Recherchebureaus vastgesteld door Koningin Beatrix. Deze nieuwe wet was als vervanging en uitbreiding voor

de Wet op de weerkorpsen, die al sinds 1930 bestond. In de nieuwe wet wordt oorspronkelijk onder artikel 10

eisen gesteld aan alarmapparatuur en de installatie hiervan.

3.1.1. Algemeen

Een norm is een document waarin afspraken zijn vermeld die door een normcommissie zijn vastgelegd. Deze

commissie kan niet alles bevatten en schakelt soms een groep deskundigen in voor advies over specifieke

onderwerpen, zoals bij voorbeeld alarmering over IP-netwerken. Een norm is zolang deze niet tot wet is

verheven, uitsluitend een afspraak tussen marktpartijen. Normen die wel wet zijn, komen voor in het

Bouwbesluit. Het Bouwbesluit is dus ook in het Staatsblad gepubliceerd en bekendmakingen worden in de

Staatscourant opgenomen.

Een norm op zichzelf is niet bindend, maar het is een verzameling van afspraken vastgelegd in een document

door de normcommissie. Een norm kan op de volgende manieren van toepassing zijn:

Een norm wordt van toepassing binnen een project, door deze op te nemen in bijvoorbeeld het PvE of

in een ander contractueel document.

Een norm kan van toepassing worden verklaard in een erkenningsregeling of certificatieschema voor

bijvoorbeeld beveiligingsbedrijven.

3.1.2. Praktijkrichtlijnen

Naast de normen bestaan ook nog de Nederlandse Praktijkrichtlijnen (NPR). Deze geven een aantal

mogelijkheden, algemeen geaccepteerde technieken en oplossingen aan. Bij voorbeeld de NPR 8136. De NPR

8136 geeft aanwijzingen voor het ontwerp, de installatie, de inspectie en het onderhoud van

alarmtransmissiesystemen zoals deze in Nederland worden toegepast. Deze praktijklichtlijn richt zich specifiek

en alleen op transmissiesystemen die gebruiken maken van IP netwerken.

3.2.

Regelingen inbraaksystemen

3.2.1. VRKI

Het Verbond van Verzekeraars heeft samen met het CCV (Centrum voor Criminaliteitspreventie en Veiligheid),

de VEB en overige belanghebbenden, de VRKI ontwikkeld. De Verbeterde Risicoklassenindeling (VRKI) is een

meetinstrument om het inbraakrisico van woningen en bedrijfspanden te bepalen. Aan de hand van het

inbraakrisico kan worden vastgesteld welk soort preventieve maatregelen getroffen moeten worden en van

welk niveau. Het CCV verzorgt de publicatie van de VRKI.

3.2.2. Installatievoorschriften voor Alarmapparatuur

De installatievoorschriften voor alarmapparatuur en de voorschriften beheer en onderhoud alarmapparatuur

zijn van toepassing op werkzaamheden aan alarmapparatuur verricht door BORG Technische

Beveiligingsbedrijven, BORG Alarminstallateurs en VEB Erkende Beveiligingsbedrijven (installateurs).

3.2.3. VRKI: Verbeterde Risico Klasse Indeling

De VRKI is een instrument om het risico op diefstal (eventueel met braak) te bepalen, met daaraan gekoppeld

gestandaardiseerde maatregelen voor het verminderen van het risico. Dit instrument wordt breed gedragen

door de beveiligingsbranche en verzekeraars. In dit document worden de beveiligingsmaatregelen gedefinieerd

en toegelicht die volgens de systematiek van de risicoklassen worden vereist voor de inbraakbeveiliging van

een woning of bedrijf. Dit betreft de omschrijving van de O, B (C/M), E, A en R maatregelen en waaraan deze

op de verschillende niveaus moeten voldoen. Allereerst wordt er echter op gewezen dat het mogelijk – en

soms nodig of beter – is om ‘afwijkingen’ toe te passen. Want afwijkingen in de hier gehanteerde systematiek

en in het voldoen aan de eisen zijn soms nodig of leiden tot betere oplossingen. In verband daarmee wordt het

begrip ‘gelijkwaardigheid’ geïntroduceerd. Beveiligen is nu eenmaal maatwerk.

VEB, Woerden 2016

Pag. 8 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

Voor wat betreft deze handreiking is alleen hoofdstuk 6 van de VRKI van belang. In de revisie van dit hoofdstuk

is een aansluiting gemaakt tussen de niveaus (AL0 t/m AL3) voor de alarmtransmissie trajecten en de indeling

in ATS categorieën en Security Grades die worden gehanteerd in de Nationale en Europese normen.

Afwijkingen van een norm op onderdelen zijn cursief weergegeven. In het geval dat een

inbraaksignaleringssysteem melding maakt van een onveilige situatie dient hiervan melding te worden gemaakt

bij een PAC/ARC, van waaruit actie moet worden ondernomen. Na alarmverificatie mag de politie worden

geïnformeerd.

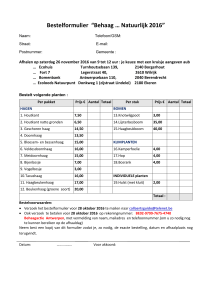

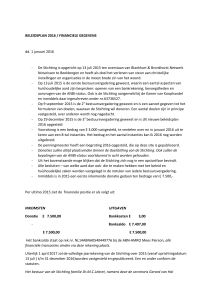

Onderstaande

welke

vorm

vanvan

alarmtransmissie

Onderstaande tabel

tabelgeeft

geeftininde

deVRKI

VRKIweer

weervoor

voorwelke

welkebeveiligingsklasse

beveiligingsklasse

welke

vorm

alarmtransmissie

gekozen

Hoofdstuk

6) 6)

gekozen moet

moet worden

worden(Document

(DocumentD03/385

D03/385Definities

Definitiesbeveiligingsmaatregelen

beveiligingsmaatregelen

Hoofdstuk

NEN 8131 en security grades

De NEN 8131 geeft regels voor het ontwerp, de uitvoering, bediening, inbedrijfstelling, onderhoud en de

kwaliteit van inbraaksystemen (I&OAS) die in gebouwen zijn geïnstalleerd.

De toegepaste componenten dienen te voldoen aan de eisen van de NEN-EN 50131-1:2006/A1:2009 en NENEN 50136-1:2012 of Technische Specificaties (TS’n). Dit kan worden aangetoond door het overleggen van een

productcertificaat, afgegeven door een voor het betreffende toepassingsgebied geaccrediteerde certificatieinstelling die tevens volledig lid is van een EA (European cooperation for Accreditation) of een verwijzing naar

de lijst geregistreerde producten van de stichting REQ, NCP en CertAlarm.

Aan bovengenoemde eis kan ook worden voldaan door gebruik te maken van alarmapparatuur waarvoor een

productcertificaat is afgegeven op basis van nationale norm, technische specificatie of productrichtlijn zoals

bijvoorbeeld ANPI, Certec, BDS (klasse B=2 of C=3), NFA2P, IMQ vanaf klasse 2, etc. In de REQ lijst ‘Overige

producten’ en de lijst NCP registratie wordt een historisch en actueel overzicht gegeven van deze producten.

Let hierbij op de vermelde documenten, certificaten van testhuizen of het ontbreken daarvan en of deze

volgens de geldende VRKI mogen worden toegepast.

Security Grades: binnen de NEN EN 50131 / 50136 serie wordt uitgegaan van het niveau van de aanvaller

(Inbreker/Overvaller). Dat wil zeggen hoe lang het duurt voor een inbreker de attractieve goederen in een

object kan bereiken.

3.2.4. NEN-EN 50131-1 Alarmsystemen – Inbraak- en overvalsystemen: Systeemeisen

Deze Europese norm specificeert de eisen die gesteld worden aan inbraak en overval alarmsystemen wat

betreft de componenten waaraan deze moeten voldoen en hoe de werking is. Deze eisen gelden ook voor hoe

detectiesystemen moeten werken, zoals triggering van ingangen, aansluitingen, controle etc..

Voor componenten die bij buitensystemen gebruikt worden geldt deze norm niet. Daarnaast bevat de

NEN50131-1 geen eisen wat betreft aanleg van de installatie bediening etc. Dit vinden we weer terug in de

installatie voorschriften en definities van de VRKI.

3.2.5. NEN-EN 50136-1 Alarmtransmissie systemen

In 2012 is de NEN 50136-1 geheel vernieuwd en deze norm bestaat uit 9 delen. De NEN-EN 50136-1

specificeert de algemene eisen voor de prestaties, betrouwbaarheid en veiligheidskenmerken van alarm

transmissiesystemen. NEN-EN 50136-1 heeft betrekking op de algemene eisen voor het verstrekken van

verbindingen en signalering tussen een alarmsysteem en een alarmcentrale.

VEB, Woerden 2016

Pag. 9 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

NEN-EN 50136-1 is van toepassing voor de overdracht van alle soorten alarm, brand, inbraak,

toegangscontrole, sociale alarm etc. Verschillende soorten alarmsystemen kunnen in aanvulling op

alarmmeldingen andere typen berichten sturen, bijvoorbeeld storingsmeldingen en status berichten. Ook deze

berichten worden beschouwd als onderdeel van alarmtransmissie.

NEN-EN 50136 is in het Engels beschikbaar.

3.2.6. NPR 8136: 2012 Nederlandse Praktijk Richtlijn

De Nederlandse Praktijk Richtlijn, NPR 8136, geeft aanwijzingen voor het ontwerp, de installatie, de inspectie

en het onderhoud van alarmtransmissiesystemen zoals deze in Nederland worden toegepast. Deze

praktijkrichtlijn richt zich specifiek en alleen op transmissiesystemen die gebruik maken van IP-netwerken.

Zeker omdat alarmering over IP de laatste jaren zo gegroeid is en bijzonder veel van invloed is geweest op de

ontwikkeling. Deze NPR heeft de Europese norm NEN-EN 50136-1 vertaald naar een praktische handleiding en

is een hulpmiddel voor installateur, verzekeraars en andere belanghebbenden.

In het kader van deze handreiking is hoofdstuk 6 en 7 van groot belang. Hierin staan de richtlijnen voor

alarmtransmissie over IP-netwerken voor installatie en onderhoud.

3.2.7. Kwaliteitsgarantie / Certificatie

Er zijn meerdere vormen van kwaliteitsgaranties, met verschillende benamingen (certificatieschema,

(erkenning)regeling, beoordelingsrichtlijn etc.).

Een kwaliteitsdocument is een verklaring dat een geleverd product, in dit geval een alarminstallatie met al dan

niet doormelding over een IP-netwerk naar een PAC/ARC, aantoonbaar voldoet aan de uitgevoerde

beveiligingsmaatregelen die gekozen zijn binnen de gestelde eisen.

Een certificatie-instelling kan op basis van hun deskundigheid aantoonbaar maken dat het geleverde werk en

systeem hieraan voldoet. En dat de juiste normeringen zijn toegepast. Bij de hoge beveiliging risico’s gebeurt

Certificering door een geaccrediteerd inspectiebureau en deze moeten de eisen opgesteld door eisende partij

kunnen toetsen aan de gestelde prestatie eisen.

Op basis van de VRKI bestaan er twee kwaliteitsdocumenten gericht op de kwaliteit van het geleverde product

of dienst.

Het Beveiligingscertificaat

De installatie voldoet aan de VRKI gestelde eisen.

Een VEB Beveiligingscertificaat of een Borg Beveiligingscertificaat wordt uitgegeven als er een

installatie is aangelegd die volledig overeenkomt met de vastgestelde beveiligingsklasse volgens de

VRKI. Alle daarbij behorende beveiligingsmaatregelen zijn uitgevoerd. Aan de VRKI is voldaan en de

uitgevoerde beveiligingsklasse is gelijk aan de geconstateerde risicoklasse.

Op het beveiligingscertificaat wordt duidelijk genoteerd welke beveiligingsmaatregelen zijn uitgevoerd

om de vereiste risicoklasse te behalen.

Het Opleveringsbewijs

Het VEB Opleveringsbewijs of het Borg Opleveringsbewijs kan afgegeven worden als er een installatie

is aangelegd waarbij de combinatie van uitgevoerde beveiligingsmaatregelen afwijken van de

vastgestelde VRKI. De benodigde beveiligingsklasse is wel vastgesteld, maar niet volledig uitgevoerd.

Op zowel een beveiligingscertificaat als op een opleveringsbewijs dient te worden aangegeven welk niveau van

beveiliging van toepassing is overeenkomstig de VRKI (dit wordt ook wel het advies van de vakman/installateur

genoemd) en op welk niveau (OBER+C/M+AL) alle maatregelen zijn uitgevoerd/gerealiseerd.

Haast onnodig te vermelden dat het meest veilige voor de installateur is, om zich te houden aan alle normen en

richtlijnen die binnen de VRKI van toepassing zijn.

Niet in alle situaties is het noodzakelijk om de VRKI te volgen en ook verzekeraars kunnen afwijken van de VRKI.

VEB, Woerden 2016

Pag. 10 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

4.

4.1.

Computer Netwerken

Netwerken

4.1.1. Soorten computernetwerken

Door de ontwikkelingen in de IT-branche en internet zowel zakelijk als privé, zijn computernetwerken niet meer

weg te denken. Als je thuis bij voorbeeld 2 computers aan elkaar koppelt heeft men al een netwerk (LAN). Een

computernetwerk in een bedrijf is meestal uitgebreider. Zo zijn er vaak standalone computers aanwezig voor

administratieve zaken, management info systemen en productiebesturing systemen. Deze standalone- en

netwerkcomputers zijn volledig ingericht voor het werk waarvoor ze bestemd zijn. Dit wordt gedaan door de

systeembeheerder of door de IT-afdeling van het bedrijf.

Netwerken kunnen heel klein zijn of heel groot, zelfs verspreid over een groot aantal locaties. Netwerken die

lokaal draaien noemt men een LAN (Local Area Network) of grote netwerken bij bedrijven WAN (Wide Area

Network) Het onderscheidt wordt dus gemaakt door de geografische ligging van het netwerk. Meerdere LAN’s

worden ook wel samengevoegd en dan heeft men ook een WAN.

4.1.2. Netwerk Topologie

Netwerk topologie heeft specifiek betrekking op de lay-out van het netwerk. In het bijzonder waar de locatie

van de computers is en hoe deze met elkaar verbonden zijn. Het grote voordeel van een netwerk is dat je

informatie en bestanden met elkaar kunt delen, bij voorbeeld printers en scanners. Maar ook

softwarepakketten kunnen gedeeld worden door meerdere gebruikers, zodat er maar één centrale software in

het systeem draait.

4.1.3. Client-server netwerk

Een veel voorkomende configuratie binnen een netwerk is de Cliënt-Server indeling. De besturing software

(netwerk) wordt ook wel server software genoemd. Bij grotere systemen meestal van Microsoft.

Cliënt-Server netwerken zijn opgebouwd, zoals de naam al zegt, rondom servers (bv. in de Cloud). Gebruikers

van het systeem kunnen niets doen op het systeem en dus ook geen software installeren en zijn dus afhankelijk

van de applicaties op de server.

De systeembeheerder beheert de werkzaamheden op de cliënt computer. Centraal worden de

toegangsniveaus beveiligd. Per cliënt kunnen bepaalde programma’s en functies worden geblokkeerd of juist

worden vrijegegeven. Voor de beveiliging is het belangrijk vooraf overleg te hebben met de systeembeheerder

wat men wil doen op het netwerk, wat men nodig heeft en welke communicatiepoorten open gezet moeten

worden en welke toegang niveaus nodig zijn.

VEB, Woerden 2016

Pag. 11 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

4.2.

Netwerk configuraties

4.2.1. Soorten configuraties

Er zijn een aantal veel voorkomende netwerk configuratie of soorten. Elke soort netwerk kent zijn sterke en

zwakke punten. De meest voorkomende zijn:

Busnetwerk

Sternetwerk

Ringnetwerk

Maasvormig netwerk

4.2.2. Busnetwerk

Een busnetwerk is een netwerktopologie waarbij de aangesloten computers en bij voorbeeld een IP camera

en/of alarmsysteem met elkaar via één enkele verbinding communiceren. Deze verbinding heet de backbone.

De uiteinden hiervan zijn niet met elkaar verbonden; ze zijn afgesloten door middel van een terminator. Het

voordeel van een busnetwerk is dat hij eenvoudig uit te breiden is. Ethernet (coax) en Appletalk zijn

voorbeelden van een busnetwerk. Het gezamenlijk gebruiken van deze kabel heeft een aantal consequenties,

waarvan de belangrijkste is dat een kabel slechts één boodschap kan verwerken. Ieder werkstation in het

netwerk dient dus te weten wanneer er wel en geen data verstuurd kan worden. Ethernet maakt hiervoor

gebruik van de methode Carrier Sense Multiple Acces/Collision Detection (CSMA/CD). Ook betrouwbaarheid is

een probleem. Gebruik maken van één kabel in een segment heeft tot gevolg dat bij onderbreking of uitval van

de kabel het hele segment “plat” komt te liggen. Er zijn tegenwoordig gelukkig ook No-Break systemen en

elektrische signalen kunnen tegenwoordig ook verstuurd worden door middel van lichtsignalen via

glasvezelkabels.

4.2.3. Sternetwerk

Bij een sternetwerk is een centraal punt verbonden met een aantal nodes. De nodes communiceren via dit

centraal punt met elkaar. Een sternetwerk is ideaal voor WAN-applicaties waarbij remote offices gebruik

maken van een centraal kantoor. Een groot voordeel is dat alle verbindingen uitkomen op een centraal punt.

Verbindingen van o.a. hubs en software kunnen dus vanaf één plaats beheerd worden. Zwak punt van een

dergelijk systeem is dat het complete netwerk onbruikbaar is bij een storing. Vanwege de grote hoeveelheid

verbindingen wordt deze topologie vrijwel niet gebruikt voor PC-netwerken. Een mainframe met terminals is

een voorbeeld van een dergelijk netwerk.

4.2.4. Ringnetwerk

Bij een ringnetwerk zijn de computers op een kabel in een cirkel met elkaar verbonden. Er komt geen

afgesloten einde voor. De laatste node in het netwerk is weer verbonden met de eerste node. In deze ring gaat

steeds een “token” rond. Dit is een vast frame dat langs alle computers of interfaces gaat. Iedere interface kijkt

of het token voor hem bestemd is. Als een computer iets wil verzenden dan plaatst hij in het Token frame een

bit hoger “Busy” net zolang tot de juiste pc bereikt is. Als dit gebeurd is wordt de Frame bit weer op Free gezet.

Deze Token Frames regelen dus ook de toegangscontrole op de ring. Omdat het signaal door elke computer

gaat, kan een storing in een computer het hele netwerk plat leggen.

4.3.

Ster Topologie

4.3.1. Extended sternetwerken

Sternetwerken die onderling verbonden zijn dragen de naam Extended sternetwerk. Alle computers, printers

en harddisk recorders IP-camera’s en alarm overdragers zijn via een kabel met een centraal punt verbonden.

VEB, Woerden 2016

Pag. 12 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

Dit centrale punt kan een minicomputer zijn, maar ook een verbindingsunit of switch. Hierdoor heeft elke computer maar een netwerk kabel nodig. Al het verkeer tussen de componenten loopt via deze centrale. (Switch)

Daartegenover staat dat in sternetwerken eenvoudig wijzigingen aan te brengen zijn. (Voorbeelden UTP, Ethernet.) Deze kabels zijn aangesloten op de Switch in een ster configuratie.

Gezien het feit dat de vandaag de dag gebruikte schakeltechnieken kwalitatief op zo’n hoog niveau staan,

wordt dit netwerk type steeds meer toegepast. De kans dat een switch uitvalt is zeer gering. Daarnaast kan je

met een switch meerdere netwerkverbindingen opbouwen, hetgeen niet kan met een hub.

De Switch is een intelligente verdeelkast. De Switch is een toestel dat gericht signalen doorstuurt

naar alle uitgangen op deze switch gelijk, (bv. van A naar D met 4 uitgangen). Meerdere Switch kunnen

ook gestapeld worden tot wel 32 units.

Een switch werkt op laag 2 van het OSI-model en kan namelijk gebruik maken van logische

informatie van aangesloten toestellen Bij Ethernet netwerken is dat met name het MAC-adres.

Meer bepaald stuurt een Ethernetswitch een ontvangen frame dat geadresseerd is aan één bepaald

MAC-adres alleen naar de specifieke hardware poort van de switch waarop het toestel met dat MACadres is aangesloten

Als op een specifieke poort echter een frame binnenkomt met een bepaald afzenderadres, dan slaat de

switch de combinatie van poort en MAC-adres op in zijn MAC-adressentabel: de switch heeft dit dan

"geleerd". Indien er in het vervolg via de andere poorten frames ontvangen worden met dit adres als

bestemmingsadres zal de switch dit adres herkennen in de MAC-adressentabel en deze frames uitsluitend

doorzenden via de geregistreerde poort. De tabel is dynamisch: zo leidt het ontvangen van een frame

met een bepaald MAC-adres op een andere poort dan geregistreerd, meest waarschijnlijk door het aan

sluiten van een toestel op een andere poort, tot een aanpassing. Regelmatig probeert de switch de

andere poorten ook weer, het kan immers zijn dat iemand een toestel naar een andere poort verplaatst

heeft dat daardoor niet langer bereikt wordt.

Een Switch herstelt en versterkt het binnengekomen datapakket (booster) en zo kan met een 2 e Switch

de toegestane kabellengte met nogmaals 100 meter verlengd worden.

5.

5.1.

Projecteringsrichtlijn en VRKI

Netwerken

5.1.1. Beveiliging en Netwerken

Communicatie over breedband structuren op basis van het IP Protocol wordt steeds interessanter voor de

toekomstige gebruikers. Telefonie en alarm over IP maakt de abonnementen over de huidige oude

infrastructuren overbodig en deze zullen in de toekomst, naar verwachting, ook snel verdwijnen.

VEB, Woerden 2016

Pag. 13 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

Bestaande installaties voldoen aan de op het moment van aanleg geldende ontwerp- en projectering-eisen.

Nieuwe installaties en wijzigingen in bestaande installaties voldoen aan de laatst gepubliceerde versie van de

ontwerp- en projectering-eisen.

In het verleden was er maar één leverancier voor de communicatielijnen: KPN. Door de liberalisatie van de

markt voor telecomdiensten heeft de consument tegenwoordig de keuze uit een groot aantal aanbieders.

Echter daarbij moet wel onderscheid worden gemaakt tussen de dienst voor het leveren van de verbinding

(koper, glas of coax) en het afnemen van een specifieke op de klant gerichte dienst.

5.1.2. Kwaliteit van de providers

Wat is de kwaliteit van de verschillende providers, wat leveren ze en hoe is dit te vergelijken? In de

beveiligingsbranche zijn er prestatie-eisen en oude vertrouwde begrippen zoals, AL0, AL1 en AL2 klasse, die bij

diverse PAC’s nog steeds gebruikt worden.

In de Definities van de VRKI-maart 2014 wordt verwezen naar de Europese Norm NEN- EN 50136 1-1.

Daarnaast ontstond de Nederlandse Praktijkrichtlijn NPR 8136 Alarmtransmissie over IP-netwerken – Leidraad

voor ontwerp, installatie, inspectie en onderhoud, gebaseerd op NEN-EN 50136 1-1.

Het prestatieniveau van het totale alarmtransmissiesysteem wordt bepaald door het component van het

alarmtransmissiesysteem met het laagst haalbare, ingestelde prestatieniveau.

5.1.3. VoIP

Bij de geadviseerde oplossingen in de VRKI wordt expliciet nergens verwezen naar een oplossing op basis van

VoIP, ADSL-routers met een POTS-poort voor internettelefonie (VoIP) en/of analoge terminal adapters.

Geadviseerd wordt dan ook om deze oplossing niet toe te passen i.v.m. technische betrouwbaarheid en de

kwaliteit van het modem dat gebruik maakt van dit soort verbindingen. Echter er zijn ADSL-modems leverbaar

die telefonie aanbieden op ISDN(2)-nivo.

Telefonie via Internet Protocol. Bijvoorbeeld: Internet Plus Bellen. VoDSL modems en VoIP kabelmodems zijn

vaak voorzien van een aansluiting voor analoge telefonie randapparatuur.

Deze aansluiting is echter niet geschikt voor analoge modems en analoge alarmkiezers! De conversie van

analoge alarmmeldingen (zoals afkomstig uit traditionele analoge alarmkiezers) naar digitale IP-datapakketten

maakt de doormelding van alarmen onbetrouwbaar en voldoen niet aan de NEN-EN 50131-1:2006/A1:2009 en

NEN-EN 50136-1:2012.

5.1.4. Transmissie netwerk

In de Nederlandse praktijkrichtlijn NPR 8136 Alarmtransmissie over IP-netwerken (Leidraad voor ontwerp,

installatie, inspectie en onderhoud, gebaseerd op NEN-EN 50136-1:2012) wordt melding gemaakt van criteria

waaraan een besloten alarmverbinding (BAV) moet voldoen. De NEN-EN 50136-1:2012 stelt deze eis niet. In de

VRKI wordt uitgegaan dat ieder netwerk kan worden gebruikt om de meldingen naar de PAC/ARC te sturen.

VEB, Woerden 2016

Pag. 14 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

5.1.5. Categorieën SP1 t/m SP6 alarmsystemen

In bovenstaande tekening is een overzicht gegeven van een Singel Path aansluiting met toepassing van extra

netwerkcomponenten tussen de SPT en het IS/RA punt. Dit is toegestaan, indien deze componenten zijn

geplaatst in een beveiligde ruimte en – voor zover stroom verbruikend – zijn voorzien van een

noodstroomvoorziening.

Indien een gescheiden noodstroomvoorziening wordt gebruikt voor de netwerk-componenten, behoort deze

noodstroomvoorziening te worden aangesloten op dezelfde 230 V eindgroep waarop het alarmsysteem (AS) is

aangesloten.

Van de gescheiden noodstroomvoorziening dient een uitval en een herstel van 230 V via het AS of de SPT

doorgemeld te worden naar een ARC. Doormelden netspanning uitval van het AS binnen 2 minuten naar de

PAC/ARC.

5.1.6. Bedrijf netwerken

Veel bedrijven met verschillende locaties hebben een bedrijfsnetwerk. In dit netwerk worden alle locaties,

gebruikers en systemen als ook vaak mobiele werkers en thuiswerkers aangesloten. Iedereen kan altijd via het

bedrijfsnetwerk communiceren. Aangezien de communicatie plaatsvindt over een IP-netwerk is deze ook gelijk

kwetsbaarder voor aanvallen vanaf buitenaf en verdient de netwerkbeveiliging extra aandacht.

Een SPT (Single Patch Transmissie) of DPT (Dual Path Transmissie) en/of AS aangesloten op het privé-IPnetwerk, kan voor andere aangeslotenen op de alarmverbinding benaderbaar zijn. Het alarmpaneel en/of de

SPT (alarmoverdrager) behoren te zijn voorzien van een inlogbeveiliging met een username en stevig password.

Om het beveiligingssysteem te scheiden van het bedrijfsnetwerk wordt geadviseerd het alarmpaneel en/of de

SPT (alarmoverdrager) aan te sluiten op een (fysiek) eigen netwerksegment of op een eigen VLAN. De beste

oplossing in dit geval is een Dual Path te gebruiken.

De beide paden behoren gebruik te maken van verschillende technologieën. D.w.z. verschillende

aansluitmethoden/aansluittechnologieën. Dit betekent dat een oplossing niet toegepast kan worden doormiddel van twee alarmverbindingen via-DSL-lijnen en ook niet middels twee gelijkwaardige mobiele kiezers. Een

vaste aansluittechnologie in combinatie met een mobiele technologie is een voorbeeld van een correcte oplossing. De reden hiervoor is dat een enkele sabotageactie niet mag leiden tot totale uitschakeling van het Alarm

Transmissie Systeem.

VEB, Woerden 2016

Pag. 15 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

De beslissing tot het vaststellen welke van de twee paden wordt gebruikt als primair pad en welke wordt

gebruikt als secundair pad behoort te worden genomen in de SPT (alarmoverdrager). Zowel het primaire pad

als het secundaire pad behoort te voldoen aan de parameters van de rapportagetijd. Uitval en herstel van het

primaire pad, het secundaire pad en uitval van beide paden behoren te worden gerapporteerd naar een

PAC/ARC..

5.1.7. Internet, Denial of Service (DoS)

Het Internet is een openbaar en onbeperkt gedeeld netwerk dat tevens onbeperkt toegankelijk is voor derden.

Nieuw voor de alarminstallateur is dat er ook van buitenaf een aanval kan plaatsvinden op het alarmsysteem

(softwarematig). Het is van belang om te weten dat het aansluiten van een AS op een onbeperkt gedeeld en

onbeperkt toegankelijk netwerk veiligheidsrisico’s met zich mee kan brengen. Ook zal op een standaard

internetverbinding geen ‘traffic management’ of QoS beschikbaar zijn, waardoor een grotere kans op congestie

en geen beschikbaarheid van de verbinding meer mogelijk is. Daarnaast bestaat het gevaar dat ook een

PAC/ARC te maken krijgt met een gerichte DoS-aanval met als doel de complete communicatie met de

PAC/ARC te verstoren.

Belangrijk is te weten dat indien door de ISP wordt vastgesteld dat een object grote hoeveelheden data

verzendt naar één en hetzelfde IP-adres of naar een groep IP-adressen, de mogelijkheid bestaat dat de ISP de

verbinding afsluit of op zijn minst shaped. In dat geval kan de alarminstallatie niet meer over een (primaire) IPverbinding beschikken en is er bij een SP 1 t/m 6 verbinding geen alarmcommunicatie meer.

Wat is een Dos aanval: (Denial-of-service)

Dit zijn pogingen om een computer of computernetwerk onbruikbaar te maken voor de bedoelde gebruiker.

Het verschil tussen een 'gewone' dos-aanval en een distributed dos-aanval is dat in het laatste geval meerdere

computers tegelijk de aanval uitvoeren vanuit verschillende locaties. Hiervoor wordt vaak een botnet gebruikt,

maar het kan ook gaan om meerdere personen die hun acties coördineren, iets wat bijvoorbeeld gebeurt bij

aanvallen van de zogenaamde Anonymus-beweging.

Ook al kunnen de methode, het motief en het doelwit verschillen, het hoofddoel blijft hetzelfde; een website,

internetdienst of de PAC/ARC ervan te weerhouden alarm meldingen te ontvangen van reguliere gebruikers.

Vaak zijn de bekende doelen prominente websites of diensten, zoals die van banken of creditkaartservices en

het gaat veelal om een financieel gewin.

VEB, Woerden 2016

Pag. 16 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

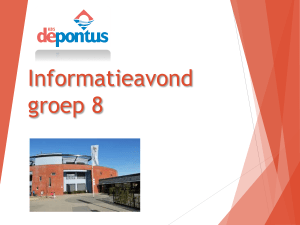

Onderstaande tekening is de meest voorkomende configuratie van Duall Path aansluiting in een

bedrijfsnetwerk, met een aanduiding waar in het netwerk de gevoelige punten liggen waar een DoS aanval kan

ontstaan. Onder- en bovenin de tekening ziet u ook welk deel van het gehele alarmtransmissienetwerk onder

welke (N)EN norm valt.

De vraag is of de installateur verantwoordelijk is als er vanuit een LAN, dDos aanvallen worden uitgevoerd en

de IP-verbinding wordt afgesloten. Het antwoord is natuurlijk nee, tenzij de aanvallen komen van IP-apparatuur

die door de installateur is geleverd. Denk hierbij aan IP-recorders en IP-camera’s, waarbij geplaatste malware

tot dDos aanvallen heeft geleid en in de toekomst kan leiden. In dit geval is de installateur wel verantwoordelijk

als hij niet voldoende zorg heeft besteed aan het aansluiten van de alarmtransmissieapparatuur en de inrichting van het netwerk van de klant. Net zoals er voldoende zorg en aandacht besteed moet worden aan het

juist toepassen van de wachtwoord/inlog-eisen zoals geadviseerd door de fabrikant van de apparatuur. Bovendien is het verstandig om dit schriftelijk kenbaar te maken aan de klant/gebruiker.

Toegankelijkheid van het netwerk van buitenaf: het wordt afgeraden een intern IP-adres volledig toegankelijk

te maken voor bereik van buiten af, het z.g. in DMZ plaatsen. Immers hiermee kan een kwaadwillende grote

delen van het interne netwerk bereiken, analyseren en verontreinigen met virussen, malware etc. Zie ook onder hoofdstuk 9.8

5.1.8. Besloten alarmtransmissieverbindingen (BAV)

Een BAV is een besloten netwerk dat slechts toegankelijk is voor een beperkte groep gebruikers. Het is vanuit

de BAV onmogelijk om met andere netwerkgebruikers te communiceren, uitsluitend dan tussen tot de BAV

toegelaten gebruikers.

Er wordt geadviseerd om een BAV voor alarmtransmissie zo te configureren dat de alarmtransmissie niet kan

worden beïnvloed door externe gebruikers en toepassingen. In het kader van alarmtransmissie wordt met de

term BAV geen – over internet gerealiseerde – beveiligde (bij voorbeeld IPSec) verbinding bedoeld. BAV’s op

basis van IPSec-tunnels worden afgeraden, omdat hiervan de complexiteit hoger is en de betrouwbaarheid

lager. Bovendien wordt er bij toepassing van IPSec-tunnels over gedeelde infrastructuur niets geregeld voor de

beperking van congestie en/of DoS-aanvallen.

In de BAV-netwerkoplossing voor alarm over IP is slechts verkeer mogelijk tussen een risicolocatie en de

centrale aansluiting bij een PAC/ARC. Het verkeer tussen risicolocaties van verschillende klanten behoort te

worden geblokkeerd om te voorkomen dat een risicolocatie op afstand kan worden benaderd vanuit een

VEB, Woerden 2016

Pag. 17 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

andere risico-locatie. Praktisch gezien is dit om meerdere redenen haast onmogelijk, zeker met betrekking tot

de kosten van dergelijke verbindingen en de noodzakelijke randapparatuur.

Bij een BAV kan het afsluiten van de IP-aansluiting door de ISP nog steeds plaatsvinden indien sprake is van een

dDos –aanval op de lokale uitloper naar het object toe. Immers de ISP zal om reden van veiligheid van zijn/haar

netwerk, alle verbindingen afsluiten.

6.

6.1.

Tegenstrijdigheden in de norm

Het begin

6.1.1. Het begin

In het verleden werd een alarmsysteem aangesloten op een automatische telefoonkiezer (ATK). Bij luxe

alarmsystemen zat de ATK in de kast van de CCS of reeds gemonteerd als component op de centrale. Er werd

een koppeling gemaakt met de (analoge) telefoonlijn en gezorgd dat in een Eprom of Prom het

telefoonnummer geprogrammeerd werd dat hoorde bij de PAC/ARC. In geval van een activering van het alarm

sloot de ATK de A-B lijn van de telefoonlijn kort af. Was de telefoonlijn in gebruik, dan werd de achterliggende

telefoonverbinding afgekoppeld, de alarmering had voorrang.

De alarmkiezer wachtte op de kiestoon, belde het nummer van de PAC (die gaf een “hand shake” als start

communicatie en vervolgens gaf de alarmkiezer het alarmbericht, afhankelijk van het protocol, meerdere keren

door aan de ontvanger. Bij 2 gelijk ontvangen berichten gaf de ontvanger aan (kiss-off-melding) dat de melding

correct was binnengekomen en verbrak de verbinding. Vanaf het ontvangen van het alarmbericht was de

PAC/ARC verantwoordelijk voor het verwerken van het alarm. Werd geen kiss-off-melding ontvangen, dan

vermeldde het alarm systeem na 10 kiespogingen een z.g.002079d FTC-melding in het logboek. Deze vorm van

alarmtransmissie wordt voor analoge alarmcommunicatie nog steeds zo toegepast.

Eén keer per 25 uur moet er een testmelding naar de PAC worden verstuurd, ter controle of er ingeval van een

alarmsituatie verbinding kon worden gemaakt met de PAC.

Maar die tijd bestaat niet meer!

6.1.2. Zien we door de bomen van wijzigingen het bos nog wel?

In beveiligingsland ontstonden allerlei ontwikkelingen en stromingen. We noemen er een aantal:

TTBBS – VIP – NCP – CCV– NVOB – SCB bezig met certificering

kiesverbinding en vaste lijn naar niveaus voor AL1, AL2 en AL3 Alarmniveau

allerlei varianten van de RKI (risicoklasse-indeling) naar allerlei varianten VRKI

24 uurs melding naar netwerksignalering, staande verbinding en virtuele verbinding

standaard, zwaar en extra zwaar, E1, E2 en E3, vervolgens Es, En en Ez. en nu Ed, E1, E2 en E3

Nederlandse norm naar functionele eisen Europese norm

De werkelijkheid is echter veel complexer. Nieuw is dat er maatregelen genomen dienen te worden om het

nabootsen van een alarmtransmissiesysteem te voorkomen. Die eisen staan in de NEN-EN 50131-1.

Globaal kent de norm:

S1 = toevoeging identiteit of adres aan verzonden bericht naar PAC

S2 = encryptie van identiteit of niet openbare code voor bericht naar PAC

I1 = informatiebeveiliging ter voorkoming van wijziging van verzonden informatie

I2 = informatiebeveiliging ter voorkoming van wijziging en lezen van verzonden informatie

Bij een enkelvoudige verbinding is er de verplichting voor noodstroomvoorziening in het transmissie

systeem opgenomen voor actieve componenten zoals routers, modems, switches. Passieve componenten zoals

filters/splitters, hebben uiteraard geen noodstroomvoorziening nodig, maar zijn wel een kwetsbaar onderdeel

in de communicatieweg.

Er wordt veel gesproken door installateurs over het toepassen van een UPS.

Probleem is dat de installatievoorschriften een noodstroomvoorziening van 12 uur voorschrijven, maar een

UPS haalt in veel gevallen maar een noodstroomvoorziening van een half uur. Men verwart deze vaak met een

VEB, Woerden 2016

Pag. 18 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

UPS voor een computer. Deze dienen er alleen voor om bij een eventuele spanningsuitval de databestanden

veilig weg te schrijven op de harde schijf en de computer veilig af te sluiten. Een UPS met beperkte standby-tijd

kan dus kan dus niet zo maar worden toegepast.

6.1.3. Wat betekent de VRKI nu?

We willen het niet te technisch maken, sommige normen lopen door elkaar heen en sommige normen

gebruiken ook andere begrippen:

De NEN-EN 50131-1: spreekt over zes alarmtransmissie klassen ATS 1 t/m ATS 6

De NEN-EN 50136-1: spreekt over 10 alarmtransmissie categorieën SP1 t/m SP 6 en DP1 t/m DP4

Indeling op basis van Grade 1 t/m Grade 4

Algehele verwarring:

En vanaf hier slaat de verwarring toe en ontstaat bij sommige installateurs weerstand. De begrippen lopen

door elkaar heen:

Risicoklassen 1,2,3,3*,4 en 4* (VRKI)

Grades 1 t/m 4

ATS (alarmtransmissie klassen) 1 t/m 6

SP1 t/m SP 6 en DP1 t/m DP4 (de alarmtransmissie categorieën)

Rapportagetijd primair ATP

Rapportagetijd secundaire ATP

Rapportagetijd secundaire ATP bij uitval primaire ATP

Rapportagetijd ATS

Beschikbaarheid ATSN

Beschikbaarheid ATS

Verplichte VOP

Controlemelding

Testmelding

En een encyclopedie aan nieuwe begrippen.

6.1.4. VRKI-versie maart 2014: wat valt er direct op?

In de matrix van de VRKI-bedrijven en de VRKI-woningen (en uiteraard in het VKRI document D03/385

Definities en beveiligingsmaatregelen) wordt niet langer meer gesproken over de vertrouwde begrippen: AL0,

AL1, AL2 en AL3. Daarvoor in de plaats treft u begrippen aan als: SP1, SP2, DP1, DP2, DP3 en DP4 (de ATScategorieën)

SP staat voor Single Path (enkelpadig alarmtransmissiesysteem) en DP staat voor Dual Path (dubbelpadig

transmissiesysteem)

Let op bij VRKI bedrijven Klasse 3:

Voorheen mocht u die maken met een AL1 verbinding met één controlemelding per 25 uur.

Een bedrijf in klasse 3 moet een betrouwbaardere verbinding hebben. Nu via internet verplicht met een DP2

dus met een rapportagetijd van 30 minuten. Deze aan te tonen prestatie kunt u zelf niet leveren; daarvoor

heeft u een ATSP nodig. In vakjargon: Die DP2 heeft één controle melding per 30 minuten op primaire

verbinding en secundaire verbinding één per 25 uur. Beschikbaarheid en Verification of Performance valt nu

wel onder NEN-EN50136-1:2012.

Rapportagetijd – controlemelding – testmelding

Nu wordt het lastig:

De rapportagetijd is een controlemelding, dat wil; zeggen het tijdsinterval van 2 in-stand-houdings-meldingen

tussen alarmoverdrager en alarm verwerkende apparatuur in de PAC/ARC. Deze tijd valt onder de EN 50136-1.

Deze tijd wordt ook wel polling genoemd. Een polling-bericht moet bestaan uit een volwaardig datatransportbericht en voldoen aan de gestelde eisen in de (N)EN50136-1.

De testmelding is een controlemelding tussen het AS en de alarm verwerkende apparatuur in de PAC/ARC.

VEB, Woerden 2016

Pag. 19 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

6.1.5. Nederlandse richtlijnen

De basis die hiervoor wordt gebruikt is de door het Centrum voor Criminaliteitspreventie en Veiligheid (Het

CCV), Verbond van Beveiligingsorganisaties (VvBO) (inmiddels is deze organisatie opgeheven) en Verbond van

Verzekeraars opgestelde en uitgegeven VRKI.

Hierin worden verschillende beveiligingsmaatregelen beschreven. Vanuit deze VRKI wordt voor de

elektronische maatregelen verwezen naar onderdelen van de normenreeksen NEN-EN 50131 en NEN-EN

50136. Waar passend worden eisen een op een overgenomen, op andere plaatsen wordt expliciet afgeweken

of aangevuld op basis van eigen inzichten.

7.

7.1.

Netwerkprotocollen en OSI-model

Werking van netwerken

We hebben gezien hoe netwerken fysisch in elkaar zitten. Algemeen zijn een aantal computers met elkaar

verbonden, deze werken samen. Over hoe de verbindingen tot stand moeten worden gebracht en hoe de

datacommunicatie moet plaats vinden zijn afspraken gemaakt.

In het begin waren er geen internationale afspraken tussen de verschillende fabrikanten van

computerapparatuur en interfaces. De fabrikanten ontwikkelden eigen netwerken met eigen apparatuur en

software. Deze apparatuur was onderling niet uitwisselbaar of aan te sluiten. IBM en Digital waren de eerste

fabrikanten. Daarnaast ontwikkelde OSI (International Standardization Organisation) een model voor

netwerken en het gebruik ervan. Het doel was om een wereldstandaard te ontwikkelen zodat alle

computerapparatuur en ook alarm overdragers met elkaar konden communiceren.

De structuur van het OSI-model (standaard genoemd) is vrij voor iedereen. Nu konden verschillende

fabrikanten hun eigen producten ontwikkelen. Dit is een open netwerk in 1984 door ISO ontwikkeld.

Een ander model dat ook al een tijd geleden ontwikkeld is, is het TCP/IP-model of architectuur. Dit is geen

model zoals OSI, maar meer een afspraak over communicatiemethoden in een netwerk. TCP/IP vormt wel de

belangrijkste basis voor communicatie met het internet, maar evenzo voor de lokale netwerken.

In de praktijk zien we dan ook vreemde ontwikkelingen. De meeste netwerken draaien op dit moment met

TCP/IP als transport protocol terwijl bijna alle netwerkcomponenten zoals routers, switches en ook

alarmoverdragers, ontwikkeld zijn aan de hand van het OSI-model. Beide standaarden vormen nu de basis voor

alle huidige netwerken.

7.2.

OSI: International Standardization Organisation

7.2.1. Het OSI model

Elke computer of andere data apparatuur wordt in het OSI-model afzonderlijk omschreven als een apart

systeem dat uit 7 lagen bestaat. Iedere laag heeft zijn eigen functie en levert diensten aan de bovenliggende

en/of onderliggende laag. Alle lagen in beide systemen die met elkaar communiceren, werken volledig samen

in die zin dat het niet naar behoren functioneren van een laag wordt doorgegeven aan de onderliggende laag.

Laag 7 ligt dan het dichts bij de gebruikersinterface.

Als een alarmsysteem met IP-overdrager moet doormelden naar een PAC/ARC, dan is de vraag voor

alarmcommunicatie vanuit een applicatie (gebruikers programma) in het betreffende alarmsysteem ontstaan.

Vanuit de applicatie wordt een aanvraag gedaan op de applicatie laag en deze doet weer een vraag bij de

bovenliggende laag, de presentie laag.

Iedere laag voegt ook belangrijke informatie toe aan de data van de andere laag. Deze informatie heeft

betrekking op o.a. de adressering en foutcorrectie. Bij de ontvangst in het andere systeem (bij voorbeeld PAC

ontvanger computer) kan deze zien waar het pakket data wat binnen komt, begint en eindigt. Het pakket data

kan gecontroleerd worden op fouten en doorgegeven worden aan de volgende lagen.

VEB, Woerden 2016

Pag. 20 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

Zie figuur OSI Model

7 Applicatie laag

6 Presentatie laag

5 Sessie laag

4 Transport laag

3 Netwerk laag

2 Datalink laag

1 Fysieke laag

7.2.2. Functies van iedere OSI laag

De Applicatie laag zorgt ervoor dat een applicatie wordt gestart vanuit een programma (alarm

overdracht). Dit kan een internetbrowser zijn, e-mailprogramma of het FTP protocol. De

opdracht wordt doorgegeven aan laag 6.

Laag 6:

De Presentie laag fungeert als een vertaler van de commando’s tussen 2 programma’s en het

netwerk. Dit kunnen verschillende besturing systemen zijn, zoals Windows, Linux, Apple.

Naast het vertalen zorgt deze laag ook voor compressie en encryptie (bv-compressie van

camera beelden)

Laag 5:

De Sessie laag verzorgt de start, controle en het beëindigen van de verbinding tussen 2

gebruikers. Hier worden dus toegangscodes en passwoorden gecontroleerd. De sessie laag

houdt zich dus daadwerkelijk bezig met de software, die van het netwerk gebruik maakt. Deze

laag biedt ook Quality of Service: dit is een methode om IP-pakketten met bepaalde prioriteit

in het netwerk te behandelen.

In deze laag zitten de protocollen: QoS, TCP/IP remote procedures, Simplex en half duplex

transmissie.

Laag 4:

De Transport laag zorgt ervoor dat de datapakketten, foutcontrole, de transmissie en

stromingscontrole (timing) in de juiste volgorde worden afgeleverd. Grote bestanden worden

in kleine pakketten opgedeeld en in de ontvanger weer tot een bestand gevormd. Het

belangrijkste protocol in de transport laag is het Transfer Control Protocol (TCP/IP). Dit zorgt

voor een verbinding tussen 2 apparaten op een netwerk en voor de correcte datatransmissie.

De data-eenheden op laag 4 heten segmenten. In een segment zijn onder andere het

poortnummer van de zender (Alarm overdrager) en ontvanger opgenomen waarnaar

verzonden wordt.

Poort nummers moeten vrij gegeven worden in routers en Switch

Protocollen die zich in deze laag bevinden zijn UDP en TCP/IP, DNS (Domain Name Protocol)

Laag 3:

De Netwerk laag verzorgt de functionaliteit die nodig is om de data te verzenden over het

netwerk, van het begin tot einde. Deze laag onderzoekt de snelste weg van A naar B (routing).

Routers werken dus op laag 3 van het OSI-model. Het belangrijkste protocol van de netwerk

laag is het internet Protocol (IP). Routers gebruiken IP-adressen om het dataverkeer te

regelen tussen de verschillende netwerken.

Laag 2:

De Datalink laag verzorgt de functionaliteit die nodig is om de data betrouwbaar te kunnen

versturen over het netwerk tussen apparaten onderling. Deze laag gebruikt de MAC-adressen

Laag 7:

VEB, Woerden 2016

Pag. 21 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

om data naar de juiste plek te sturen. Ieder apparaat op het netwerk heeft zijn eigen unieke

MAC-adres. De bekendste techniek die werkt op de datalink laag is Ethernet en deze maakt

gebruik van MAC-adressen.

Switches en Netwerkkaarten maken gebruik van laag 2 en verzenden frames. Frames zijn

data-eenheden die voorzien zijn van een header waarin het MAC-adres van de zender en

ontvanger zijn opgenomen.

De Fysieke laag beschrijft de elektrische en mechanische functionaliteit van het netwerk.

Kabeltypes, stekkers, de spanning op de kabels en de maximale transmissie afstanden. Op

deze laag wordt de data beschouwd in bits, of wel binair.

Laag 1:

8.

8.1.

IP-nummer en MAC adressen

IP-nummers

8.1.1. IP-nummer numeriek

Een IP-adres is een numeriek adreslabel waarmee een NIC (Netwerk Interface Card) in een netwerk eenduidig

geadresseerd kan worden binnen het TCP/IP-model, de standaard van het internet. Een IP nummer heeft twee

functies: De identificatie van de netwerk kaart en de adressering van de locatie. We kunnen dus verbinding

maken met een andere netwerk kaart. In een datapakket zit zowel het adres van de verzender als de ontvanger

verborgen, alsmede de beide MAC-adressen.

Een IP-adres bestaat uit 4 bytes van ieder 8 bits. Een adres wordt geschreven in 4 decimale getallen van 0 t/m

255 en de computer gebruikt weer de binaire waarde van dit adres.

8.1.2. Versie 4 IP-adressen

Versie 4 is 4 maal 3 cijfers (dus 32 Bits)

Voorbeeld: 192.000.002.197/32 het cijfer 32 geeft aan dat er 32 bits worden gebruikt voor het IP-adres en er is

maar een host aangesloten op dit netwerk.

Indien een Subnet 192.000.002.000/24 als allocatie heeft dan zijn de eerste 24 bits voor het netwerkgedeelte

en de laatste 8 bits voor het aantal host/netwerk kaarten in het sub netwerk.

Er zijn nu (28=256) adressen voor individuele netwerkkaarten beschikbaar.

Theoretisch maximale IP-adressen: 4.294.967.296 (232 ) in versie 4 (ruim 4 miljard)

8.1.3. Versie 6 IP-adressen

Versie 6 is 8 maal 4 tekens is (dus 128 bits)

Voorbeeld: 2001:0000:0000:0000:085B:3C51: F5FF:9ADE. Voor de notatie 0000 mag ook een enkel 0 gebruikt

worden en voorstaande groepen 0000 mogen wegvallen. Zo wordt het adres vereenvoudigd. Daarnaast is er

een afspraak dat groepen van 4 nullen ook mogen wegvallen om geen lang IP-adres te krijgen. Minimaal twee

“: “- tekens tussen de groepen moeten blijven staan Het IP-adres wordt dan ook: 2001:85B:3C51: F5FF:9ADE.

Een IPV6 adres is als volgt opgebouwd:

64 bits voor het netwerkadres.

64 bits voor een host adres.

Theoretische maximale IP-adressen: 340.282.366.920.938.463.374.607.431.766.211.456 (ongeveer 50

quadriljard adressen)

8.1.4. Verschillen tussen IP-versie 4 en 6

Het IP-protocol versie 4 is in 1981 gestandaardiseerd. Dat was destijds ruim voldoende, maar stond aan het

begin van zijn ontwikkeling. Maar vandaag de dag zijn alle beschikbare IP-adressen vergeven aan bedrijven en

overheden. De basis van IPv4 was goed maar had veel tekortkomingen. Daarom zijn er rondom IP-versie 4 veel

protocollen gedefinieerd zoals bijvoorbeeld:

IPsec een beveiligingsprotocol

VEB, Woerden 2016

Pag. 22 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

DCHP een adresseringen methodiek

Quality Of Service, de kwaliteit van de gemeten dienst, zoals beschikbare bandbreedte en de

vertraging.

Multicasting

IPv6 is onder andere ontwikkeld om de beperkingen en tekortkomingen van versie 4 te verhelpen. Met name

te weinig IP-adressen levert een groot probleem op. Het nieuwe IPv6 heeft bijna een onuitputtelijk aantal IPadressen. Naast het grote aantal adressen kent IPv6 nog een aantal andere verbeteringen:

Betere routing en Netwerk autoconfiguraties.

Overbodig maken van NAT (Netwerk Adres Translation)

Gegevens beveiliging op IP-niveau

Ondersteuning van mobile node

Het mag duidelijk zijn dat de invoering van IPv6 grote gevolgen heeft voor grote en kleine

netwerken/infrastructuren. Het omzetten van IPv4 naar IPv6 zal geleidelijk plaats vinden. Alle hardware en

software moet geheel aangepast worden voor versie 6. Een tijdrovende en dure zaak. IPv4 zal niet verdwijnen,

want in kleine lokale omgevingen is IPv4 goed toepasbaar

8.1.5. Subnetting

Een bedrijfsnetwerk wordt in het algemeen met een router gekoppeld aan internet. Dit zal normaal gesproken

geen grote problemen geven bij een klein netwerk tot ongeveer 25 hosts. De router kan al het dataverkeer op

het netwerk eenvoudig regelen. Is het bedrijfsnetwerk een groot netwerk ( > 250 hosts) dan zal er een zware

netwerkbelasting ontstaan. Traag dataverkeer over het netwerk zal leiden tot vele irritaties bij de gebruikers en

ook leiden tot veel fouten en verlies van data. Het is dan beter om het netwerk te gaan verdelen in kleine

stukjes.

Elke netwerkaansluiting heeft een eigen IP-adres. Routering software in routers gaat ervan uit dat systemen

met hetzelfde netwerkadres zich dan ook op hetzelfde netwerk bevinden. Dit houdt in dat elk netwerk een

eigen netwerkadres moet hebben. Bij grote netwerken worden deze weer onderverdeeld in kleinere

netwerken en (sub)netten.

Het voordeel van deze methode met het werken van subnetten is:

Netwerkproblemen kunnen sneller en gemakkelijker worden opgelost

Er ontstaat een afname van de netwerkbelasting

Minder grote beveiligingsproblemen

Maakt men een fout in de adressering of wordt een IP-adres meerdere malen gebruikt dan krijgt men daar

automatisch een melding van, zie onderstaand:

8.2.

Mac-adressen

8.2.1. Mac-adressen

Een MAC-adres is een uniek identificatienummer dat aan een apparaat in een ethernet-netwerk is toegekend.

MAC staat voor "Media Access Control" en wordt ook wel hardware-adres genoemd. Het zorgt ervoor dat

apparaten in een ethernet-netwerk met elkaar kunnen communiceren. Vrijwel ieder netwerkapparaat heeft

een vast, door de fabrikant bepaald, MAC-adres. MAC-adressen zijn alleen lokaal relevant, zodra een pakket

een router passeert verandert zowel de bron- als het bestemmings-MAC-adres.

VEB, Woerden 2016

Pag. 23 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

Het MAC-adres wordt meestal in hexadecimale vorm aangeduid, bijvoorbeeld 00:0C:6E: D2:11: E6. Aan iedere

fabrikant wordt een netwerk hardware adres toegekend.

8.2.2. Samenstelling Mac-adres

Elk MAC-adres heeft een grootte van 6 bytes = 48 bits = 248 = 281 biljoen mogelijkheden.

•

De eerste 24 bits zijn toegewezen aan de fabrikant van de apparatuur.

•

De laatste 24 bits vormen een volgnummer toegewezen door de fabrikant zelf.

- bv 00-05-1A-00-3F-FF

Fabrikanten mogen elk adres maar eenmalig gebruiken. Netwerkverkeer op het Internet maakt (lokaal) gebruik

van de MAC-adressen van de aangesloten computers en netwerkapparaten, zoals IP-alarm overdragers,

camera’s en inbraakcentrales. Een Ethernet Switch onthoudt de MAC-adressen van de op de verschillende

poorten aangesloten apparatuur, zodat dataverkeer tussen 2 gebruikers (alarm overdrager en PAC/ARC)

doorgeschakeld kan worden en niet over alle kabels in een ster netwerk gestuurd hoeven te worden. Dit komt

de snelheid op het netwerk weer ten goede.

Om op een computer het MAC-adres te vinden gebruiken we het commando “IPCONFIG /ALL “ achter de

Command prompt.

Wilt u een naam van product of de fabrikant weten, type dan de eerste 3 bytes in de Google adres balk (bv. 0005-1A)en de naam wordt weergegeven.

9.

9.1.

Uit welke onderdelen bestaat een Netwerk

Netwerk Componenten

Onderdelen van een netwerk kunnen we onderverdelen in globaal 3 groepen:

Basiselementen waarmee een netwerk wordt opgebouwd, dit zijn Netwerkkaarten, alarmoverdragers

en bekabeling.

Schakelcomponenten om de alarm overdrager met de computer in de Alarmcentrale te kunnen

verbinden zoals een Switch.

Elementen om de diverse LAN’S te koppelen, zoals Routers, Bridge en Switch.

9.2.

Netwerkkaart (NIC)

Een netwerkkaart is een hardware onderdeel in een computer, nodig om die computer deel te laten uitmaken

van een computernetwerk. Soms is de netwerkkaart een aparte insteekkaart, maar tegenwoordig maakt de

techniek meestal standaard deel uit van het moederbord van de computer (onboard) en is er geen sprake meer

van een aparte netwerkkaart.

Doorgaans wordt een netwerkkaart aangegeven met de afkorting NIC (Network Interface Card). Ook wordt

vaak de naam 10/100-Ethernet of 10/100/1000-Ethernet gebruikt, waarbij de getallen op de snelheid in mega

bits per seconde slaan. Een 10/100-netwerkkaart is zowel geschikt voor netwerken met 10Mb/s als 100Mb/s.

De meeste netwerkkaarten zijn full-duplex, dat betekent dat ze tegelijkertijd kunnen versturen en ontvangen.

Netwerkkaarten worden gemaakt voor een bepaald netwerk, protocol of medium, hoewel sommige kaarten

gebruikt kunnen worden voor meerdere netwerken. De meest gebruikte netwerkkaart is van het ethernet-

VEB, Woerden 2016

Pag. 24 van 46

Handreiking IP-alarmoverdracht

November 2016 versie 1.0

type. De technologie die hierop wordt geïmplementeerd, beslaat de onderste twee lagen van het OSI-model.

Netwerkkaarten kunnen vele soorten connectoren hebben, zelfs in het geval van ethernetkaarten, zoals

BNC-connector

Twisted pair: vaak zonder beschermingsschild (UTP: unshielded twisted pair); soms ook met (STP:

shielded twisted pair), en meestal met RJ45-stekker

AUI

ST (fiber)

Vanaf 1990 wordt vooral de netwerkkaart voor Ethernet met UTP-aansluiting gebruikt, gevolgd door de

toepassing van draadloze netwerken.

9.3.

Switches

Een ethernet switch is in staat om tussen twee gebruikers of systemen een point-to-point verbinding op te

bouwen en in stand te houden. Om dit te kunnen moeten beide stations een netwerkadres hebben, anders kan

een switch geen verbinding tot stand brengen. Als meerdere stations op een switch zijn aangesloten kan zo’n

switch ook meerdere point-to-point verbindingen onderhouden. Deze switches worden ook wel poortswitches

genoemd.

Een switch is een apparaat in de infrastructuur van een computernetwerk. In tegenstelling tot een hub (laag 1

van het OSI-model) is een switch een slimmer apparaat (laag 2, of datalink laag) en stuurt een switch een

datapakket alleen naar de specifieke hardware poort van de switch waarop de computer is aangesloten waar

het pakketje aan geadresseerd is. Een hub stuurt elk pakket naar alle poorten. In het verleden kon een hub niet

omgaan met verschillende snelheden en een switch wel, maar ook hubs kunnen tegenwoordig omgaan met

twee snelheden.

Doordat de data alleen naar de poort wordt gestuurd waarop de eindbestemming van het pakket is

aangesloten, vermindert het totale verkeer op het netwerk door switches toe te passen en is het risico op

botsingen (collisions) lager. Switches zijn er met 8, 16, 32, 48 poorten. Als het netwerk zwaar belast wordt, is

het aan te raden de laatste niet toe te passen.

Een switch kan Ethernet, Token ring, Fiber Channel of andere types pakket geschakelde netwerksegmenten

verbinden tot één homogeen netwerk op het niveau van de OSI-datalink laag.

Koop altijd Gigabyte Ethernet Switches of vraag aan de systeembeheerder om daar de alarmoverdrager op aan

te sluiten met auto-sensing principe. Deze Switch kijkt naar de aangeboden snelheid, zonder de snelheid van

het gehele netwerk omlaag te brengen. Je hebt dan ook geen cross-cables meer nodig

Switches zijn zelflerend. Een netwerkpakketje met een nieuw adres komt langs een inkomende poort de switch