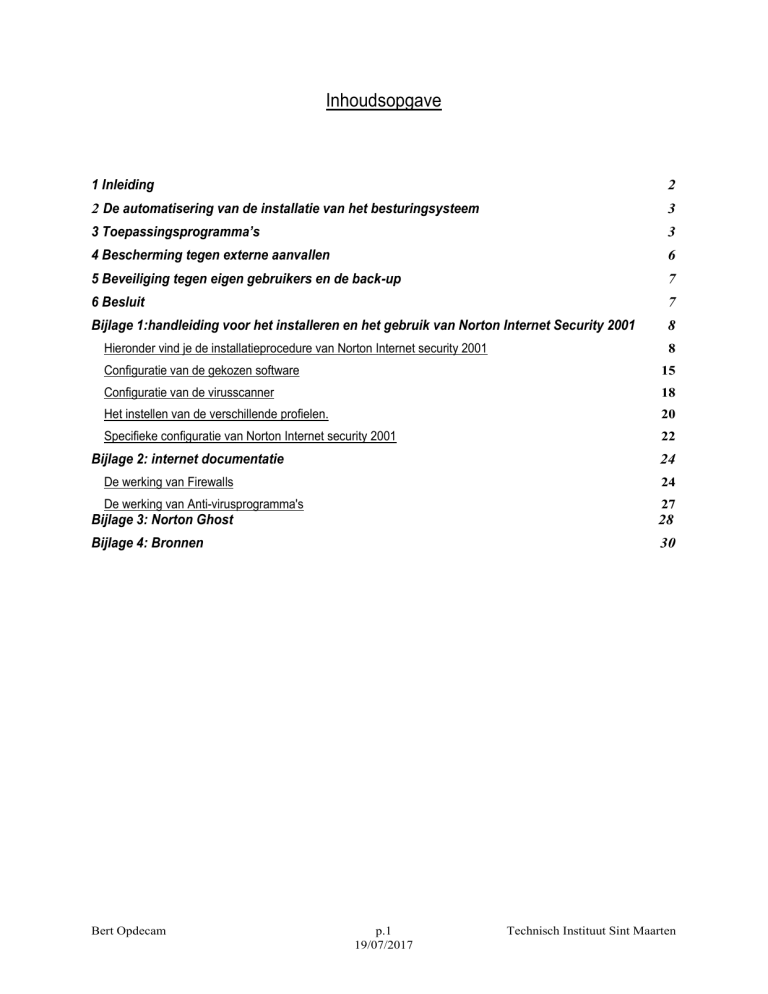

Inhoudsopgave

1 Inleiding

2

2 De automatisering van de installatie van het besturingsysteem

3

3 Toepassingsprogramma’s

3

4 Bescherming tegen externe aanvallen

6

5 Beveiliging tegen eigen gebruikers en de back-up

7

6 Besluit

7

Bijlage 1:handleiding voor het installeren en het gebruik van Norton Internet Security 2001

8

Hieronder vind je de installatieprocedure van Norton Internet security 2001

8

Configuratie van de gekozen software

15

Configuratie van de virusscanner

18

Het instellen van de verschillende profielen.

20

Specifieke configuratie van Norton Internet security 2001

22

Bijlage 2: internet documentatie

24

De werking van Firewalls

24

De werking van Anti-virusprogramma's

27

Bijlage 3: Norton Ghost

28

Bijlage 4: Bronnen

30

Bert Opdecam

p.1

19/07/2017

Technisch Instituut Sint Maarten

1 Inleiding

Het onderhouden van een groot netwerk is een tijdrovende en stresserende job, gelukkig zijn er

programma’s die je kunnen helpen. Zo kan je een besturingssysteem automatisch op elke pc

installeren, een back-up maken en gebruikers gemakkelijk betrappen op het gebruik van illegale

software. De bedoeling van dit werk is om een overzicht te bieden van al deze software. Ook van de op

school bruikbare software is er een kort overzicht.

Maar er is meer! Steeds weer worden we opgeschrikt door nieuwe computervirussen, Trojaanse

paarden, Internetwormen en andere gevaren voor onze computers. Anna Kournikova, Loveletter, en het

meest recentelijk CodeRed - het blijft maar komen! En er komt ook geen eind aan: in de afgelopen vier

jaar is het aantal virusinfecties elk jaar verdubbeld.

Maar liefst 90% daarvan is afkomstig van e-mail attachments, programma's die vanaf het Internet

gedownload zijn en diskettes voor thuisgebruik. De gevolgen zijn vaak desastreus: verloren e-mail,

vernietigde bestanden, geformatteerde harde schijven, enzovoort.

Gelukkig is er ook software die ons beschermt tegen deze aanvallen. Twee van deze softwarepakketten

zijn: Virusscanners en Firewalls.

Al deze software werd in dit werk opgenomen, ik hoop dat het de lezer een beetje op weg helpt

doorheen het doolhof van bestaande beschermingssoftware..

Bert Opdecam

p.2

19/07/2017

Technisch Instituut Sint Maarten

2 De automatisering van de installatie van het besturingsysteem

MS Windows 2000 beschikt standaard over documentatie voor een geautomatiseerde installatie van MS

Windows 2000. Deze documentatie kan je vinden op de installatie-CD onder de directory:

\support\tools\deploy.cab. In het bestand deploy.cab bevindt zich het document unattended.doc, dit

bevat de nodige informatie voor een geautomatiseerde installatie van MS Windows 2000.

3 Toepassingsprogramma’s

a) Ms Office 2000

Vindplaats: eender welke pc winkel

Beschrijving: Ms Office 2000 is een van de laatste versies van Microsoft’s populaire kantoorsuite.

Het bevat onder andere de pakketten MS Word 2000, MS Excel 2000, MS Access 2000, MS

Powerpoint 2000, MS Outlook Express, enz… Het pakket draait onder alle recente Windows

besturingsystemen.

Prijs:

b) ACE

Vindplaats: http://www.DeWildeCBT.com

Beschrijving: Ace wordt gebruikt door de taalleerkrachten. Het is een programma waarmee de

leerkracht invuloefeningen kan creëren, die door de leerlingen ingevuld kunnen worden. De

resultaten van deze oefeningen kunnen nadien door de leerkracht nagekeken worden.

Prijs: Freeware

c) Derive

Vindplaats: http://user.pandora.be/wiskunde/derive%20demo.htm

Beschrijving: Derive is een wiskunde programma dat kan gebruikt worden om veeltermfuncties,

radiale functies, sinussen, enz, op te lossen.

Prijs: demo te vinden op “http:\\user.pandora.be/wiskunde/derive%20demo.htm”

d) Graphmatica

Vindplaats: http://www.graphmatica.com

Beschrijving: Graphmatica is een programma om wiskundige grafieken te tekenen.

Prijs :Freeware

e) Fysica

IPGO

Bert Opdecam

Het programma is zeer algemeen opgevat als een virtueel optisch laboratorium waar

een lichtstraal zijn weg naar buiten zoekt. De hulpfile is nog niet gemaakt en het

programma is nog vatbaar voor verbetering. De mogelijkheden worden alleen beperkt

door uw verbeelding.

Slechts 1 enkele kleine uitvoerbare file met kleine gegevensbestanden (*.opt).

Het programma laat toe een willekeurig aantal optische objecten toe te voegen.

Er zijn drie soorten lichtbronnen:

Een puntbron die 1 straal uitstuurt in een bepaalde richting.

p.3

19/07/2017

Technisch Instituut Sint Maarten

Een radiale bron die lichtstralen uitstuurt vanuit een punt in

verschillende richtingen.De lichtbronnen kunnen verschillende kleuren

hebben.

Een parallelle bron die een reeks van evenwijdige stralen uitstuurt.

Elke lichtbron kan 5 verschillende kleuren hebben of wit zijn.

Objecten zijn ondermeer

Drie soorten spiegels: parabolisch, sferisch en vlak: zo algemeen

mogelijk opgevat, willekeurige afmeting, richting en openingshoek

Convergerende en divergerende lenzen, algemeen opgevat met alle

lensgebreken erbij ( sferische en chromatische aberatie), willekeurige

afmeting en richting.

Drie soorten prisma's: driehoekig, regelmatige en onregelmatige

veelhoek

Een bol (vb: waterdruppel )

Een parallelle plaat

Een breukvlak

hulplijnen: gradenboog en raster

De lichtstralen gehoorzamen de normale reflectie- en brekingswetten

Totale reflectie in alle prisma's, lenzen en parallelle plaat. Bij een bol kiest men

het aantal reflecties.

Kleurschifting bij gebruik van wit licht.

Waar mogelijk gebruik van de muis gecombineerd met aparte invoerpanelen

Mogelijkheid de objecten te wijzigen en aan te passen.

Mogelijkheid een bepaalde opstelling op te slaan en nadien terug op te vragen

en te wijzigen. Deze opticabestanden krijgen de extensie .opt.

DIGIKIDS 1999 Project Lichtbreking

Het programma toont:

de brekingswet

de vorming van het virtueel beeld bij overgang lucht-water

de breking bij een gelijkbenig prisma

het ontstaan van een regenboog

De ideale gaswet

Het programma :

toont een p-V-diagram, een T-V-diagram en een T-p-diagram op één scherm.

toont isotherme, isochore en isobare processen in die drie grafieken.

laat toe in elke grafiek grootheden te wijzigen en andere constant te houden.

Vlakke spiegels

Het programma :

toont de beeldvorming in een vlakke spiegel.

laat verplaatsing van waarnemer en voorwerp toe.

toont de beeldvorming bij hoekenmakende spiegels.

Bert Opdecam

p.4

19/07/2017

Technisch Instituut Sint Maarten

Holle en bolle spiegels

Het programma :

toont de beeldvorming in holle en bolle sferische spiegels.

laat verplaatsing van voorwerp toe met rechtermuis.

toont de weerkaatsing van lichtstralen in een parabolische spiegel.

toont de toepassing van parabolische spiegels bij koplampen en dimlichten.

Planeten

Het programma :

toont de beweging van 5 hemellichamen: zon, maan, aarde, mars en venus.

laat toe elk van de hemellichamen als referentiepunt te kiezen.

laat toe de baan van de hemellichamen te tekenen.

Het programma :

toont het samenstellen van twee trillingen in dezelfde richting

toont het samenstellen van twee trillingen in twee loodrechte richtingen (figuren

van Lissajous)

toont het samenstellen van trillingen in een Fresnem-diagram.

Trillingen

De centripetale kracht

Het programma :

toont de krachten bij een looping

toont de krachten bij de slingerbeweging

Bron: software fysica, internet, 23/03/02

http://www.geocities.com/CapeCanaveral/8501/

Bert Opdecam

p.5

19/07/2017

Technisch Instituut Sint Maarten

4 Bescherming tegen externe aanvallen

Met externe aanvallen worden aanvallen zoals virussen, trojaanse paarden en hackers bedoelt. Om je

tegen deze aanvallen te beschermen heb je verschillende mogelijkheden: virusscaners en firewalls.

Om in de beveiliging van windows 2000 te voorzien kozen wij voor het pakket Norton Internet Security

2001. We kozen dit programma omwille van zijn veelzijdigheid. Het programma is namelijk een

virusscanner en firewall in één. Daarnaast biedt het programma nog verschillende andere diensten

zoals het toekennen van rechten aan verschillende gebruikers. Daarnaast is Norton een gerenomeerde

firma in het ontwikkelen van virusscanners en proberen zij steeds de meest up-to-date databank te

leveren. Deze wordt steeds door een auto-update functie bij de gebruiker gebracht.

Norton Internet Security 2001

Symantec heeft dit veelzijdige pakket op de markt gebracht om Internet voor het hele gezin

aangenaam en veilig te maken. Deze versie van Norton Internet Security bouwt verder op het succes

van firewallapplicatie Atguard, die in 1999 door Symantec overgenomen werd.

De onderdelen van Norton Internet Security

Deze versie van Norton Internet Security Family Edition herbergt maar liefst 6 onderdelen:

een uiterst solide firewall met uitgebreide configuratiemogelijkheden

privacy controle: beslis welke gegevens anderen op Internet te zien krijgen over jou

een gereputeerd anti-virusprogramma: Norton AntiVirus 2001

ad blocking: stopt reclamebanners en pop-up schermen

parental control: laat toe sex, geweld, ... weg te filteren

internettoegang configureren voor het hele gezin d.m.v. profielen

(*)

Prijs:

Een nadeel van dit pakket is dat dit geen freeware pakket is dwz dat je ervoor moet betalen. Dit weegt

echter niet op tegen de voordelen van het pakket.

Norton AntiVirus 2001 Professional Edition is verkrijgbaar in het nederlands voor een

adviesverkoopprijs van EUR 59 exclusief BTW. Een pakket voor vijf gebruikers kost EUR 256

exclusief BTW.

Norton Internet Security 2001 Professional Edition is verbrijgbaar in het engels voor een

adviesverkoopprijs van EUR 109 exclusief BTW. Een pakket voor vijf gebruikers kost EUR

441 exclusief BTW.(*)

Wij kiezen voor het pakket in het nederlands. Wij hoeven hiervoor slechts € 109 betalen wat een zeer

goede prijs kwaliteisverhouding is.

(*)bron: Telenet, Norton internet security 2002 , internet, (6 februari 2002)

http://helpdesk.pandora.be/nl/veiligheid/pagina3.htm

(**) bron:Norton, richtprijzen, internet, (6 februari 2002)

www.norton.com

Bert Opdecam

p.6

19/07/2017

Technisch Instituut Sint Maarten

5 Beveiliging tegen eigen gebruikers en de back-up

Voor de bescherming tegen eigen gebruikers gaan we gebruik maken van Norton Ghost 7.0 Enterprise

Edition. Dit pakket is ook geschikt voor het maken van back-up’s. Het programma kan veranderingen,

die na het maken van een ghost, op een pc gebeurt zijn opsporen. Hij kan deze veranderingen opslaan

in een logfile. Zo is het zeer gemakkelijk om illegale software op te sporen. Ook programma’s zoals

portscan.exe, etc zijn gemakkelijk op te sporen. Voor een volledig overzicht en de prijs van Norton

Ghost 7.0 Enterprise Edition zie bijlage 3.

6 Besluit

Er is dus veel beveiligingssoftware voorhanden om een netwerk goed draaiende te houden. Deze

software is wel niet steeds gratis maar als je wat uitkijkt, kan je voor een schappelijke prijs je netwerk

goed en gemakkelijk onderhouden.

Bert Opdecam

p.7

19/07/2017

Technisch Instituut Sint Maarten

Bijlage 1:handleiding voor het installeren en het gebruik van Norton Internet

Security 2001

Hieronder vind je de installatieprocedure van Norton Internet security 2001

Het pakket van Norton kan eigenlijk opgesplits worden in twee grote onderdelen, namelijk de

internetmodule en de virusscan. Toch merk je daar bij het begin van de installatie niets van.

Bert Opdecam

p.8

19/07/2017

Technisch Instituut Sint Maarten

Na de gebruikelijke teksten over copyrights en dergelijke krijg je meteen de vraag om een 'supervisor'

account aan te maken. Je kiest een gebruikersnaam, bij voorkeur iets als root, superuser, administrator

of supervisor. Zo weet je later steeds dat dit de account of het profiel is waarmee je de instellingen voor

jezelf en de andere gebruikers kan wijzigen.

Als dat profiel aangemaakt is, krijg je de vraag of Norton Internet Security de automatische 'firewall rule'

moet gebruiken of niet. Het verschil tussen de twee is dat Norton bij de eerste keuze een aantal

instellingen zal aanpassen voor de meest gebruikte internetsoftware zoals je browser. Kies je de

andere optie, dan zal bij elke internetsoftwarepakket de eerste keer dat je online gaat de vraag gesteld

worden in welke informatie er ontvangen en verstuurd mag worden over Internet. Op dit onderwerp

komen we in deel 2 terug.

Bert Opdecam

p.9

19/07/2017

Technisch Instituut Sint Maarten

Voor gebruikers die ook Norton SystemWorks geïnstalleerd hebben, heeft Symantec een optie voorzien

zodanig dat beide applicaties in één geheel geïntegreerd kunnen worden.

Als je deze schermen doorworsteld hebt, maakt de installatiewizard voor de eerste keer melding van de

Norton AntiVirus-module. Je krijgt de keuze om de virusscanner al dan niet te installeren.

Bert Opdecam

p.10

19/07/2017

Technisch Instituut Sint Maarten

Hierna wordt je gevraagd om LiveUpdate te gebruiken na de installatie. LiveUpdate is een

hulpprogramma om nieuwe DAT-files (dat zijn de bestanden die de gegevens over alle bekende

virussen bevatten) makkelijk te downloaden en te installeren. Via LiveUpdate verloopt die setup geheel

transparant. Selecteer deze optie zeker. Sinds het uitbrengen van Norton Internet Security zijn er al

nieuwe DAT-files gemaakt.

Hoe je Norton LiveUpdate moet configureren, verneem je in de sectie 'Softwareconfiguratie'.

Bert Opdecam

p.11

19/07/2017

Technisch Instituut Sint Maarten

De laatste stap in de voorbereiding van de installatie is het opgeven van de doelmap. Dit is de map

waarin Norton geïnstalleerd moet worden. Je hoeft die niet te veranderen.

Na deze voorbereiding kan je rustig achteruit leunen. Norton Internet Security wordt geïnstalleerd.

Eén van de laatste onderdelen van de installatie is de registratie van de software. Dit hoef je niet te

doen, maar het kan handig zijn als je later technische hulp nodig hebt bij het programma. Norton neemt

Bert Opdecam

p.12

19/07/2017

Technisch Instituut Sint Maarten

standaard de instellingen over van je browser. Als je op de knop 'Settings' klikt kan je die voor alle

zekerheid wel controleren.

Als je alles ingesteld hebt zoals het hierboven aangegeven is, krijg je eindelijk het verlossende scherm.

Norton Internet Security is succesvol geïnstalleerd.

Bert Opdecam

p.13

19/07/2017

Technisch Instituut Sint Maarten

Als je op 'Finish' klikt zal je gevraagd worden de computer terug op te starten.

Na het heropstarten zal je merken dat de twee onderstaande icoontjes toegevoegd zijn aan de Windows

taakbalk.

De volgende stap is de configuratie van de software die je net geïnstalleerd hebt.

Bert Opdecam

p.14

19/07/2017

Technisch Instituut Sint Maarten

Configuratie van de gekozen software

Na het heropstarten van de computer wordt onderstaand scherm onmiddellijk getoond.

Deze module bestaat dus uit vijf onderdelen, waarbij het vijfde onderdeel het

profielbeheer is:

Security

Privacy

Parental Control

Ad Blocking

Accounts

We overlopen even de verschillende onderdelen die je moet configureren.

1. Security

Als je de instellingen wil aanpassen aan je eigen noden, moet je op de knop 'Custom

Level...' drukken. Onderstaand scherm verschijnt:

Zoals steeds het geval is bij beveiliging, zal je keuzes moeten maken. Comfort en

veiligheid gaan niet altijd samen. Zo kan je hier kiezen om Java Applets en ActiveX uit

te schakelen. Dit verhoogt natuurlijk je veiligheid op Internet, maar langs de andere

kant zal je bepaalde sites niet meer kunnen consulteren omdat die gebruik maken van

deze technologie.

Om dit probleem te verlichten heeft Symantec een optie toegevoegd waarmee je deze

beveiliging op website-niveau wel of niet kan activeren. Meer hierover kom je te weten

in deel 5.

2. Privacy

Ook hier geldt hetzelfde als bij 'Security'. Je kan de instellingen om je privacy te

beschermen naar eigen voorkeur instellen door 'Custom Level...' aan te klikken.

In dit stukje is ook de mogelijkheid opgenomen om alle cookies uit te schakelen. Dit is

niet altijd aan te raden, want sommige sites zullen niet bereikbaar zijn als deze optie

geactiveerd wordt. In deel 5 zullen we zien hoe je cookies voor bepaalde websites wel

toelaat en voor alle andere niet.

Bert Opdecam

p.15

19/07/2017

Technisch Instituut Sint Maarten

Achter de knop 'Confidential Info' zit ook een hele handige optie. Hier kan je ingeven

welke informatie zeker niet getoond mag worden op niet beveiligde websites. Zo kan je

hier je e-mailadres, je pincode, bankkaartnummer, wachtwoord, ... ingeven. Norton

Internet Security zal er dan over waken dat die gevoelige informatie niet zomaar naar

Internet wegvloeit.

Klik op de knop 'Add' om kritieke informatie te beveiligen. Je kan dan kiezn om welk

soort informatie het gaat. In ons voorbeeld kozen we voor een Visakaart.

In dit geval volstaat het om de vier laatste cijfers van je kaartnummer in te typen.

Norton zal toch standaard de publicatie tegenhouden van het hele kaartnummer. Let

wel op: het programma blokkeert deze gegevens alleen voor niet-beveiligde websites.

Ondanks de veiligheidsmodule die Symantec hier heeft ingebouwd, blijft het dus

oppassen wanneer je via Internet betalingen verricht.

3. Parental Control

Je kan met Norton Internet Security ook instellen welke informatie je wil filteren voor je

kinderen. Als je op de knop 'Sites' drukt, zal je merken dat er standaard een aantal

termen gedefinieerd staan die het programma zal blokkeren.

Je kan zelf websites toevoegen die niet mogen weergegeven worden. Dit doe je door

onderaan op 'Add' te drukken.

Zijn er toch websites waarop de filter van toepassing is die je wil kunnen consulteren,

dan moet je die sites bij de 'Exeptions' toevoegen.

Norton Internet Security filtert niet alleen op inhoud, je kan ook bepaalde applicaties

ontoegankelijk maken. Wil je bijvoorbeeld niet dat je kinderen uren op een chatbox

verslijten, dan kan die toepassing blokkeren. Deze optie gaat schuil achter de knop

'Applications'.

Door een bepaalde categorie uit te vinken, verbied je de toegang tot die applicatie.

4. Ad Blocking

Bert Opdecam

p.16

19/07/2017

Technisch Instituut Sint Maarten

Als je zorgeloos wil surfen zonder die vervelende reclamebanners op je scherm, dan

moet je zeker Ad Blocking activeren. Het programma filtert de meeste reclame eruit.

Stuit je toch nog op reclame:

dan sleep je de advertentie naar deze 'Trashcan' (als je Internet Explorer gebruikt)

dan kopieer je de url van de advertentie in deze 'Trashcan' (als je Netscape gebruikt)

Norton slaat die gegevens op en zorgt ervoor dat je de reclame niet meer ziet bij een

volgend bezoek aan de website.

5. Accounts

Je moet je steeds voor ogen houden dan we tot nu toe met de supervisor-account

gewerkt hebben. Dit is echter niet de bedoeling. De supervisor-account is er om

Norton Internet Security te beheren. Maak voor jezelf daarom ook steeds een account

voor dagelijks gebruik en werk alleen met de supervisor-account als je echt wijzigingen

aan de andere profielen wil aanbrengen.

Bert Opdecam

p.17

19/07/2017

Technisch Instituut Sint Maarten

Configuratie van de virusscanner

Klik op het balkje met de tekst Norton Antivirus. Je zal zien dat dit balkje rood kleurt en er een menu te

voorschijn komt.

1. System Status

Je merkt dadelijk dat er een aantal rode kruisjes en groene vinkjes staan. De rode kruisjes duiden erop

dat er nog een actie moet worden ondernomen. Even overlopen:

1. Virus definitions

Je hebt niks aan een goede virrusscanner als je de DAT-files (bestanden met gegevens over

virussen) niet up-to-date houdt. Laat LiveUpdate zoeken naar de nieuwste bestanden. Dit

hulpprogrammaatje zal ook zelf de oude bestanden door de meer recente vervangen.

2. Full system virus scan

Laat de virusscanner de eerste keer altijd een controle doen van je hele systeem. Virussen die

zich mogelijk al voor de installatie van Norton AntiVirus op je computer bevonden, kan je zo

opspeuren en verwijderen.

3. Rescue Disk

Simpelweg kan je stellen dat een Rescue Disk voor je virusscanner hetzelfde is al een

opstartdiskette (bootdisk) voor je besturingssysteem. Als je de computer niet meer op een

normale manier kan opstarten, zal de floppy de dader opsporen en vernietigen. Het aanmaken

van een Rescue Disk is dus een noodzakelijkheid.

2. Email Status

Norton AntiVirus kan ook je elektronische post controleren op virussen en trojans. Het programma

zoekt zelf naar je e-mailaccount(s). Norton geeft die als volgt weer:

gebruikersnaam@inkomende_mailserver. Zoals op bovenstaand screenshot te lezen valt, is je emailaccount standaard niet beschermd. Dubbelklik op het item dat je wil beschermen.

Bert Opdecam

p.18

19/07/2017

Technisch Instituut Sint Maarten

Selecteer 'Yes'.

Een uitgebreid configuratiescherm wordt getoond.

Als je op het plusteken voor 'Email Protection' klikt, krijg je de geavanceerde opties te zien.

Klik op 'OK' als de instellingen staan zoals jij dat wil.

Het rode kruisje voor de e-mailaccount is vervangen door een groen vinkje. Norton waakt vanaf nu over

je mailverkeer.

Bert Opdecam

p.19

19/07/2017

Technisch Instituut Sint Maarten

Het instellen van de verschillende profielen.

1. Inleiding

Je moet je steeds voor ogen houden dan we tot nu toe met de supervisor-account

gewerkt hebben. Dat is het profiel dat je aanmaakte tijdens de installatie. Dit is echter

niet de bedoeling. De supervisor-account is er om Norton Internet Security te beheren,

d.w.z. de instellingen veranderen en profielen aanmaken. Maak voor jezelf daarom ook

steeds een account aan voor dagelijks gebruik en werk alleen met de supervisoraccount als je echt wijzigingen aan de andere profielen wil aanbrengen.

2. Profielen creëren

Selecteer 'Accounts' bij 'Internet Security'. Er worden standaard twee profielen

weergegeven:

Not Logged In: als je geen ander profiel aanmaakt, zal Norton dit als standaard nemen en zal

de hele internettoegang afgesloten worden

Supervisor-profiel (de naam heb je zelf gekozen tijdens de installatie)

Klik op de knop 'Create Account' om een profiel toe te voegen. Onderstaand scherm

wordt getoond.

De gebruiksnaam en het wachtwoord mag je zelf kiezen. Belangrijk hier is 'Base

Account On'. Je kan kiezen uit:

Child

Teenager

Adult

Supervisor

Zowel 'Child' als 'Teenager' zijn van het type 'Restricted'. Gebruikers die met deze

account inloggen kunnen de instellingen dus niet zelf wijzigen. Parental Control wordt

ingeschakeld, en een aantal websites met gewelddadig, rassistisch, pornografisch, ...

materiaal wordt geblokkeerd. Voor 'Adult' is het profieltype 'Normal', wat wil zeggen dat

gebruikers die met dit profiel inloggen hun eigen instellingen kunnen veranderen maar

niet die van anderen. Voor dat laatste heb je toegang nodig tot het supervisorprofiel.

Tenslotte is het aan te raden het profiel met de grootste restricties (normaal gezien dus

'Child' of 'Teenager') in te stellen als opstartprofiel. Daarvoor moet je bij dat profiel

onderaan een vinkje zetten bij 'Make this the startup account'.

Als alles goed verlopen is, krijg je ongeveer hetzelfde te zien als hierboven. Er zijn nu

vier profielen. In dit voorbeeld hebben we een profiel aangemaakt voor de kinderen

('guest') dat ook dienst doet als opstartprofiel. Ook is er een profiel voorzien voor

gebruik bij professionele doeleinden.

Bert Opdecam

p.20

19/07/2017

Technisch Instituut Sint Maarten

3. Met een ander profiel inloggen

Boven de profielen staat een knop 'Log Off'. Als je daarop klikt zal je uit het actieve

profiel gaan.Met welke account je op dit ogenblik werkt, kan je steeds controleren in de

blauwe balk rechts bovenaan bij 'Accounts'.

Na het uitloggen verandert de knop 'Log Off' in de knop 'Log In'. Klik erop en je krijgt

een keuze uit alle profielen die je aangemaakt hebt. Na het intypen van het

wachtwoord voor dat betreffende profiel kan je weer verderwerken.

Bert Opdecam

p.21

19/07/2017

Technisch Instituut Sint Maarten

Specifieke configuratie van Norton Internet security 2001

In de menubalk bovenaan selecteer je 'Options' en dan 'Internet Security'

1. Statistieken en logfiles

In dit scherm vind je de statistieken en de logfiles terug. Norton houdt cijfers bij van

alle acties; hoeveel banners er verwijderd zijn, hoeveel applets het programma

uitgeschakeld heeft, ...

De belangrijkste knop hier is 'View Event Log'.

Daarna selecteer je het tabblad 'Firewall'.

Op dit tabblad staan alle meldingen van inbraakpogingen en ander onfraais op jouw

computer. Het zijn deze gegevens (!) die je naar abuse@pandora moet sturen als je

klacht wil indienen tegen een andere Telenet Internet klant.

2. Geavanceerde opties

Klik op de knop 'Advanced Options' op het tabblad 'General'. Je krijgt onderstaand

scherm te zien.

Als je op het tabblad 'Web' op de knop 'Add Site' klikt, kan je de toegang tot bepaalde

sites zelf configureren.

Als je een website toegevoegd hebt, ga je rechts naar het tabblad 'Privacy'. Hier kan je

voor elke website afzonderlijk permisies toekennen. Op deze manier kan je

bijvoorbeeld voor alle sites cookies uitschakelen behalve voor de helpdesksite van

Telenet Internet.

Op het tabblad 'Active Content' kan je dan weer bepalen welke scripts en en andere

uitvoerbare bestanden je wil inschakelen voor een specifieke site.

Bert Opdecam

p.22

19/07/2017

Technisch Instituut Sint Maarten

Het tweede tabblad langs de rechterkant is 'Firewall'. Hier kan je poorten toevoegen

die standaard geblokkeerd moeten worden. Norton Internet Security beschikt zelf over

een lijst van poorten die gebruikt worden door trojaanse paarden (trojans). Maar je kan

er dus zelf ook een aantal toevoegen.

En het gaat nog verder: je kan zelfs bepalen :

of verkeer van je computer naar Internet geblokkeerd moet worden voor een specifieke poort

of verkeer van Internet naar je computer geblokkeerd moet worden voor een specifieke poort

of verkeer in beide richtingen geblokkeerd moet worden voor een specifieke poort

of verkeer via een specifiek programma op een bepaalde poort geblokkeerd moet worden

Zoals je merkt heeft Norton Personal Firewall een groot aantal

configuratiemogelijkheden.

Bert Opdecam

p.23

19/07/2017

Technisch Instituut Sint Maarten

Bijlage 2: internet documentatie

De werking van Firewalls

Een firewall (brandwerende muur) is een aparte machine of een groep machines die de enige

doorgang tussen het Internet en het beveiligde netwerk vormt.

Beveiligingseigenschappen van een firewall

Architectuur van een firewall

Proxy servers

Pakket filters

Proxy server versus pakket filter

Beveiligingseigenschappen van een firewall

Een firewall is uitgerust met speciale software die zorg draagt voor het filteren van data, het

accepteren of afwijzen van verzoeken tot verbinding met diverse applicaties en machines, het

bijhouden van een log en het geven van waarschuwingen als er iets niet in de haak is. Omdat al het

verkeer van en naar het eigen netwerk door de firewall loopt, kan deze het toegangsbeleid technisch

afdwingen. Tegelijkertijd vormt de firewall een belangrijke bron van informatie omtrent het gebruik van

de netwerkkoppeling, met op de eerste plaats een zo vroeg mogelijke detectie van eventuele

inbraakpogingen.

Een firewall biedt geen bescherming tegen aanvallen die buiten de firewall zelf omgaan. Wanneer

iemand binnen het bedrijf met behulp van een modem een verbinding maakt met een ander netwerk,

loopt dit verkeer buiten de firewall om.

Een andere vorm van het omzeilen van de firewall is het importeren of exporteren van data op

diskettes en tapes. Een firewall is dus slechts een onderdeel van de algehele bedrijfsveiligheidsstrategie. Een firewall is ook niet in staat bescherming te bieden tegen virussen en 'trojan horses'. In

de praktijk blijkt echter dat het overgrote merendeel van dit soort software via floppy disks het bedrijf

binnenkomt.

Architectuur van een firewall

Het aantal manieren waarop een firewall kan worden gebouwd (de architectuur van de firewall) is

groot. Afwegingen die gemaakt worden bij het vaststellen van de juiste architectuur zijn:

Flexibiliteit: hoeveel moeite moet er gedaan moet worden om een nieuw soort netwerkprotocol

te kunnen doorlaten?

Transparantheid: in hoeverre werkt de aanwezigheid van de firewall door in de software en

gebruiksprocedures wanneer een verbinding via de firewall wordt gelegd?

Performance: hoeveel performance-verlies levert de firewall op?

Mate van beveiliging: welk niveau van bescherming biedt de firewall?

De meeste factoren zijn tegenstrijdig met elkaar. Zo zal in het algemeen een hogere mate van

beveiliging leiden tot een teruglopende mate van flexibiliteit, transparantheid en performance. Ook zal

de afweging van factoren per situatie verschillend zijn. Hierdoor is niet eenduidig aan te geven wat de

beste architectuur is. Daarnaast zijn bepaalde keuzes afhankelijk van het beschikbare budget voor de

aanschaf van hard- en software voor de firewall en het configureren ervan. Er wordt bij de architectuur

van een firewall doorgaans onderscheid gemaakt tussen twee soorten systemen waarmee

verschillende gradaties van beveiliging mogelijk zijn: pakket filters en proxy servers. De gewenste

functionaliteit van de firewall bepaalt de uiteindelijke keuze van het te gebruiken systeem of een

combinatie daarvan.

Proxy server

Dit type firewall filtert op applicatieniveau. Het fundamentele verschil met een IP pakket filter is dat er

geen direct IP verkeer is tussen het eigen netwerk en het onveilige netwerk. In plaats hiervan zorgen

kleine stukjes software (proxies) op de firewall voor een verbinding op protocol niveau en vormen zo

een brug tussen de buitenwereld en een geselecteerde groep van applicaties.

Deze proxies draaien op een machine die onderdeel uit maakt van de firewall-architectuur. Omdat

deze machine vanaf het onveilige netwerk direct is te benaderen en daarom zeer goed beveiligd moet

zijn, wordt deze de bastion host genoemd. Deze bastion host en het eigen netwerk worden optioneel

afgeschermd door middel van screening routers of pakket filters waardoor er verschillende varianten

op de proxy gebaseerde architectuur bestaan, van eenvoudig tot meer complex.

Pakket filter

Dit type firewall laat pakketten wel of niet door afhankelijk van de informatie uit de header van een IP

pakket. Deze informatie bestaat meestal uit het IP adres van de verzender, het IP adres van de

Bert Opdecam

p.24

19/07/2017

Technisch Instituut Sint Maarten

bestemming, de poort van de bestemming en het type pakket. De pakket filter controleert aan de hand

van een aantal regels of het een pakket mag doorsturen of niet.

Een zwak punt van filteren op IP niveau is dat de informatie in de header beperkt is. Het IP adres van

de afzender is het enige middel waarmee de identiteit van de gebruiker gecontroleerd wordt. Het is

echter relatief eenvoudig dit adres aan te nemen of zelfs in te grijpen in een sessie van een gebruiker

nadat deze zich op applicatieniveau heeft geautoriseerd (ook wel 'spoofing' genoemd).

Pakket filters bieden meestal een hoge mate van flexibiliteit, transparantheid en performance maar

over het algemeen niet voldoende beveiliging. Vaak wordt een pakket filter ingezet als onderdeel van

een uitgebreidere firewall-architectuur met gebruikmaking van proxy servers.

Proxy server versus pakket filter

Voordelen

De algemene voordelen van een proxy gebaseerde firewall ten opzichte van een pakket filter

gebaseerde firewall, zijn:

Goede failure mode: indien een proxy server faalt, leidt dit tot het wegvallen van de

netwerkservice op basis van dat protocol.

Overzichtelijkheid: de werking en de datastroom door de firewall is per door te laten protocol

goed te overzien. Er zijn geen (verborgen) interacties tussen de door te laten protocollen.

Goede logging mogelijkheden: voor ieder door te laten protocol is er een speciaal geschreven

proxy server. Deze heeft diepgaande kennis van het protocol en kan derhalve zeer specifieke

log informatie bieden.

Authenticatie: iedere protocol verbinding wordt gerealiseerd met tussenkomst van een proxy

server. Deze kan een initiële gebruikersauthenticatie uitvoeren alvorens specifieke toegang te

verschaffen.

Fijnere regulering van de toegangsregels: vanwege de specifieke protocolkennis per proxy

server kan zelfs worden gefilterd op functionaliteit binnen een enkel protocol.

Private IP space: omdat er geen direct IP verkeer is tussen het eigen netwerk en het niet

beveiligde netwerk (al het IP verkeer loopt in feite tussen de bastion host en het onveilige

netwerk), hoeft het eigen netwerk niet te zijn voorzien van officieel geregistreerde IP

adressen.

Nadelen

Daar staat tegenover dat een proxy server ten opzichte van een pakket filter de volgende nadelen

heeft:

Minder transparant: vanwege de tussenkomst van een proxy server moeten voor sommige

netwerkprotocollen de client software of de gebruikersprocedures worden aangepast.

Sommige software is reeds standaard voorbereid op de aanwezigheid van een proxy server

(bijvoorbeeld Netscape).

Minder flexibel: voor ieder soort door te laten protocol is een specifieke proxy server

noodzakelijk. Indien deze niet aanwezig is zal deze ontwikkeld moeten worden. Proxy servers

voor standaard protocollen als FTP, HTTP (WWW), Telnet, rlogin, X11, SMTP (e-mail) en

NNTP (news) zijn algemeen voorhanden.

Lagere performance: er is een klein performance-verlies omdat alle verbindingen via een proxy server

lopen. Dit verlies is echter zo gering dat het pas een rol begint te spelen wanneer beide netwerken elk

over meer dan 2 megabit/s bandbreedte beschikken.

Virussen

Naast de verschillen in acties van virussen, verschillen virussen ook van elkaar in de wijze waarop ze

zich verspreiden. Op basis hiervan kan er een indeling in soorten worden gemaakt. Op deze pagina

vindt u een overzicht van de verschillende soorten virussen en de symptomen waaraan u een

virusinfectie kunt herkennen:

Bootsector-virus

Bestandsinfecterend virus

Multi-partite virus

Macrovirus

Symptomen van een virusinfectie

Bootsector-virus

Dit virus nestelt zich in de systeem sectoren. Systeem of bootsectoren bevatten programma's die

geactiveerd worden wanneer de computer gestart wordt (het zogenaamede 'booten'). Het bootsector

virus vervangt het originele bootprogramma waardoor het als eerste gestart wordt, vervolgens zorgt

het ervoor dat het originele bootprogramma, dat nu ergens anders is opgeslagen, wordt uitgevoerd en

Bert Opdecam

p.25

19/07/2017

Technisch Instituut Sint Maarten

uw systeem nogmaals opstart. Ondertussen heeft het virus zich in het computergeheugen genesteld.

Als het virus actief is zal het zich naar zoveel mogelijk schijven verspreiden, bijvoorbeeld telkens als

een diskette wordt gebruikt.

Bestandsinfecterend virus

Dit virus komt het meeste voor. Ze infecteren uitvoerbare bestanden zoals .EXE en .COM. Ze laten

deze programma's op zich intact maar gebruiken het als gastheer om zich verder te verspreiden.

Wanneer het programma gestart wordt, wordt het virus geactiveerd en infecteert het ook andere

bestanden.

Multi-partite virus

Dit virus infecteert zowel systeem sectoren als bestanden en combineert dus zo de

verspreidingstechnieken van het bootsector-virus en het bestandsinfecterend virus.

Macro-virus

Alleen programma's (of code) kunnen virussen bevatten. Houd hierbij wel rekening met het feit dat

bijvoorbeeld Microsoft Office applicaties gebruik maken van zogenaamde macro-talen (zoals Visual

Basic). Dit betekent dat een document dat met behulp van deze programma's is gemaakt (zoals een

tekstbestand of spreadsheet) ook programmacode kan bevatten en daardoor dus ook besmet kan zijn

met een virus, ook wel Macro-virus genoemd. Het is dan ook belangrijk om dergelijke documenten die

u via het Web downloadt of ontvangt via email eerst te controleren op virussen alvorens ze te openen.

Symptomen van een virusinfectie

Bij een virusinfectie wordt vaak meteen gedacht aan beschadiging van bestanden en software. Er zijn

virussen die inderdaad kwaadaardig zijn, maar gewoonlijk kunnen ze ontdekt of voorkomen worden

voordat ze grote schade aanrichten. Virussen die daadwerkelijk een hard disk formatteren kort nadat

ze een computer geïnfecteerd hebben, belemmeren namelijk hun eigen verspreiding. Daarom zullen

de meer succesvolle virussen zich eerst zoveel mogelijk verspreiden voordat ze zichzelf activeren. Het

is dus belangrijk dat u een virusinfectie herkent voordat het virus zichzelf activeert.

Er zijn verschillende soorten symptomen van een virusinfectie. Soms zijn ze expliciet zoals een

vreemde melding of een grafisch display op het scherm (bijvoorbeeld een stuiterend balletje zoals bij

het Ping-Pong virus). Minder duidelijk maar wel belangrijke indicaties zijn veranderingen in de grootte

en inhoud van bestanden, het langzamer starten van programma's of het veranderen van

programmagrootte of vrij geheugen.

Deze symptomen en andere vreemde hardwareproblemen kunnen veroorzaakt worden door een virus

maar kunnen ook het gevolg zijn van fouten in de gebruikte software of hardware. De enige manier om

verifiëren of er sprake is van een virusinfectie is door gebruik te maken van een virusscanner, zoals

McAfee's VirusScan. Voorkomen is echter beter dan genezen. Wachten op bovenstaande symptomen

kan te lang duren. Het is dan ook verstandig om regelmatig op virussen te controleren met behulp van

een virusscanner.

Bert Opdecam

p.26

19/07/2017

Technisch Instituut Sint Maarten

De werking van Anti-virusprogramma's

Er is geen eenduidige beveiligingsmethode tegen virussen. De beste beveiliging bestaat dan ook uit

een gelaagde aanpak van verschillende methoden en technieken. Op deze pagina vindt u meer

informatie over softwareprogramma's die speciaal zijn ontworpen om virussen te bestrijden:

Virusscanners

Integriteitscheckers

Om een effectieve beveiliging tegen virussen te kunnen bewerkstelligen, dienen antivirusprogramma's gebruikt te worden in combinatie met andere beveiligingsmaatregelen (zoals een

adequaat back-up systeem en het beveiligen van hardware) en is bovendien de medewerking van alle

netwerkgebruikers vereist. De te gebruiken maatregelen en procedures om uw netwerk te

beschermen tegen virussen kunt u vastleggen in het ICT-beveiligingsbeleid van uw bedrijf.

Virusscanners

Als u denkt dat uw computersysteem besmet is met een virus kunt u met behulp van virusscanners

disks en bestanden op virussen controleren. De meeste virusscanners bevatten bovendien ook

software om virussen te verwijderen. Daarnaast kan een scanner ook preventief worden ingezet. Zo

kunt u bijvoorbeeld iedere keer als u een bestand 'downloadt' van het Internet het met behulp van een

scanner controleren op virussen alvorens het te openen. Omdat de ontwikkeling van virussen en de

bestrijding daarvan voortdurend doorgaat is het belangrijk om de scanner regelmatig te vervangen

door de nieuwste versie. Voorbeeld van een virusscanner is McAfee's VirusScan.

Integriteitscheckers

Met behulp van een integriteits-checker kunt u aan een bestand waarvan zeker is dat het

ongeïnfecteerd is een zogenaamde 'hash' waarde verbinden. Wanneer er later een vermoeden

bestaat dat het bestand geïnfecteerd is met een virus, kan door de 'hash' waarde opnieuw te

berekenen worden nagegaan of er inderdaad sprake is van een virusinfectie. Voordeel van deze

methode is dat ook nog niet bekende virussen kunnen worden ontdekt. Een integriteitschecker werkt

echter niet preventief. Voorbeeld van een integriteitschecker is ASP Integrity Toolkit.

Bert Opdecam

p.27

19/07/2017

Technisch Instituut Sint Maarten

Bijlage 3 Norton Ghost 7.0 Enterprise Edition.

Symantec Ghost 7.0 Enterprise Edition biedt systeembeheerders meer gemak en mogelijkheden

Uitbreiding van toepassingen voor PC-beheer en

systeemmanagement

Symantec introduceert Symantec Ghost 7.0 Enterprise Edition dat het

beheer van PC?s aanzienlijk vereenvoudigt. Systeembeheerders kunnen

hiermee op afstand routinematig onderhoud en acute

herstelwerkzaamheden uitvoeren. Zo kunnen zij vanaf hun eigen

werkplek software en imagebestanden klonen, installeren, configureren,

herstellen en distribueren en back-ups maken. Dit kan zowel naar PC?s

op het bedrijfsnetwerk als naar mobiele PC?s. De nieuwe versie van

Ghost is sneller en neemt minder geheugenruimte in. De software bevat

diverse nieuwe functies waarmee gebruikers het bedrijfsnetwerk nóg

beter kunnen beheersen.

Symantec Ghost 7.0 Enterprise Edition biedt ondersteuning tegen

inbreuken op de beveiliging. Via de nieuwe functie Ghost Incremental

Backup kunnen systeembeheerders de getroffen PC direct in de

vertrouwde, veilige computeromgeving terugbrengen. Vanaf de Ghostconsole worden periodieke snapshots gemaakt. Hierdoor kunnen

systeembeheerders ook de veranderingen vastleggen die ná de

aanmaak van het laatste Ghost-imagebestand zijn aangebracht.

Bedrijven kunnen met Ghost nieuwe besturingssystemen zoals Windows

2000 eenvoudig en snel door de gehele organisatie invoeren. De functie

Ghost User Migration verzamelt bestanden van gebruikers en desktopinstellingen vóórdat het nieuwe besturingssysteem wordt uitgerold. Vanaf

de Ghost-console kan de systeembeheerder die gegevens en instellingen

van de ene naar de andere PC migreren. Dit vereenvoudigt het

vastleggen en kopiëren van bestanden van gebruikers, directories en

desktop-instellingen. Systeembeheerders kunnen de desktops in één

keer centraal aanpassen, zonder gegevens of instellingen van gebruikers

te verliezen.

Versie 7.0 van Ghost Enterprise Edition maakt het toevoegen van nieuwe

systemen aan het netwerk makkelijk. Daarvoor is 3Com Boot Services

Software toegevoegd aan Ghost 7.0. Hiervoor wordt gebruikt gemaakt

van de Wired for Management-technologie van Intel. Systeembeheerders

kunnen zo volledig gebruik maken van 3Com?s netwerk booting en preboot managementtechnologie om niet alleen het toepassen van Ghost

OS en Application Images verder te automatiseren, maar ook om

?desktop disaster recovery? te verrichten. 3Com Boot Services Software

bevat zowel PXE, BOOTP en TFTF services, als middelen om boot

imagebestanden en client boot parameter bestanden te beheren.

De nieuwe versie ondersteunt de System Preparation-tool van Microsoft

die de ?master computer? voorbereidt voor het klonen met Ghost. Deze

combinatie beperkt het aantal imagebestanden dat moet worden

aangehouden door hardwareverschillen en incompatibiliteiten tussen

images te verminderen. Ghost/AutoInstall Integration is een voorziening

onder de Ghost-console. Het integreren van Ghost en AutoInstall Client

zorgt voor een minder groot beroep op geheugenruimte.

Symantec Ghost 7.0 Enterprise Edition is gecertificeerd voor Microsoft

Windows 2000 Professional en Microsoft Windows 2000 Server. De

software voldoet dan ook aan de diverse criteria van Microsoft om het

?Certified for Windows? logo te mogen dragen.

Beschikbaarheid en Prijs

Symantec Ghost 7.0 Enterprise Edition is direct beschikbaar. De

adviesverkoopprijzen zijn als volgt:

Bert Opdecam

p.28

19/07/2017

Technisch Instituut Sint Maarten

10 tot 24 licenties fl. 73,27 exclusief BTW

100 tot 249 licenties fl. 43,89 exclusief BTW

500 tot 999 licenties fl. 31,73 exclusief BTW

Distributeurs van Symantec in Nederland zijn Ingram Micro, Tech Data en

Kenfil. Informatie over licenties en verkooppunten is te vinden op de

website: http://enterprisesecurity.symantec.com/license/

Gebruikers van Symantec-producten kunnen voor meer informatie

contact opnemen met Symantec Customer Service, telefoonnummer 020

504 0565.

Symantec

Symantec, internationaal marktleider op het gebied van Internet

beveiligingstechnologie, levert aan bedrijven en consumenten een brede

reeks software-oplossingen op het gebied van content- en

netwerkbeveiliging. Symantec is op de zakelijke markt toonaangevend

leverancier op het gebied van virusbescherming, filtertechnologieën voor

Internet en e-mail-inhoud, en risk management en detectietechnologieën

voor netwerkbeveiliging. Op de consumentenmarkt is Symantec bekend

van de producten die onder de naam Norton worden aangeboden. Het

hoofdkantoor is gevestigd in Cupertino, Californië en het bedrijf heeft

vestigingen in 37 landen. Het Europese hoofdkantoor, het Symantec

Benelux kantoor, het Symantec AntiVirus Research Center (SARC) en de

afdeling technical support zijn gevestigd in Leiden. Symantec is sinds

1989 op de beurs genoteerd. De aandelen worden verhandeld op het

Nasdaq National Market System onder het symbool SYMC. Meer

informatie over Symantec en haar producten (met de mogelijkheid om

direct aan te schaffen) is te vinden op de website: www.symantec.com

Bron: http://www.symantec.com/region/nl/press/n0010419.html

Bert Opdecam

p.29

19/07/2017

Technisch Instituut Sint Maarten

Bijlage 4: Bronnen

Telenet, veiligheid, internet, (6 februari 2002).

http://helpdesk.pandora.be/nl/veiligheid/pagina3.htm

Bert Opdecam

p.30

19/07/2017

Technisch Instituut Sint Maarten