Onder de radar bij SAP

SAP kent verschillende soorten beveiligingen. De meest bekende zijn

applicaties die functieconflicten in autorisaties kunnen detecteren. Veel

minder bekend zijn applicaties die kwetsbaarheden in de SAP infrastructuur

kunnen waarnemen. Nagenoeg onbekend is een SAP georiënteerde SIEM.

Deze applicatie kijkt naar specifieke events, waarbij een hacker de grootste

kans heeft om onder de radar te blijven.

Wat is een SIEM?

SIEM staat voor Security Information Event Management. Het is een verzamelnaam voor een groep

applicaties die hoopt te ontdekken of je gehackt wordt. Een SIEM verzamelt gegevens uit

verschillende andere applicaties en kan correlaties tussen events aanbrengen. Hier zit de grote

kracht van een SIEM. Er kunnen relaties gelegd worden tussen verder ongestructureerde gegevens.

Commerciële namen van SIEM applicaties zijn: ArcSight, Splunk en Qradar.

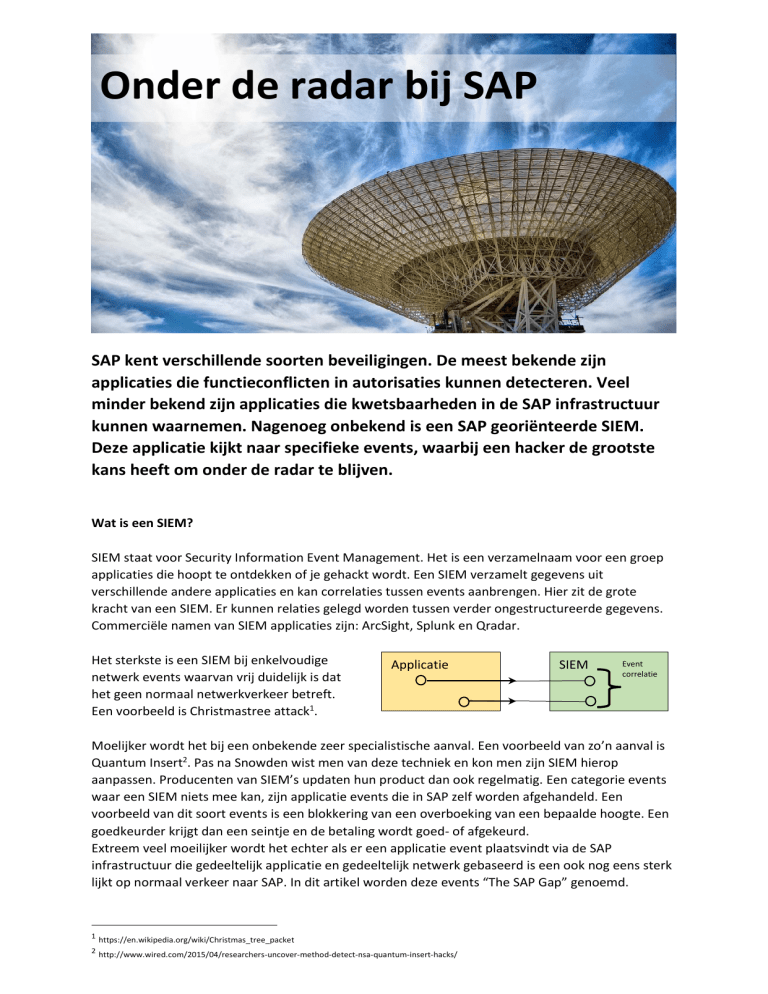

Het sterkste is een SIEM bij enkelvoudige

netwerk events waarvan vrij duidelijk is dat

het geen normaal netwerkverkeer betreft.

Een voorbeeld is Christmastree attack1.

Applicatie

SIEM

Event

correlatie

Moelijker wordt het bij een onbekende zeer specialistische aanval. Een voorbeeld van zo’n aanval is

Quantum Insert2. Pas na Snowden wist men van deze techniek en kon men zijn SIEM hierop

aanpassen. Producenten van SIEM’s updaten hun product dan ook regelmatig. Een categorie events

waar een SIEM niets mee kan, zijn applicatie events die in SAP zelf worden afgehandeld. Een

voorbeeld van dit soort events is een blokkering van een overboeking van een bepaalde hoogte. Een

goedkeurder krijgt dan een seintje en de betaling wordt goed- of afgekeurd.

Extreem veel moeilijker wordt het echter als er een applicatie event plaatsvindt via de SAP

infrastructuur die gedeeltelijk applicatie en gedeeltelijk netwerk gebaseerd is een ook nog eens sterk

lijkt op normaal verkeer naar SAP. In dit artikel worden deze events “The SAP Gap” genoemd.

1

https://en.wikipedia.org/wiki/Christmas_tree_packet

2

http://www.wired.com/2015/04/researchers-uncover-method-detect-nsa-quantum-insert-hacks/

Wat is het “SAP Gap”?

Het “SAP Gap” is het duidelijkst weer te geven door een schaal

van netwerk naar SAP. Netwerk events zijn duidelijk voor een

SIEM en afwijkend verkeer kan snel worden gevonden. SAP kan

daarnaast zelf heel goed omgaan met eigen applicatie events.

Events uit het “SAP Gap” zitten daar precies tussen.

Netwerk

SAP

Gap

SAP

Het zijn events met een hoog volume, die meestal oké zijn en pas kwaadaardig zijn onder zeer

bijzondere omstandigheden. Het ligt ook niet voor de hand deze gegevens naar SIEM te halen voor

correlatie met andere gegevens. Het zijn te veel gegevens en men neemt aan dat deze wel in SAP

gedetecteerd worden. Veel verkeer met SAP interfaces valt in het “SAP Gap”.

Voorbeeld van een SAP Gap event:

Identiteitsdiefstal door een beheerder

Een beheerder geeft een SAP user een nieuw wachtwoord. Hij is bevoegd dat te doen.

Daarna neemt hij de user over door het nieuwe wachtwoord te gebruiken. Dit event is alleen

kritiek als het gebruiken van het geresette user account vanaf dezelfde computer werd

gedaan als waar de reset plaatsvond.

Voor SAP is dit een legitieme actie. Er zijn geen afgewezen acties, maar toch is er misbruik. Detectie

van dit event is alleen mogelijk als je beschikt over alle succesvolle logons, wijzigingen van het

password, en de specifieke computer waarop dit gebeurde. Vaak komen deze gegevens niet eens in

SIEM, omdat het relatief onbelangrijke gegevens zijn (succesvolle logons). Correlatie in SIEM is

mogelijk, maar hoe meer relatief onbelangrijke gegevens in deze applicatie komen, hoe moeilijker

gegevens te filteren zijn in deze applicatie. Het is veel beter in SAP zelf kwalitatief hoogwaardige

events te hebben die al deels gefilterd zijn, voordat het aan een SIEM wordt aangeboden.

Oplossing:

Het SAST platform is gemaakt om SAP en zijn infrastructuur op verschillende vlakken te analyseren.

Daarnaast kan het bruikbare informatie uit de verschillende SAP logfiles halen. SAST kent SAP dus

van binnen en van buiten. Het SAST onderdeel Security Radar plukt daar de vruchten van. Het

resultaat zijn events van hoge kwaliteit, waarbij al ingebouwde SAST detectie regels zijn toegepast.

Alleen al met SAST Security Radar (SSR) heeft een SAP beheerder een zeer waardevolle bron aan

realtime gegevens over een SAP landschap. SSR kan gekoppeld worden aan SAST Management

Cockpit, zodat deze gegevens voor iedereen inzichtelijk zijn.

De grootste meerwaarde is dat SSR gekoppeld kan worden aan SIEM’s zoals QRadar, Splunk of

ArcSight. Hierdoor kan er een correlatie gedaan worden op kwalitatief hoogwaardige events,

waarbij events binnen het SAP Gap natuurlijk het meest interessant zijn.

Heeft u vragen over deze events of over SAST Security Radar? Laat het ons weten.