Ongewenste bezoekers op je

computer

Ann Deraedt, lector MCT aan

HOWEST - departement PIH

Ervaring met … ?

• Pc loopt regelmatig vast of crashed?

• Computer werkt (van de ene op de

andere dag) plots heel traag

• Overklaarbare activiteit (de computer

ratelt)

• Vreemd computergedrag: scherm

flikkert, een bestand opent niet meer,

vreemde foutmeldingen, …

•

1. Virussen, Spam en Spyware

1.1. Verschillende definities van een virus

1.2. Een stukje code uit het 'I Love You'- virus

1.3. Virussen in kaart gebracht

1.4. Spam en Spyware

2. Computervirussen in de tijd

2.1. Een chronologisch overzicht

2.2. Beruchte virussen

2.3. EICAR

3. Wie maken die virussen?

3.1.Crackers en hackers

3.2. Antivirussoftware producenten

3.3. Kazaa

3.4. Scriptkiddies

3.5. Beroemde hackers

3.5.1. Ian Murphy

3.5.2. Johan Helsingius, ook wel bekend als Julf

3.5.3. Kevin Poulsen, ook bekend als Dark Dante

3.5.4. Kevin Mitnick, alias Condor

3.5.5. Vladimir Levin

3.6. Waarom worden virussen gemaakt?

4. Soorten virussen

4.1. Wormen

4.2. Hoaxen

4.3. Trojan Horses (Trojaanse paarden)

4.4. Dialers

4.5. Bootsector virussen

4.6. Stealthvirussen

4.7. Filevirussen (bestandvirussen)

4.8. Polymorfe virussen

4.9. Multipartitievirussen

4.10. Jokevirussen

4.11. Biosvirussen

4.12. Macrovirussen

4.13. Clustervirussen

4.14. Logic Bomb

4.15. Mail Bomb

5. Virusscanners

5.1. Gratis virusscanners

5.2. Niet-gratis virusscanners

6. Spam

6.1. De geschiedenis van Spam

6.2. Wat u tegen Spam kunt doen

7. Spyware

7.1. Adware: zorgt voor ongevraagde reclame op uw computer

7.2. Commercial Network Management Tool

7.3. Dialers

7.4. Trojan Horse

7.5. Overige kwaadaardige internetbeestjes

7.6. Microsoft

8. Wat u tegen spyware kunt doen

8.1. Anti-spywareprogramma’s

8.2. Tenslotte

9. Beveiliging van uw systeem

9.1. Het 5-stappenplan

9.2. Windows ServicePack 2

10. De toekomst

10.1. De toekomst van computers en besturingssystemen

10.2. Alternatieve besturingssystemen voor pc’s

10.3. Nieuwe mogelijkheden

10.4. De rol van Open Source software

10.5. De toekomst van malware

Bewapening

Diskette, USB, …

In tijden van netwerken blijft elke

vorm van extern contact een risico.

Virussen proberen ongemerkt je pc te

besmetten. Ze reizen als parasiet mee

met andere programma’s of

bestanden, of ze vermommen zich als

een schijnbaar onschuldige applicatie.

CD-rom

Een schijfje met freeware en

goodies kan wel eens meer aan

boord hebben dan je wenst.

Email

Het venijn zit hem in de

attachments. Je activeert het

programma of bekijkt het bestand

dat aan je bericht hangt en

activeert zo ongewild een virus.

Internet

Internet gebruiken is de deur

openzetten voor infectie. Scherm

je computer af met een firewall.

Bewapening

Broncode

Virussen

• Google naar loverletter source

Waarom

Virussen

• Virusschrijvers

– Kennis testen

– Uit wraak

– Ontslag

• Om ‘commerciële’ redenen

(spam)

• Afpersing:

gijzelen van bestanden

Virussen

Definitie

• zijn gemaakt om zichzelf te dupliceren en te

verspreiden om zo meer en meer

computersystemen te infecteren.

• Het is een computerprogramma dat zich in een

bestand kan nestelen, bijvoorbeeld in bestanden

van een besturingssysteem.

• Computervirussen worden als schadelijk

beschouwd, want ze nemen schijfruimte en

computertijd in beslag van de besmette computers;

• in ernstige gevallen kunnen ze in de computer

schade aanrichten (zoals het wissen en verspreiden

van (gevoelige) gegevens).

Virussen

Verzamelnaam

1. Software die schade doet aan eigen bestanden en

bovendien andere locale bestanden kan infecteren.

2. Software die zich verspreidt via e-mail en daarmee veel

internetverkeer veroorzaakt. Bij de verspreiding kunnen

belangrijke persoonlijke gegevens openbaar worden.

3. Software die poorten van je computer kan openzetten

waardoor andere gebruikers via internet toegang kunnen

krijgen tot jouw computer.

Virussen

Type 1: Mail virussen

• Van bestand naar bestand.

• Oudste soort

• Een belangrijke eigenschap van een virus

van dit type is dat virus zelf niet een apart

programmaatje is, maar het zit als het ware

aan een bestaand bestand vastgeplakt.

Virussen

Type 2: Worm

• Van computer naar computer

• Een worm is een programma dat de

mogelijkheid heeft zichzelf te verspreiden

naar andere systemen vanuit zijn huidige

plaats zonder evenwel andere programma’s

te infecteren. Het plant zich met andere

woorden vanzelf voort.

• De wormen van tegenwoordig maken slim

gebruik van het adresboek dat op de

computer staat

Virussen

Type 3: Trojan

• De gevaarlijkste

• Geven buitenstaanders via internet toegang

tot jouw pc

• Meestal doet een Trojan Horse het

tegengestelde van wat de gebruiker wil.

• Een Trojan Horse is ook net als een worm

een apart bestand, dus geen aanhangsel

van een bestand: mooie screensaver, leuk

spelletje, …

Anti-virus software

Antivirus software: Doel

• er voor zorgen dat de kans dat de computer

geïnfecteerd raakt met een virus, worm of

Trojan Horse zo klein mogelijk wordt

gemaakt

Anti-virus software

Onderdelen (1)

• virusscanner. Dit programma kan alle

bestanden op een computer scannen op

virussen. Het is natuurlijk van belang dat de

virusscanner de nieuwste virussen kan

herkennen. Daarom is in de meeste

virusscanners ook een update functie via

Internet ingebouwd. Zo kunnen de nieuwste

virusdefinities (beschrijvingen van de

nieuwe virussen) worden opgehaald door ze

te downloaden via Internet.

Anti-virus software

Onderdelen (2)

• auto-protect optie. Dit is een programma

dat altijd in het geheugen aanwezig is en

iedere keer, wanneer een willekeurig

bestand wordt opgestart, controleert of in

dit bestand een virus aanwezig is. Ook zorgt

dit programma ervoor dat inkomende emails eerst worden gescand op virussen (de

eventuele bijlagen). Wanneer een virus

wordt aangetroffen zal de bijlage van het emailtje vervolgens worden verwijderd.

Anti-virus software

Onderdelen (3)

• database van de tot dan toe bekende

virussen aanwezig. Er staat dan niet alleen

een lijst met virusnamen maar ook een

korte beschrijving wat het virus precies

doet, hoe vaak het gemiddeld voor komt en

hoe gevaarlijk het is.

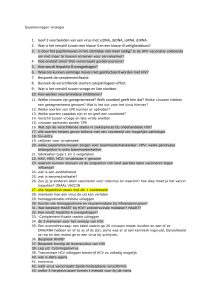

Anti-virus software

Hoeveel pc-gebruikers gebruiken

GEEN virusscanner?

A.

B.

C.

D.

E.

F.

G.

0.8 %

2%

8%

12%

25%

50%

80%

Anti-virus software

Ik gebruik geen

anti-virus

software, 8.10%

Trend Micro,

2.60%

BitDefender, Sophos,

2.40%

2.70%

Virusscanners

Symantec

(Norton),

21.60%

NOD32, 9.50%

Kaspersky Lab,

10.60%

McAfee, 16.50%

Anders.., 10.60%

Ik gebruik een

gratis

virusscanner,

15.40%

2169 stemmen :: jan 2006 :: http://www.security.nl/polls/114

Virussen

Slimme technieken

• Polymorphing

• Sommige virussen zijn zo ontworpen dat ze,

telkens als ze een bestand infecteren, van

vorm en aanzicht veranderen.

• De opdracht van anti-virus software

ontwerpers is dan ook, het ontdekken van

het algoritme die het virus gebruikt om te

veranderen van gedaante. Dit is een lastige

klus

Virussen

Slimme technieken

• Stealth-virus

• de veranderingen die het ondergaan heeft,

verbergen voor de virus scanner.

• Zo lijkt het alsof het systeem virusvrij is, wat

niet klopt.

Virussen

Slimme technieken

• disassembly protection

• Dit is een techniek waardoor de ontleding

van een virus door anti-virus onderzoekers

bemoeilijkt wordt.

Virussen

Slimme technieken

• Blokkeren van virus scanners

• Bekende anti-virus pakketten kunnen niet

meer gestart worden en ook niet opnieuw

geïnstalleerd worden.

• online virusscanners bieden dan gelukkig

uitkomst.

Anti-virus software

Anti-virus software

Kostprijs

Online virusscan

• Bitdefender

• Command on demand

• Freedom

• Housecall

• Kaspersky

• McAfee Freescan

• Panda antivirus

• Symantec security check

Gratis antivirus

programma's

• Antivir

• Avast

• Avg

• Bitdefender Free

• ClamWin

• Virusscan

Demo

van installatie van gratis anti-virus

software.

Windows Updates

Windows Account

Dit is het allerbelangrijkste in de bescherming van de

computer!

Microsoft geeft elke maand patches (pleisters) uit voor

zijn besturingssysteem Windows en de meest gebruikte

applicaties Internet Explorer en Outlook Express.

Men kan een nieuw gebruikers account aanmaken in

Windows in het Start menu te klikken op

Configuratiescherm en daar Gebruikersaccounts te

kiezen. Het is ook veiliger om voor iedere gebruiker een

paswoord in te stellen.

E-mail Bijlagen

Open NOOIT e-mail bijlagen van afzenders die U niet

kent!

Hackers

hackers

{hackers}

Hackers

• Hacker

– Vredelievend

– creëren

• Script kiddie

– Leren en experimenteren

• Cracker

– Echte criminelen (masker)

– Schade aanrichten en/of geld stelen.

Hackers

bij mij is dat niet nodig

Redenen om in te breken

Hackers

Nieuwsgierigheid

Vandalisme geld & tijd om de schade te

herstellen

High-profile: beroemde systemen

Huurhacker: commerciële doelen

Lenen van processortijd of harde schijfruimte

Bewapening

Hackers

Wachtwoord

Firewall (vuurmuur)

Reserve kopie

wachtwoorden

Hackers

• Doorstaan van Woordenboek aanval

• Moeilijk wachtwoord + gemakkelijk

onthouden:

– Associaties

– Koppeling aan gebeurtenis

– Verandering naar cijfers & hoofdletters

associaties

Hackers

• Blppsk6

• Boek, Lamp, paard, papier, stylo, kandelaar

Koppelen aan gebeurtenis

Hackers

•

•

•

•

•

•

6cdwisselaar

6versnellingen

Grijzebureautafel

kamer47

wafeleten

langblondhaar

gRijzebureautafel17

kAmer47

wAfeleten9

lAngblondhaar15

Hackers

Nummers ipv letters

Nummer

Letter

oud

Veilig

0

O

water

W4t3r

1

L (L)

computer

Comput3r

2

Z

zeilen

23I13n

3

E

delete

D313t3

4

A

everzwijn

3V3r2ijn

5

S

6

B

7

Z

8

B

9

g

Hackers

www.grc.com

Demo

van windows XP firewall

Hoaxes

• Een hoax is in het Engels een woord voor ?

• poets, nep, bedrog, truc, oplichterij.

• een vals gerucht, een bewering die niet waar

is en per e-mail wijde verspreiding vindt.

Hoaxes

• Ze bestaan uit minstens twee onderdelen:

– De opdracht tot het uitvoeren van een

schadelijke handeling (bijvoorbeeld het wissen

van een essentieel onderdeel van het

besturingssysteem) en

– De opdracht het bericht zo snel mogelijk en aan

zo veel mogelijk vrienden en kennissen door te

sturen.

MSN hoax

JDBGMGR.exe

Gevaar voorkomen

• Ga niet in op verwittigingen van mensen, zelfs

mensen die u kent, om wijzigingen in uw

besturingssysteem en dergelijke door te voeren

• te herkennen aan termen als

– 'stuur deze mail aan iedereen door',

– 'zelfs cnn heeft het hierover'

– andere grootspraak …

Gevaar voorkomen

• Indien u echt twijfelt, geef dan de virusinformatie die in

de mail verteld wordt, in een zoekrobot.

• www.nepwaarschuwing.nl

• nep website:

– malepregnancy.com

– Whitehouse

– Rentawife.com

Spy en malware

Spy en Malware

• Spyware is de naam voor

computerprogramma's (of delen

daarvan) die informatie vergaren over

een computergebruiker en deze

doorsturen naar een externe partij.

• De term komt van het Engelse woord

'spy', wat 'spion' betekent, en het

achtervoegsel '-ware', dat aangeeft

dat het om software gaat.

Doel

• Meestal geld verdienen.

• De opkomst van spyware is mede het

gevolg van het illegaal kopiëren van

software.

• Naast deze commerciële vorm van

spyware bestaat er ook een vorm met

meer criminele doeleinden.

identiteitsdiefstal

Demo

van anti-spyware installatie

Dialers

Checklist dialer

Heeft u een hoge telefoonrekening met onbekende 0900/0906

nummers en/of internationale nummers?

Ziet u een nieuwe, onbekende inbelverbinding tussen de

instellingen van uw netwerkverbindingen staan?

Heeft u nieuwe, onbekende software in de lijst met geïnstalleerde

software op uw computer gevonden?

Ziet u nieuwe, onbekende snelkoppelingen op uw bureaublad,

tussen 'uw favorieten’ of in uw startmenu?

Is de startpagina van uw browser gewijzigd?

Hoort u uw modem de inbelverbinding verbreken en opnieuw

inbellen?

Is de snelheid waarmee u internet veel trager dan normaal?

Bent u online en ontvangt u e-mails, maar lukt het verzenden niet?

Let op: er zou sprake kunnen zijn van een dialer!

Dialers

Dialers

Dialers

• Een dialer is een klein programma, spyware. Deze

programma's verbreken de inbelinternetverbinding met de

provider, en starten een andere internetverbinding op.

• Deze nieuwe verbinding gebeurt via een ander

telefoonnummer (in bezit van de spywaremaker). Dit is

soms een 0900-nummer, soms een buitenlands nummer.

• Het surfen via deze nummers kost tot enkele euro's per

minuut.

• Malafide dialers brengen de verbinding stilzwijgend tot

stand (dit gebeurt razendsnel en dus onopgemerkt). Deze

dialers beloven vaak toegang tot gratis porno, gratis games

of gratis cracks voor commerciële software.

Betalen op het internet

• Diverse alternatieven

• Minder administratie(kosten)

• Niet onveilig:

– Encryptie

– Server opslag

• In 2002: 500 miljoen euro fraude

– Bij creditcardmaatschappij en internet winkels

Regels

• Informatie wordt versleuteld verstuurd

• Wees terughoudend met verstrekken van

persoonlijke gegevens

• Weet wat je koopt

• Geef nooit je pin of bankcode

• Hou gegevens bij van je internetbestellingen

of betalingen

Demo

van internet bankieren

Spam

Spam

• Spam (ook: ongewenste post, ongewenste reclame) is email of postings in de nieuwsgroepen van Usenet die op

grote schaal ongevraagd wordt toegestuurd of geplaatst in

veel verschillende nieuwsgroepen.

• De economische bestaansreden van spam is gelegen in de

zeer lage kosten van het versturen van e-mail. Een

spammer kan rendabel miljoenen spamberichten versturen

om slechts 1 product te verkopen.

• Er is wereldwijd een levendige handel in bestanden met

vele miljoenen e-mailadressen. Men kan deze adressen

bekomen door gewoon alle mogelijke adressen af te lopen,

of op het internet naar mailadressen te zoeken.

• Wereldwijd veroorzaakt spam enorme schade, met name

bij Internet Service Providers.

Demo

van mail merge

Openbare Chats

• Chatten kan heel leuk zijn. Je ziet elkaar niet en toch

kun je heel makkelijk met elkaar communiceren. Alleen

moet je wel altijd veilig chatten. Je weet bijna nooit

precies met wie je praat.

• Veilig chatten doe je als volgt:

–

–

–

–

nooit je (e-mail)adres/telefoonnummer geven

nooit onder je eigen naam inloggen.

nooit zomaar een afspraakje maken

als je gepest wordt, het nooit geheim houden. Vertel het

aan je ouders als dit gebeurt.

– bij pesterijen/misbruik is het altijd slim een

moderator/beheerder van een chatbox in te lichten.

Demo

van chatroom

Draadloos internet

• Een draadloos netwerk is een computernetwerk waarbij de aangesloten

apparaten niet via fysieke koperen kabels of glasvezelkabels

communiceren, maar via elektromagnetische straling (radiosignalen). De

belangrijkste draadloze technologieën zijn is Wi-Fi (lokaal netwerk). Op

deze manier kunt u overal in huis (en zelfs in de tuin) op internet surfen en

bestanden van pc's opvragen.

• Zo'n draadloos netwerk stopt niet precies bij je voordeur of je tuinhekje;

ook de buren of toevallige voorbijgangers kunnen gebruik maken van zo'n

draadloze verbinding. Daarom is het belangrijk, de verbinding te

beveiligen. Dat betekent dat alleen mensen die het wachtwoord kennen,

van de verbinding gebruik kunnen maken.

• Veel mensen vergeten een draadloos netwerk te beveiligen, of ze hebben

er gewoon geen zin in. Dan kan het gebeuren dat anderen gebruikmaken

van de verbinding. Dat kan tot gevolg hebben dat je opeens je datalimiet

bereikt hebt, terwijl je zelf niet veel downloadt. De verbinding kan ook

veel trager worden, omdat die door meer mensen gebruikt wordt.

Wifi of Bifi: verwissel ze niet

Wifi

• staat voor wireless fidelity,

Rating : Je gezondheid gaat niet achteruit.

Bifi

• zijn kleine worstjes

Rating : Je gezondheid gaat er wel achteruit.

Conclusie : Eet enkel Bifi tijdens Wifi !

Wifi of Bifi: verwissel ze niet

• Bifi daarentegen heeft totaal niets van doen met

technologie en is zéér gebruiksvriendelijk. Het zijn

kleine worstjes (saucissonnekes) die je met je

handje eet of met een prikstokje en dan in je

mondje laat glijden. Het verteert het best met

een fris pintje bier.

Ik ben er eens goed ziek van geweest, maar of dat

te wijten was aan de worstjes of de biertjes....ik

kan het me niet meer herinneren !

Rating : Je gezondheid gaat wel degelijk achteruit.

Demo

van draadloze toegang

Bewapening

Cijfers

• Below are 10 suspect “phish” emails – all actually received by real people

like you. The question is: if you received one of these emails in your inbox

– what would you do?

To take the test, click on each link below to see the email. Then read it,

review it, and decide if it's legitimate or a "phish" (fraudulent). For the

purposes of this test you will not be allowed to follow links. The URL

shown on the status bar at the bottom of the email is what you would see

if you "rolled over" the suspect link.

When you're done with all 10 questions, click "Get Your Score" to find out

how well you did. Good luck!

• http://survey.mailfrontier.com/survey/phishing_uk.html

De schade die Amerikaanse internetgebruikers lijden door phishing

bedraagt circa 3,2 miljard dollar. In totaal werden 3,6 miljoen

Amerikanen het slachtoffer van misleidende e-mails die gebruikers

gevoelige informatie ontfutselen. Dit blijkt uit een onderzoek onder

4500 volwassen van onderzoeks- en adviesbureau Gartner. De

phishing-aanvallen worden steeds effectiever. Van degenen die

phishing berichten ontvingen, leed 3,3 procent financiële schade. In

2006 bedroeg dit percentage nog 2,3 procent.

Gemiddeld verloren slachtoffers van phishing aanvallen in 2007 886

dollar per aanval. Een jaar eerder was dat nog 1244 dollar per aanval.

PayPal en eBay worden het meest misbruikt in phishing mails. Volgens

Gartner worden ook buitenlandse bedrijven, goede doelen en

electronische wenskaarten steeds vaker misbruikt om bank- en

persoonsgegevens te achterhalen.

Phishing IQ Test

• Below are 10 suspect “phish” emails – all actually received by real people

like you. The question is: if you received one of these emails in your inbox

– what would you do?

To take the test, click on each link below to see the email. Then read it,

review it, and decide if it's legitimate or a "phish" (fraudulent). For the

purposes of this test you will not be allowed to follow links. The URL

shown on the status bar at the bottom of the email is what you would see

if you "rolled over" the suspect link.

When you're done with all 10 questions, click "Get Your Score" to find out

how well you did. Good luck!

• http://survey.mailfrontier.com/survey/phishing_uk.html

Phishing: wat kunt u doen? (1)

Onderhoud

uw

programma's

Onderhoud

uw accounts

• Dagelijks worden in softwareprogramma's zwakke

plekken ontdekt en gerepareerd. In jargon ook wel

updaten en patchen genoemd.

• Verbeteringen aan programma's bevorderen de

veiligheid van uw computer. Stel uw besturingssysteem

zo in dat het een update automatisch ophaalt als de

fabrikant die heeft gepubliceerd.

• Wijzig uw wachtwoorden regelmatig, liefst elke maand.

Doe dit met alle wachtwoorden die u gebruikt. Gebruik

hoofdletters, kleine letters, cijfers en symbolen.

• Laat uw accounts niet verlopen. Veel verzoeken in een

phishing hebben hier mee te maken.

• Reageer niet op een plotselinge vraag om persoonlijke

informatie. Vul nooit gegevens in als u de relevantie

niet ziet.

Phishing: wat kunt u doen? (2)

Informeer

uzelf

Blijf kritisch

Kies

alternatieven

• Blijf extra alert op software waarvan u niet precies weet

wat het doet. Op internet is veel informatie te vinden

veiligheidsproblemen van programma's.

• Bekijk of het echt de moeite waard is om bepaalde

software te installeren. En …om weer te verwijderen.

• Een programma is niet per definitie goed omdat het door

miljoenen wordt gebruikt. De populariteit van een

programma zegt niets over de veiligheid ervan.

• Kijk bij de keuze voor een programma ook naar de

veiligheidsaspecten. Fraudeurs richten zich op de meest

gebruikte programma's.

• Mac OS X of Linux zijn minder kwetsbaar.

• Ook een browser als Internet Explorer kent zwakke

plekken. Mozilla Firefox, met ingebouwde 'pop-upkiller', is

een goed alternatief.

Phishing: wat kunt u doen? (3)

Pop-ups

Gebruik een spamfilter

• Sluit pop-ups, nieuwe vensters die zich automatisch op-enneer, altijd af met het kruisje of de toetscombinatie Alt-F4.

Gebruik een pop-up killer.

• Phishing gebeurt vaak in de vorm van spam. Een spamfilter

verkleint de kans op phishing.

Bekijk uw mail niet in

HTML

• Html is een programmeertaal om tekst te coderen. Een link

kan daarmee visueel aantrekkelijker worden gemaakt.

Gebruik beveiligde

verbindingen

• Geef alleen persoonlijke gegevens door via een beveiligde

verbinding. U herkent een dergelijke verbinding aan het

websiteadres. Dit begint dan in plaats van 'http:' met 'https.'

Beveilig uw computer

• Een firewall bewaakt de verbinding tussen uw computer en

internet.

• Een virusscanner scant en verwijdert virussen.

Phishing: Checklist

De top 3 landen van malware

Rusland

Brazilië

China

samenvatting

• Besmetting met virus

• Ongewenst bezoek van hackers

• Privacy schending van spam,

spyware en phishing

• Tools: Antivirus, anti-spyware

en firewall

• Gezond verstand

Bewapening

bronnen

• Boek Veilig Surfen na 50. De complete gids voor veilig internetgebruik.

Pascal Vyncke. Isbn 9789020970777

• www.seniorennet.be

• nl.wikibooks.org/wiki/Veilig_op_het_internet

• www.surfkit.nl/info/beveiliging/virussen_bestrijden.jsp

• www.besafeonline.org/dutch/computer_virussen.htm

• www.spamquad.be

• staff.science.uva.nl/~dcslob/lesbrieven/mark_s/

• www.netonline.be/ict/virussen.asp

• www.virusalert.nl/?show=nieuws&id=1379

• ludit.kuleuven.be/software/beveiliging/

• www.usatoday.com/tech/graphics/malware/flash.htm

Het beeldmateriaal is gegoogled.