Inleiding

Door een kwetsbaarheid in de beveiligde communicatie tussen webbrowsers (zoals

Internet Explorer, Firefox…) en webservers (waarop zich de websites of webservices

bevinden waar u naartoe surft) bestaat er een risico op een zogenaamde POODLEattack1. Om ons tegen deze kwetsbaarheid te beschermen, werden een aantal extra

beveiligingsmaatregelen getroffen. Dit impliceert dat verouderde webbrowsers (zoals

Internet Explorer 6) of webbrowsers die niet gebruik maken van meer recente

beveiligingsprotocollen niet langer ondersteund worden door onze servers.

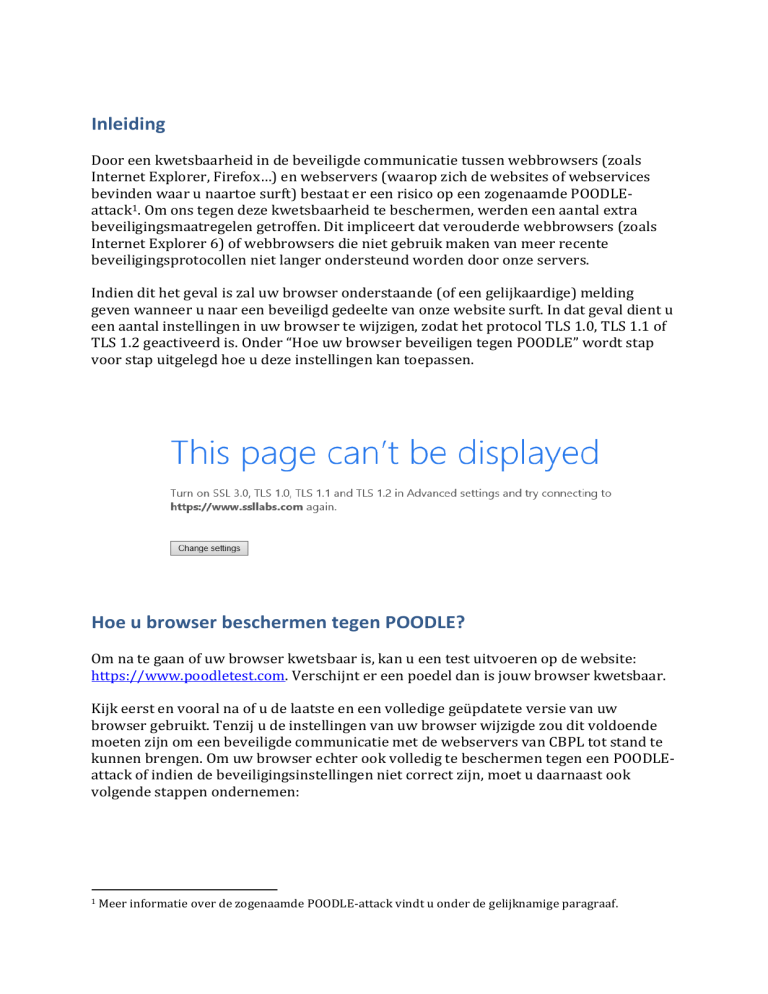

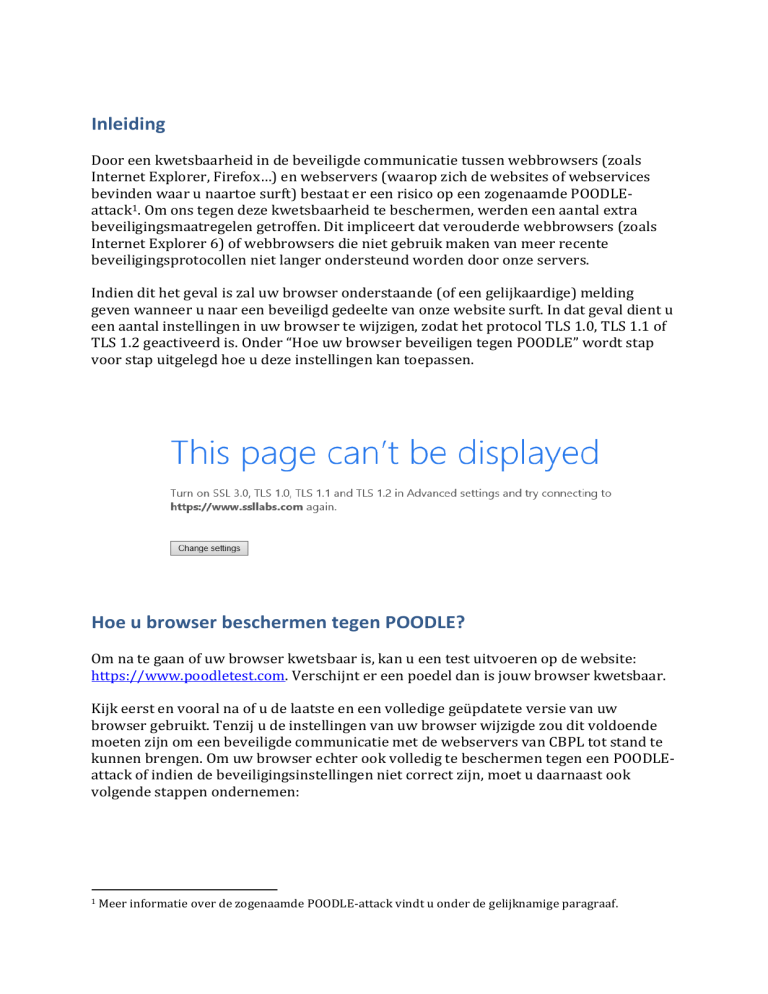

Indien dit het geval is zal uw browser onderstaande (of een gelijkaardige) melding

geven wanneer u naar een beveiligd gedeelte van onze website surft. In dat geval dient u

een aantal instellingen in uw browser te wijzigen, zodat het protocol TLS 1.0, TLS 1.1 of

TLS 1.2 geactiveerd is. Onder “Hoe uw browser beveiligen tegen POODLE” wordt stap

voor stap uitgelegd hoe u deze instellingen kan toepassen.

Hoe u browser beschermen tegen POODLE?

Om na te gaan of uw browser kwetsbaar is, kan u een test uitvoeren op de website:

https://www.poodletest.com. Verschijnt er een poedel dan is jouw browser kwetsbaar.

Kijk eerst en vooral na of u de laatste en een volledige geüpdatete versie van uw

browser gebruikt. Tenzij u de instellingen van uw browser wijzigde zou dit voldoende

moeten zijn om een beveiligde communicatie met de webservers van CBPL tot stand te

kunnen brengen. Om uw browser echter ook volledig te beschermen tegen een POODLEattack of indien de beveiligingsinstellingen niet correct zijn, moet u daarnaast ook

volgende stappen ondernemen:

1

Meer informatie over de zogenaamde POODLE-attack vindt u onder de gelijknamige paragraaf.

Internet Explorer

Open Internet Explorer en klik op het icoontje Instellingen (dit ziet eruit als een

wieltje).

Klik op Internet opties . Een nieuw venster zal nu geopend worden.

Helemaal rechts van het venster zal je nu het tabblad Geavanceerd zien – klik

hierop. In het gebied Instellingen scroll je naar beneden tot je de opties SSL 2.0 en

SSL 3.0 ziet.

Vink SSL 2.0 en SSL 3.0 uit. Let er echter op dat de andere opties TLS 1.0, TLS 1.1

en TLS 1.2 wel aangevinkt zijn (wie niet alle opties voor TLS beschikbaar heeft,

moet zijn versie van Internet Explorer updaten)!

Klik op Toepassen en de OK knop.

Chrome

Zoek de snelkoppeling die u gebruikt om Chrome te openen. Klik hierop met uw

rechtermuisknop en klik vervolgens op Eigenschappen.

Wanneer het Eigenschappen venster opent, vindt u een veldje genaamd Doel.

Daar zou een lang pad moeten staan dat specifieert waar Chrome zich bevindt op

jouw computer. Dit zou er als volgt moeten uitzien: “C:\Program Files

(x86)\Google\Chrome\Application\chrome.exe” or “C:\Program

Files\Google\Chrome\Application\chrome.exe”.

Klik in het veldje net na het aanhalingsteken en druk op de spatiebalk om één

extra spatie toe te voegen. Tik nu het volgende in na de spatie (of copy paste):

--ssl-version-min=tls1

Dit geeft Chrome aan om minstens TLS 1.0 te gebruiken als minimum

veiligheidsniveau bij beveiligde verbindingen.

Klik op Toepassingen onderaan het venster en herstart uw browser.

Firefox

Tik in de adresbalk “about:config” (zonder aanhalingstekens). U krijgt een

waarschuwingsboodschap. Klik op “Ik zal voorzichtig zijn, dat beloof ik!”.

Bovenaan het venster dat u nu te zien krijgt, zoekt u op “security.tls.version.min”

(zonder aanhalingstekens).

Dubbelklik op de voorkeur “security.tls.version.min” en zet de waarde op 1. Dit

geeft Firefox aan om minstens TLS 1.0 te gebruiken als minimum

veiligheidsniveau bij beveiligde verbindingen.

Herstart ten slotte uw browser om de wijzigingen toe te passen.

POODLE-attack ?

De POODLE-attack (Padding Oracle on Downgraded Legacy Encryption) waarvan sprake

hier is een ernstige kwetsbaarheid voor het veilig surfen op het internet. Wanneer je

vandaag naar een beveiligde website surft, dan zie je HTTPS:// voor het webadres staan.

Dit impliceert dat je gebruikt maakt van SSL of TLS, twee cryptografische protocollen om

de communicatie te beveiligingen. Een POODLE attack buit kwetsbaarheden in bepaalde

implementaties van deze protocollen uit waardoor de communicatie leesbaar wordt

voor de aanvaller en de aanvaller tevens toegang krijgt tot uw cookies.