Office 365 en de

invloed op uw netwerk

infrastructuur & security

Office 365 houdt veel organisaties vandaag de dag bezig. In

bijna alle gesprekken die worden gevoerd rondom netwerk

infrastructuren en security, komt Office 365 wel ter sprake.

Heeft de migratie al plaatsgevonden of wordt het overwogen?

Wat betekent dit dan voor uw infrastructuur en security? Met

welke aspecten binnen IT Security moet u als verantwoordelijke

rekening houden?

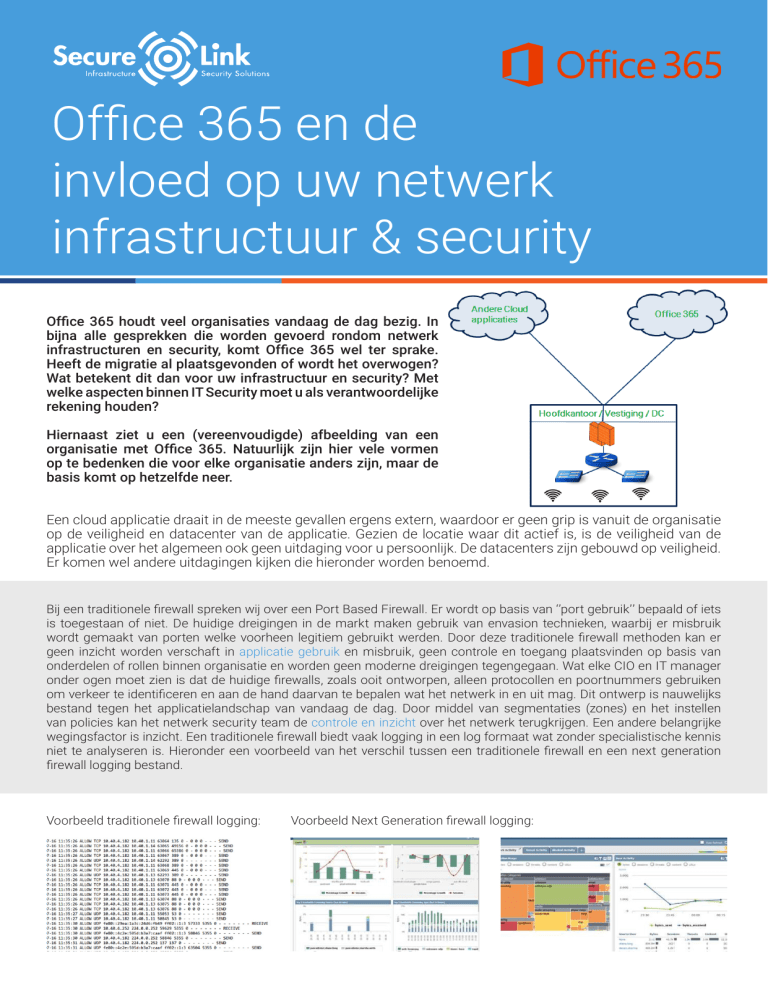

Hiernaast ziet u een (vereenvoudigde) afbeelding van een

organisatie met Office 365. Natuurlijk zijn hier vele vormen

op te bedenken die voor elke organisatie anders zijn, maar de

basis komt op hetzelfde neer.

Een cloud applicatie draait in de meeste gevallen ergens extern, waardoor er geen grip is vanuit de organisatie

op de veiligheid en datacenter van de applicatie. Gezien de locatie waar dit actief is, is de veiligheid van de

applicatie over het algemeen ook geen uitdaging voor u persoonlijk. De datacenters zijn gebouwd op veiligheid.

Er komen wel andere uitdagingen kijken die hieronder worden benoemd.

Bij een traditionele firewall spreken wij over een Port Based Firewall. Er wordt op basis van ‘’port gebruik’’ bepaald of iets

is toegestaan of niet. De huidige dreigingen in de markt maken gebruik van envasion technieken, waarbij er misbruik

wordt gemaakt van porten welke voorheen legitiem gebruikt werden. Door deze traditionele firewall methoden kan er

geen inzicht worden verschaft in applicatie gebruik en misbruik, geen controle en toegang plaatsvinden op basis van

onderdelen of rollen binnen organisatie en worden geen moderne dreigingen tegengegaan. Wat elke CIO en IT manager

onder ogen moet zien is dat de huidige firewalls, zoals ooit ontworpen, alleen protocollen en poortnummers gebruiken

om verkeer te identificeren en aan de hand daarvan te bepalen wat het netwerk in en uit mag. Dit ontwerp is nauwelijks

bestand tegen het applicatielandschap van vandaag de dag. Door middel van segmentaties (zones) en het instellen

van policies kan het netwerk security team de controle en inzicht over het netwerk terugkrijgen. Een andere belangrijke

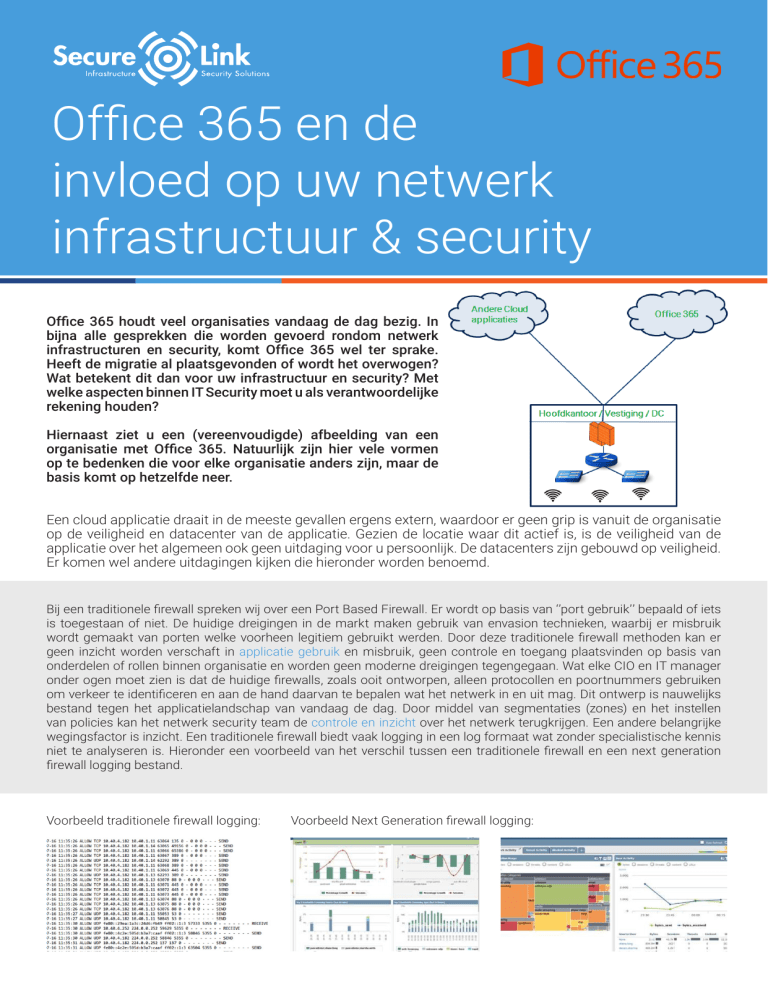

wegingsfactor is inzicht. Een traditionele firewall biedt vaak logging in een log formaat wat zonder specialistische kennis

niet te analyseren is. Hieronder een voorbeeld van het verschil tussen een traditionele firewall en een next generation

firewall logging bestand.

Voorbeeld traditionele firewall logging:

Voorbeeld Next Generation firewall logging:

Zoek een partner die flexibel om kan gaan met up- en/of downscalen van de firewall en die hierin bereid is om met u mee

te denken. De throughput neemt toe, alleen is de hoeveelheid toename vaak lastig in te schatten. Kies een leverancier

die mee kan denken in flexibiliteit, zodat er geen desinvestering plaatsvindt bij een te kleine firewall of een onnodig hoge

investering bij een te grote firewall.

Beschikbaarheid van de applicatie wordt belangrijker omdat men meer afhankelijk is van de verbinding naar het internet.

Mocht een internet verbinding uitvallen, dan hebben de medewerkers geen toegang meer tot bijvoorbeeld Salesforce. Dit

gaat ten koste van de productiviteit van de organisatie. Het advies is om een redundante firewall op te stellen om te zorgen

dat de verbinding te allen tijde vanuit de firewall beschikbaar is en beveiligd wordt gerealiseerd.

Door de beweging richting de cloud wordt de controle op data tussen cloud applicaties en waar deze naartoe gaat niet

eenvoudiger. Wat er in de cloud applicatie gebeurt wordt namelijk niet gelogd. De firewall keurt enkel de toegang naar

de cloud applicatie toe, maar wat er daarna gebeurt is niet inzichtelijk voor uw IT afdeling. Dit betekent bijvoorbeeld dat

wanneer een medewerker uit uw CRM-applicatie een lijst met klanten en oplossingen exporteert naar Excel, en deze

vervolgens uploadt in een eigen Dropbox, dit niet inzichtelijk is in de firewall. Het is belangrijk om dit als organisatie te

weten om controle te houden op belangrijke data en hiermee uw klanten en eigen organisatie te beschermen. Door de

nieuwe wet- en regelgeving bent u namelijk hoofdaansprakelijk voor uw data bij een datalek en zijn hier zowel imago als

financiële consequenties aan verbonden.

Een veilige toegang tot de applicaties organiseren is onmisbaar. Er wordt vaak gekozen voor een sterke vorm van

authenticeren door middel van 2-factor authenticatie. Door het gebruik van SSO kan ervoor gekozen worden om in één

keer toegang te geven tot alle cloud applicaties met een eenmalige authenticatie. De cloud applicaties bevinden zich in

een beveiligde omgeving. Denk hierbij aan authenticatie op een smartphone, waarbij in één keer toegang wordt gegeven

tot alle applicaties. Dit voorkomt dat er eenvoudige wachtwoorden gebruikt worden, doordat een medewerker het anders

niet kan onthouden. Op deze manier wordt toegang beter beveiligd door middel van 2-factor authenticatie en kunnen de

eisen op een wachtwoord, door middel van SSO, hoog gehouden worden wat de veiligheid nog verder verhoogt.

Door inzicht te houden in alle applicaties die worden gebruikt, kan er bij het uit dienst treden van een medewerker eenvoudig

ingeregeld worden dat er tot geen enkele applicatie meer toegang wordt gegeven. Als organisatie wil je hier inzicht in

hebben en kunnen controleren wanneer iemand uit dienst is of de toegang is geblokkeerd, waardoor de bedrijfsdata beter

beschermd is.

Het is een trend om gebruik te maken van alle faciliteiten die de cloud ons biedt. Dit maakt het niet altijd

eenvoudiger voor ieder die zijn eigen verantwoordelijkheid heeft als het aankomt op de Netwerk Infrastructuur

en in het bijzonder Security. Het vereist een andere manier van denken en inrichten. Het is daarom interessante

stof waar u over na kunt denken en geeft mogelijk nieuwe inzichten.

Heeft u vragen of mocht u interessante ideeën willen delen, dan gaan wij graag eens met u in gesprek om te

kijken hoe wij elkaar kunnen helpen met dit interessante vraagstuk.

“Cloud biedt ons interessante mogelijkheden, maar zoals bij elke kans komen er weer nieuwe uitdagingen kijken.’’

SecureLink Nederland B.V. • Trapezium 224 • 3364 DL Sliedrecht • T +31 88 1234 200

[email protected] • www.securelink.nl • @SecureLinkNL • KvK 24432272 • IBAN NL85RABO0154635634